Společnost Espressif (ESP8266, ESP32, …) získala většinový podíl ve společnosti M5Stack, čímž posiluje ekosystém AIoT.

Byla vydána nová stabilní verze 3.5 svobodného multiplatformního softwaru pro editování a nahrávání zvukových souborů Audacity (Wikipedie). Přehled novinek také na YouTube. Nově lze využívat cloud (audio.com). Ke stažení je oficiální AppImage. Zatím starší verze Audacity lze instalovat také z Flathubu a Snapcraftu.

50 let operačního systému CP/M, článek na webu Computer History Museum věnovaný operačnímu systému CP/M. Gary Kildall z Digital Research jej vytvořil v roce 1974.

Byl zveřejněn program a spuštěna registrace na letošní konferenci Prague PostgreSQL Developer Day, která se koná 4. a 5. června. Na programu jsou 4 workshopy a 8 přednášek na různá témata o PostgreSQL, od konfigurace a zálohování po využití pro AI a vector search. Stejně jako v předchozích letech se konference koná v prostorách FIT ČVUT v Praze.

Po 48 letech Zilog končí s výrobou 8bitového mikroprocesoru Zilog Z80 (Z84C00 Z80). Mikroprocesor byl uveden na trh v červenci 1976. Poslední objednávky jsou přijímány do 14. června [pdf].

Ještě letos vyjde Kingdom Come: Deliverance II (YouTube), pokračování počítačové hry Kingdom Come: Deliverance (Wikipedie, ProtonDB Gold).

Thunderbird 128, příští major verze naplánovaná na červenec, přijde s nativní podporou Exchange napsanou v Rustu.

Byly vyhlášeny výsledky letošní volby vedoucího projektu Debian (DPL, Wikipedie). Novým vedoucím je Andreas Tille.

Po osmi měsících vývoje byla vydána nová verze 0.12.0 programovacího jazyka Zig (GitHub, Wikipedie). Přispělo 268 vývojářů. Přehled novinek v poznámkách k vydání.

Poslední měsíc byl plný zajímavých akcí, o kterých Vám bastlíři z projektu MacGyver mohou povědět, protože se na ně sami vydali. Kde všude byli, ptáte se? Objevili se na Installfestu, Arduino Day, Hackaday Europe a tajném srazu bastlířů z Twitteru. A z každé akce pro vás mají zajímavé poznatky.

… více »Příště vám představím program Jail (Jail Chroot Project), který velmi výrazně ulehčuje vytváření chroot prostředí a práci s ním.

Nejdříve si musíme vysvětlit co vlastně to chroot prostředí je. Něco nám může napovědět již to, že chroot je zkratka z "change root", česky bychom asi řekli "změněný" (nebo v našem případě možná "posunutý") kořen, resp. kořenový adresář.

Pomocí této funkce (a stejnojmenného příkazu) můžeme vytvořit uzavřené prostředí, anglicky jail (vězení, klec), ve kterém poběží potenciálně nebezpečné programy, či ve kterém budou uzavření uživatelé, a to všichni nebo třeba jen někteří vybraní.

K čemu je to tedy dobré? Pokud nějaký program, např. Apache či třeba BIND uzavřeme do "chroot prostředí", a nějaký dobrák se nám přes něj (díru v něm) dostane do počítače, pak nebude schopen ohrozit celý systém, protože uvidí pouze ty soubory (knihovny), které potřebuje onen chrootovaný program.

Podobně to funguje u uživatelů, zase nevidí celý disk, ale jen to, co jim připravíme a tím omezujeme riziko, že buď z neznalosti či spíše se špatným úmyslem budou chtít nějakým způsobem ohrozit náš systém (ano jsou tu přístupová práva a podobné věci, ale někdy není důvod, aby mohli jen vidět co na počítači je, přesto že to nebudou moci legální cestou použít).

Kdy se vyplatí toto prostředí vytvářet? Teoreticky vždycky, ale prakticky nejspíše záleží na tom, co na serveru (počítači) provozujete (chcete provozovat). Pokud to bude něco nebezpečného, např. anonymní FTP server, (ale třeba i onen zmíněný BIND či Apache), pak se určitě námaha s vytvořením chroot prostředí pro každou tuto aplikaci vyplatí. Stejně tak pokud na váš server bude přistupovat hodně uživatelů - navíc třeba takových, kteří budou používat jen několik málo programů (ne-li dokonce jen jeden), či pokud máte podezření, že vaši uživatelé (někteří) jsou koumáci a zkoušejí nějaké nepravosti.

Na tomto místě je taky třeba si přiznat krutou pravdu a to, že pokud bude hacker šikovný, pak se dokáže z tohoto "vězení" většinou dostat. Zas tak jednoduché to není, ale jde to (jak, to tady radši nebudu rozebírat  ), a proto samozřejmě nesmíte přestat dodržovat veškeré pravidla a zásady bezpečnosti!

), a proto samozřejmě nesmíte přestat dodržovat veškeré pravidla a zásady bezpečnosti!

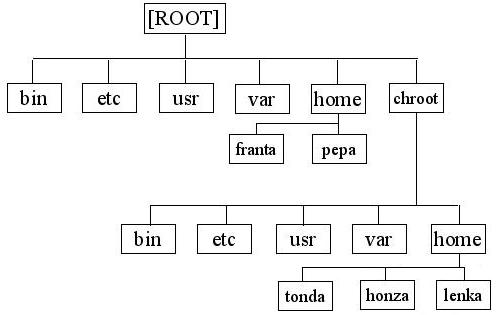

Dříve než přejdeme k vyzkoušení, jak si takové jednoduché chroot prostředí vytvořit, zkusme si nejdříve s pomocí obrázku demonstrovat jak může vše vypadat:

Cílem je, aby se nově vytvořený adresář stal kořenem (/) pro zvolenou aplikaci či uživatele.

Obecně lze vytvoření chroot prostředí popsat takto (vždy samozřejmě záleží na konktrétní aplikaci):

chroot a zvolili jsme přímo "hlavní kořen" disku),Dosti již teorie, pojďme si zkusit vytvořit jednoduché chroot prostředí:

Nejdříve se musíte přihlásit jako root (uživatel nemá právo vytvářet chroot prostředí a i kdybyměl, tak mě nenapadá k čemu by mu to bylo  ).

).

Hlavní je vědět, co do chroot prostředí chceme dát. My pro začátek zkusíme pouze bash a pár základních prográmků jako např. ls, mkdir, rmdir atd.

Vytvoříme na libovolném místě adresář, který již brzy změníme v kořen našeho nového systému, pokud vyjdeme z obrázku, pak napíšeme:

mkdir /chroot

|

Pak zkopírujeme všechny potřebné soubory. Tady pozor, nestačí jen patřičná binárka, ale taky jsou potřeba všechny např. knihovny, které daný program používá. Také je velmi důležité (ba dokonce nutné) zachovat adresářovou strukturu, takže např. bash máme v adresáři /bin, a proto provedeme:

mkdir /chroot/bin

|

Jak jsem již zmínil, tak toto samozřejmě nestačí, a protože nepředpokládám, že víte, jaké knihovny který program potřebuje, můžeme s úspěchem použít příkaz ldd, který nám to prozradí, takže pokud zadáte příkaz:

ldd /bin/bash

|

získáte výpis všech knihoven, které bash potřebuje ke svému provozu:

libtermcap.so.2 => /lib/libtermcap.so.2 (0x4002a000)

|

a tyto následně zkopírujeme do již předem vytvořeného adresáře /chroot/lib.

V této chvíli bychom již měli býti schopni se přepnout do našeho nového chroot prostředí. Abychom si v něm mohli zkusit i trošku pracovat (a tím taky ověřit, že vše funguje jak má), zkopírujeme si do něj ještě pár základních programů, např.:

cp /bin/ls /chroot/bin

|

A následuje finále: k "přepnutí" do připraveného chrootu se používá příkaz chroot jehož obecný formát je tento:

chroot directory command

|

Kde directory je nový kořenový adresář a pokud zadáte i command, bude tento spuštěn pod "novým kořenem". Pokud příkaz nezadáte, bude spuštěn shell, který bude mít nastaven kořenový adresář podle parametru directory.

Nám stačí zadat:

chroot /chroot

|

pokud je vše v pořádku, měli bychom vidět něco obdobného (prostě výzvu shellu  ):

):

bash-2.05a#

|

A můžeme začít pracovat. Až vás to přestane bavit, můžete se příkazem exit vrátit zpět do "normálního systému".

Teď, když máme vytvořeno jednoduché pracovní prostředí, tak si ukážeme, jak do něj přidat (uzavřít) uživatele.

Nejdříve musíme uživatele založit (či použít již existujícího). Založení můžeme provést ručně (editací souboru /etc/passwd), ale protože jsme líní, tak použijeme příkaz adduser (či useradd) pro přidání uživatele a příkaz passwd pro nastavení hesla. Vzápětí si záznam pouze trošku upravíme, tedy:

adduser franta

|

V oblíbeném editoru si otevřeme soubor /etc/passwd, najdeme si řádek s novým uživatelem, který bude vypadat třeba takto:

franta:x:503:503::/home/franta:/bin/bash

|

Mírně ho upravíme, změníme domovský adresář a defaultní shell. Obojí musíme nastavit do našeho chroot prostředí. Výsledek bude v našem případě tento:

franta:x:505:505::/chroot:/chroot/bin/bash

|

Tím je hotovo. Zkuste se přihlásit jako uživatel franta a uvidíte, že vaše (jeho?) pracovní prostředí bude značně omezeno  .

.

Výše uvedený postup vypadá velmi zajímavě a jednoduše, ale má jednu chybku. Nefunguje, resp. nefunguje tak, jak bylo plánováno. Uživatel se přihlásí, ale do "normálního systému", tzn. ne do chrootovaného. Tímto se omlouvám a předkládám nápad, jak vytvořit funkční řešení.

Pokud bychom se přes to všechno nechtěli vzdát předchozího a samozřejmě nechtěli, aby uživatel pracoval v neomezeném systému, mohli bychom použít tzv. restricted shell (bash), což není úplně ideální, a proto zájemce pouze odkáži na manuálové stránky BASHe a to konkrétně na sekci RESTRICTED SHELL.

Druhou možností, při které se již provede chrootnutí, a která je velice hezky popsaná v odkazech uvedeném dokumentu chroot-login HOWTO, je použití programu sudo. Pokud není přítomen ve vašem sytému (distribuci), je nutné jej nejdříve stáhnout a naistalovat (nebo lze použít program Jail, který bude představen v příště).

Program sudo slouží k dočasnému přiřazení práv roota běžnému uživateli (z čehož plyne, že jej můžete použít i na cokoliv jiného, nejen na chrootování). Princip je takový, že při přihlášení jsou uživateli dána rootovská práva, příkazem /usr/sbin/chroot dojde k přepnutí do předem vytvořeného chroot prostředí a nakonec příkazem su vrátíme uživateli jeho původní identitu.

Nakonec nezapomeňte, že aby uživatel mohl program sudo spouštět, je nutné oblíbeným editorem zeditovat soubor /etc/sudoers (nebo příkazem visudo se otevře tentýž soubor v editoru vi).

Tolik tedy pro dnešek a na úvod. Příště si ukážeme užitečný prográmek Jail, který velmi ulehčuje práci s chroot prostředím a to hlavně složitější akce jako je přidávání aplikací do tohoto prostředí. Jakékoli připomínky či dotazy jsou vítány, a proto je bez obav pište do diskuze.

Nástroje: Tisk bez diskuse

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

franta:x:505:505::/chroot:/chroot/bin/bashv /etc/passwd zajistí IMHO pouze nastavení proměnné prostředí HOME na /chroot a spuštění /chroot/bin/bash jakožto uživatelova shellu. Nějak mi uniká, kde se provádí to chrootování.

franta:x:505:505::/chroot:/chroot/bin/bashjsem si precetl nekolikrat a hledal jsem co mi uniklo. Nakonec mne ubezpecil kolega, ze tentokrat neni vyjimecne chyba na me strane :))

franta:x:505:505::/chroot:/usr/local/bin/chrootsha do adresare "/usr/local/bin" pridat script "chrootsh" s nasledujicim obsahem:

#!/bin/bash exec /usr/sbin/chroot /chroot /bin/bashTen script "chrootsh" musi mit samozrejme nastavem "x" bit.

Diky nekterym za podporu, ale to nic nemeni na tom, ze je to obrovska chyba a ostuda. Timto se moc omlouvam (kdyz se na to ted divam, tak mi neni jasne jak jsem mohl vubec takovou kravinu napsat).

Ten obrazek taky, tam to neni az tak strasne, ale prece.

Ostatni veci tu uz byly vyjasneny (jako cim editovat /etc/passwd, ci jestli jsou prikazy ls, mkdir atd. internimi prikazy bashe).

Myslim, ze kdyby mel normalni user pravo volat chroot, tak by mu to na par veci bylo (viz "Vytvoření chroot prostředí", bod 1). Nejsem ted u sveho pocitace, takze nemuzu vyzkouset, ale melo by za urcitych podminek fungovat nasledujici:

1) Pokud mam pravo zapisovat na oddil, kde je nejaky setuid program, vytvorim si adresar a do v nem vytvorim link na ten program.

2) Pokud program pouziva nejake dynamicky linkovane knihovny, tak mu do sveho adresare podstrcim modifikovane.

3) chroot do meho adresaere, kde spustim ten setuid program a mam to :)

4) Jsem sice v chrootu, ale jsem root, takze by (ale to prave nemam overene) treba melo jit vytvorit si blokove zarizeni odpovidajici harddisku atd...

Nevim, jestli to by to cele fungovalo, ale to ze normalni user nemuze volat chroot ma svuj vyznam :)

pokus:x:1003:1003:pokus,,,:/home/pokus/:/bin/rbashtak uzivateli znemoznim provest

cd .. ale porad bude moct pomoci mc koukat kam bude chtit.