Portál AbcLinuxu, 14. února 2026 17:17

V minulém díle jsme si vše připravili na vytvoření a použití šifrovaných filesystémů. Ostatní se dozvíte dnes.

Pustíme se tedy do toho.

Nyní, když už máme připraveny všechny potřebné moduly, můžeme se pustit

přímo do vytvoření našeho skvělého šifrovaného filesystému. Rozhodněme se

například, že zašifrujeme veškerá data v adresáři /home. Již jsme

se zmínili, jak CryptoAPI podporuje šifrování filesystému pomocí loopback

zařízení, nyní si řekneme, jak to vlastne funguje.

Pokud připojujeme filesystém tradičním způsobem, tedy příkazem

mount, jako zde:

mount -t ext2 /dev/hda3 /home ,

říkáme tím vlastně kernelu, že všechny požadavky týkající se adresáře

/home a všech dat v něm uložených přísluší danému diskovému oddílu.

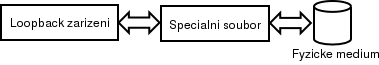

Pokud však použijeme loopback zařízení, bude toto přiřazení nepřímé.

Nejdříve připojíme loopback zařízení na /dev/hda3 a poté adresář

/home

přiřadíme tomuto zařízení. Výsledným efektem je fakt, že požadavky na

soubory v /home nejdou k zařízení přímo, nýbrž přes loopback zařízení.

Situaci znázovňuje následující obrázek.

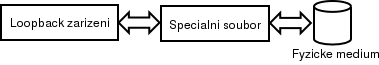

Práve v něm je ono "jádro pudla". Příkazy diskovému oddílu zde mohou být zachycovány a po příslušných změnách posílány dále přímo diskovému zařízení. V našem případě se změny samozřejmě rovnají šifrování (zápis) nebo dešifrování (čtení) z disku. Viz obrázek:

Existují dva druhy šifrování dat na našem stroji. Buď k šifrování použijeme nějaké zařízení, které máme k dispozici (disk, obraz CDROM), nebo vytvoříme filesystém v souboru někde v adresářové struktuře. První případ je jednodušší, my se blíže seznámíme zejména s druhým z nich.

Zde musíme vytvořit soubor, ve kterém bude náš filesystém obsazen. Čím

větší ho vytvoříme, tím více dat do něj budeme moci uložit. Po vytvoření

již jeho velikost nemůžeme měnit, jinak bychom přišli o všechna uložená

data. Soubor musíme zaplnit daty, aby zabral příslušné místo na disku.

Zde máme dvě možnosti jak místo zaplnit. Buď použijeme nuly z

/dev/zero

nebo náhodné byty z /dev/urandom. Druhá z obou variant je pomalejší, ale

poněkud bezpečnější, útočník totiž nevidí přesně místo v souboru, kde se

uložená data nacházejí. V případě použití /dev/zero je může jasně odlišit

zjištěním, kde se nenacházejí nuly.

Dalším nezbytným krokem je nahrání potřebných modulů do kernelu. Tento krok odpadá, jestliže jsme podporu CryptoAPI a Crypto Devices zakompilovali přímo do kernelu. Jsou potřeba 4 hlavní moduly:

První tři moduly bychom měli, pokud máme správně nastavené závislosti, nahrát příkazem:

modprobe cryptoloop

Správné nahrátí všech potřebných modulů si můžeme ověřit příkazem

lsmod,

jehož výstup (nebo spíš jeho část) by měla vypadat následovně:

Module

Size

Used by Not tainted

cryptoloop

1884

0 (unused)

loop

7664

0 [cryptoloop]

cryptoapi

3204

0

[cryptoloop]

Dalším krokem je vytvoření souboru, ve kterém bude náš filesystém uložen.

Pro tento úkol použijeme příkaz dd. Zařízení

/dev/urandom

generuje pseudo náhodná data a používá k tomu zařízení /dev/random.

Poskytuje konstantní tok dat, jejichž náhodnost (entropie) se snižuje se

snižováním entropie dat poskytovaných zařízením /dev/random. Nejlepších

výsledků dosáhneme, pokud má tento tok dat k dispozici zdroj náhodných

událostí jako je pohyb myší atd. Z toho vyplývá, že po spuštění

následujícího příkazu se doporučuje co nejvíce psát na klávesnici a hýbat

myší. Obojím způsobem míru náhodnosti dat produkovaných

/dev/urandom

podporujeme. Zmíněný příkaz může vypadat následovně:

dd if=/dev/urandom of=/cryptofile bs=1M count=500

Máme tímto vytvořen 500MB soubor s názvem cryptofile v kořenovém adresáři.

Pokud jsme již nenahráli modul s šifrou do kernelu, uděláme to nyní

příkazem:

modprobe cipher-twofish

Nyní můžeme vytvořený soubor připojit jako klasické zařízení pomocí příkazu

losetup -e twofish /dev/loop0 /cryptofile

Jak jistě předpokládáte, parametrem -e určujeme použitou šifru,

/dev/loop0 je

je použité loop zařízení a /cryptofile námi vytvořený soubor. Program se

nás zeptá na velikost klíče a na heslo. Pro náš příklad mužeme zvolit

třeba 128 bitový klíč. Samozřejmě čím větší klíč zvolíme, tím bude těžší

pro neoprávněnou osobu uložená data dešifrovat (záleží ovšem i na použité

šifře).

Zadané, libovolně dlouhé heslo je použito hashovací funkcí pro

vygenerování klíče. Dalším úkolem, který bude nutné provést, je vytvoření

filesystému v našem zařízení. Pro tento účel použijeme klasický příkaz

mkfs.

mkfs -t ext2 /dev/loop0

Samozřejmě nemusíme použít zrovna Ext2; volba filesystému závisí čistě jen na nás. Teď již máme na zařízení vytvořený souborový systém a můžeme ho připojit.

mount -t ext2 /dev/loop0 /mnt/crypto

Nyní můžeme filesystém používat jako jakýkoliv jiný. Co se týče šifrovaného hlavního diskového oddílu, tak na stránkách projektu se dovídáme, že je to sice možné, ale nedoporučuje se. Z části kvůli výkonu a také proto, že při bootování vyžaduje naši pozornost. Lepší je šifrovat pouze menší množství důležitých dat. Dává nám to i větší smysl: na co šifrovat programy a části systému, které jsou naprosto běžné na každém počítači, kde je používán Linux.

Pokud odpojujeme šifrovaný diskový oddíl, je nutné použít kromě

příkazu umount i losetup, kterým odpojíme loop

zařízení. Pokud bychom použili jen příkaz umount, může další

uživatel přípojit tento diskový oddíl bez znalosti hesla! Použijeme tedy

například následující sekvenci příkazů:

umount /mnt/crypto

losetup -d /dev/loop0

Doufejme, že tento seriál všem zájemcům pomohl dostat se do problematiky šifrovaných filesystému, jen bych ještě měl jednou připomenout, že CrytoAPI je pouze jakési rozhraní a jeho možnosti použití jsou daleko širší.

CryptoAPI vypadá velmi slibně. a v budoucnosti se to ještě zlepší. Tým vyvíjejíci CryptoAPI má v plánu zpřehlednit a normalizovat styl implementace jednotlivých šifer, jelikož některé implementace byly přebrány odjinud. Dále má v plánu implementovat šifry přímo v assembleru pro jednotlivé architektury. Ovšem to vše nejspíš závisí na dostatku pracovních sil. Pokud by do toho někdo měl chuť, jistě by vaši pomoc jen uvítali.

Obejiti nutnosti roota lze vyresit pridanim sifrovaneho systemu do fstabu (alespon v Mandraku):

/cryptofile /mnt/crypto ext2 defaults,noauto,loop,encryption=AES256,nodev,users,exec 0 0

No - behem behu systemu, kdyz je to primountovane je to v pameti, po odmountovani (rebootu) to je pouze ve Vasi hlave. Kriticke je, kdyz se nekdo dostane fyzicky k Vasemu pocitaci. To pak napriklad (pokud je namountovany sifrovany system) muze vytrhnout kabel ze site a pak prohlidnout harddisk (swap) z jineho pocitace. S trochou stesti bude heslo prave ve swapu.

Ale i po rebootovani ho lze teoreticky dostat. Slysel jsem, ze lze z harddisku precist az 6 vrstev zpatky (po prepsani)!

Tzn. pro paranoiky: Sifrovat i swap!

))

))

ISSN 1214-1267, (c) 1999-2007 Stickfish s.r.o.