Portál AbcLinuxu, 27. února 2026 16:07

Další díl seriálu o centrální správě účtů popisuje jednoduchou konfiguraci LDAP (LDAP schema, Directory Information Tree), včetně vytvoření databáze, uživatelů a skupin a nastavení klienta.

Že lze sdílet informace o uživatelských účtech pomocí LDAPu není žádná novinka. Existuje spousta návodů, jak používat LDAP přímo pro autentizaci do systému pomocí PAM modulu pam_ldap nebo pro autentizaci na webu pomocí autentizačního modulu Apache auth_ldap. Další skupina návodů se soustředí na využítí LDAPu jako úložiště účtů pro Sambu. Tyto návody jsou fajn, zavádí však pro nás zbytečnou míru složitosti tím, že se odkazují na další technologie. Nakonfigurujeme si superjednoduše LDAP server, který nebude zatím sloužit k ničemu jinému než ke sdílení informací, které obvykle na samostatném systému najdeme v souborech /etc/passwd a /etc/group. Na straně serveru použijeme OpenLDAP.

Oblíbenou součástí těchto návodů bývá vytvoření základní struktury Directory Information Tree importem dat ve formátu LDIF. Tak to my tedy rozhodně dělat nebudeme. My to (s)prostě "naklikáme". Existují nástroje, které přímo podporují vytváření uživatelských účtů v LDAPu (např. Directory Administrator, LUMA, phpLDAPadmin). Já však použiji obecný LDAP editor JXplorer tak, aby popisované postupy byly zcela nezávislé na konkrétním softwaru. Pokud by náhodou někdo nevěděl, co to ten LDAP vlastně je, doporučuji přečíst si článek Lukáše Cirkvy Adresářové služby, který vyšel na AbcLinuxu.cz.

Objekty, které budeme do LDAPu ukládat, budou představovat uživatelské účty a skupiny. Každý uživatelský účet má v /etc/passwd několik důležitých atributů (analogicky skupiny v /etc/group). V LDAPu je struktura objektů a formát jejich atributů popsán pomocí tzv. schema. Definice schemat jsou uloženy v záhadných souborech, na které se při konfiguraci serveru odkážeme. Definujeme tak možné typy objektů, které se v našem adresáři mohou objevit. Nemusíme jim příliš rozumět, stačí, když je budeme umět použít. Umět použít znamená vědět, na které z těchto souborů se musíme odkázat při konfiguraci našeho LDAP serveru. Definice všech užitečných schema se nainstalují spolu s OpenLDAP serverem.

Schema definující objekty a atributy UNIXových účtů a skupin se jmenuje nis.schema. Toto schema je dále zavislé na core.schema a cosine.schema, proto je v naší konfiguraci použijeme také. Pro uložení uživatelských účtů použijeme objekty definované pomocí tříd posixAccount a inetOrgPerson (definováno v inetorgperson.schema). Objekty třídy posixGroup použijeme pro skupiny.

Pozn.: Kdo zodpoví otázku, proč nemůžeme použít pro uživateský účet samotnou třídu possixAccount dostane jedničku! :-)

Před tím, než náš adresář budeme plnit uživatelskými účty a skupinami, musíme navrhnout jeho strukturu. Tzn. navrhnout Directory Information Tree (DIT). Vytvoříme jednoduchý DIT, který bude mít ve svém kořeni dvě organizační jednotky - jednotku ou=people,dc=firma,dc=local, kam budme ukládat uživatelské účty, a jednotku ou=groups,dc=firma,dc=local, kam budem ukládat skupiny.

Nainstalujeme tyto balíky (na Mandrivě):

Já, protože jsem se rozhodl adresář spravovat pomocí grafického nástroje, jsem ještě nainstaloval LDAP editor JXplorer a samozřejmě Javu, bez které JXplorer neběží.

Konfigurace OpenLDAP serveru se nachází v souboru /etc/openldap/slapd.conf a může být i poměrně rozsáhlá a složitá. My však budeme tak zákeřní, že nenakonfigurujeme prakticky nic a ono to přesto poběží. Netvrdím, že ideálně, ale pro naše účely to stačit bude.

# Soubor /etc/openldap/slapd.conf na stroji srv-infra1.firma.local include /usr/share/openldap/schema/core.schema include /usr/share/openldap/schema/cosine.schema include /usr/share/openldap/schema/inetorgperson.schema include /usr/share/openldap/schema/nis.schema pidfile /var/run/ldap/slapd.pid argsfile /var/run/ldap/slapd.args database bdb suffix "dc=firma,dc=local" rootdn "uid=ldapadmin,dc=firma,dc=local" rootpw MojeLdapAdminHeslo directory /var/lib/ldap

Na začátku souboru jsme pomocí direktivy include zahrnuli do konfigurace všechna potřebná schemata. Jako typ databáze (database) zvolíme doporučenou Berkeley DB (bdb). Přípona (suffix) identifikující naši databázi bude dc=firma,dc=lokal, což odpovídá, jak je zvykem, jménu naší DNS domény firma.local. Administrátor se bude k LDAP serveru přihlasovat jako "uid=ldapadmin,dc=firma,dc=local" s heslem MojeLdapAdminHeslo. Vlastní databázi pak najdeme v adresáři /var/lib/ldap.

Server nastartujeme příkazem:

[root@srv-infra1 ~]# service ldap start

...jeho automatické spuštění po startu počítače zajistíme příkazem:

[root@srv-infra1 ~]# chkconfig ldap on

... a zkontrolujeme příkazem:

[root@srv-infra1 ~]# chkconfig --list | grep ldap ldap 0:off 1:off 2:on 3:on 4:on 5:on 6:off

V úvodu jsem slíbil, že obsah databáze vyrobíme klikáním, pojďme tedy na to.

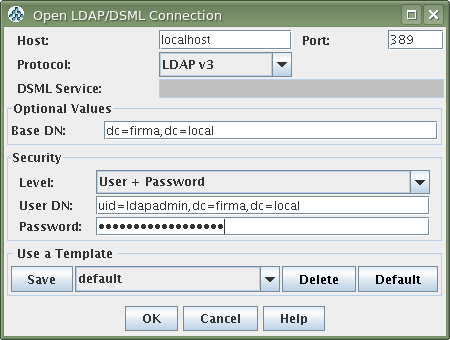

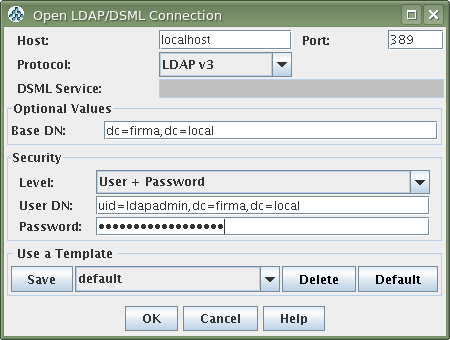

Spustíme LDAP editor (v mém případě JXplorer) a připojíme se k LDAP serveru.

JXplorer trošku nadává, protože v databázi nic není. Tím se nenecháme zastrašit a směle pokračujeme dál.

Vytvoříme nový objekt přímo pod uzlem local. Bude jím objekt dc=firma,dc=local třídy Organization a třídy dcObject. Nenechte se zmást tím, že v předchozím screenshotu je již teď tento objekt vidět. Pojmenovali jsme tak náš adresář v konfiguračním souboru. Žádná data vztahující se k tomuto uzlu zatím v adresáři nejsou.

Chytrý editor ještě automaticky přidá třídu top. Vyplníme povinný atribut o. Ostatní atributy můžeme ponechat prázdné.

Pod uzlem dc=firma,dc=local vytvoříme organizační jednotku ou=people,dc=firma,dc=local (objekt třídy organizationalUnit), kam budeme ukládat uživatelské účty. Žádné extra atributy vyplňovat nemusíme.

Analogicky vytvoříme organizační jednotku ou=groups,dc=firma,dc=local pro skupiny.

Struktura našeho DIT je hotova. Můžeme začít vytvářet uživatele a skupiny.

Před vlastním zakládáním účtů a skupin uděláme několik rozhodnutí ohledně designu naší databáze:

jmeno_prijmeni (bez diakritiky). Uživatelská jména musí být samozřejmě unikátní. Pokud by se nám náhodou sešli dva uživatelé stejného jména, můžeme je rozlišit třeba číslicí na konci uživatelského jména.uid=*,ou=people,dc=firma,dc=local, kde atribut uid bude představovat uživatelské jméno.cn=*,ou=groups,dc=firma,dc=local, kde atribut cn bude představovat jméno skupiny.cn uživatelského účtu budeme ukládat jméno a příjmení bez diakritiky.sn uživatelského účtu budeme ukládat příjmení s diakritikou.givenName uživatelského účtu budeme ukládat křestní jméno s diakritikou.displayName uživatelského účtu budeme ukládat křestní jméno a příjmení s diakritikou.Vytvoříme uživatelský účet pro uživatele Františka Hnipírda. Použijeme k tomu zmíněné třídy posixAccount a inetOrgPerson.

Vyplníme další povinné atributy cn, gidNumber, homeDirectory, uidNumber. Nepovinný atribut loginShell nastavíme na obligátní /bin/bash.

Aby mu v adresáři nebylo smutno, vytvoříme analogicky uživatelský účet i pro jeho kolegu Pepu Vosáhla.

Vytvoříme skupinu firma_users, jejímiž členy budou všichni uživatelé.

Dále vytvoříme skupiny vyroba a finance; jejich členy budou pouze uživatelé z odpovídajících podnikových útvarů.

Všiměte si, že členství ve skupině se zadává pomocí atributu memberUid. Tento atribut u objektu třídy posixGroup uvedeme tolikrát, kolik máme členů dané skupiny.

Celá naše databáze ve formátu LDIF vypadá takto:

# Organizace

dn: dc=firma,dc=local

objectClass: organization

objectClass: dcObject

objectClass: top

dc: firma

o: Firma

# Organizační jednotky

dn: ou=people,dc=firma,dc=local

objectClass: organizationalUnit

objectClass: top

ou: people

dn: ou=groups,dc=firma,dc=local

objectClass: organizationalUnit

objectClass: top

ou: groups

# Uživatelské účty

dn: uid=frantisek_hnipirdo,ou=people,dc=firma,dc=local

objectClass: inetOrgPerson

objectClass: organizationalPerson

objectClass: posixAccount

objectClass: person

objectClass: top

cn: Frantisek Hnipirdo

displayName:: RnJhbnRpxaFlayBIbmlww61yZG8=

gidNumber: 20001

givenName:: RnJhbnRpxaFlaw==

homeDirectory: /home/frantisek_hnipirdo

loginShell: /bin/bash

sn:: SG5pcMOtcmRv

uid: frantisek_hnipirdo

uidNumber: 10001

dn: uid=josef_vosahlo,ou=people,dc=firma,dc=local

objectClass: inetOrgPerson

objectClass: organizationalPerson

objectClass: posixAccount

objectClass: person

objectClass: top

cn: Josef Vosahlo

displayName:: Sm9zZWYgVm9zw6FobG8=

gidNumber: 20001

givenName: Josef

homeDirectory: /home/josef_vosahlo

loginShell: /bin/bash

sn:: Vm9zw6FobG8=

uid: josef_vosahlo

uidNumber: 10001

# Skupiny

dn: cn=firma_users,ou=groups,dc=firma,dc=local

objectClass: posixGroup

objectClass: top

cn: firma_users

gidNumber: 20001

memberUid: frantisek_hnipirdo

memberUid: josef_vosahlo

dn: cn=vyroba,ou=groups,dc=firma,dc=local

objectClass: posixGroup

objectClass: top

cn: vyroba

gidNumber: 20003

memberUid: frantisek_hnipirdo

dn: cn=finance,ou=groups,dc=firma,dc=local

objectClass: posixGroup

objectClass: top

cn: finance

gidNumber: 20002

memberUid: josef_vosahlo

Pro oba pány vytvoříme také Kerberos principal. Spustíme utilitu kadmin.

[root@srv-infra1 ~]# kadmin -p krbadmin/admin@FIRMA.LOCAL

Authenticating as principal krbadmin/admin@FIRMA.LOCAL with password.

Password for krbadmin/admin@FIRMA.LOCAL:

Nyní se nacházíme v příkazové řádce kadmin. Principaly vytvoříme nám již známým příkazem addprinc.

kadmin: addprinc frantisek_hnipirdo

WARNING: no policy specified for frantisek_hnipirdo@FIRMA.LOCAL; defaulting to no policy

Enter password for principal "frantisek_hnipirdo@FIRMA.LOCAL":

Re-enter password for principal "frantisek_hnipirdo@FIRMA.LOCAL":

Principal "frantisek_hnipirdo@FIRMA.LOCAL" created.

kadmin: addprinc josef_vosahlo

WARNING: no policy specified for josef_vosahlo@FIRMA.LOCAL; defaulting to no policy

Enter password for principal "josef_vosahlo@FIRMA.LOCAL":

Re-enter password for principal "josef_vosahlo@FIRMA.LOCAL":

Principal "josef_vosahlo@FIRMA.LOCAL" created.

Obsah databáze si pro kontrolu vypíšeme.

kadmin: listprincs

K/M@FIRMA.LOCAL

frantisek_hnipirdo@FIRMA.LOCAL

josef_vosahlo@FIRMA.LOCAL

kadmin/admin@FIRMA.LOCAL

kadmin/changepw@FIRMA.LOCAL

kadmin/history@FIRMA.LOCAL

kadmin/srv-infra1.firma.local@FIRMA.LOCAL

krbadmin/admin@FIRMA.LOCAL

krbtgt/FIRMA.LOCAL@FIRMA.LOCAL

user0@FIRMA.LOCAL

Nainstalujeme balíky:

Konfigurací Name Service Switch v souboru /etc/nsswitch.conf se Linux se dá snadno přesvědčit, aby hledal informace o uživateli kromě lokálních souborů také v adresáři LDAP. Seznam zdrojů u položek passwd: a group: obohatíme o zdroj ldap.

# Soubor /etc/nsswitch.conf na stroji pc1.firma.local passwd: files ldap shadow: files group: files ldap hosts: files dns networks: files services: files protocols: files rpc: files ethers: files netmasks: files netgroup: files publickey: files bootparams: files automount: files aliases: files

Samozřejmě musíme říct, na kterém serveru se adresář nachází. To provedeme v souboru /etc/ldap.conf.

# Soubor /etc/ldap.conf na stroji pc1.firma.local

host srv-infra1.firma.local

base dc=firma,dc=local

Než se uživatel bude moci přihlásit, musíme zajistit, aby měl na stroji, ke kterému se přihlašuje, domácí adresář. Adresář vytvoříme automaticky při prvním přihlášení uživatele pomocí PAM modulu pam_mkhomedir. Upravíme konfigurační soubor /etc/pam.d/system-auth.

# Soubor /etc/pam.d/system-auth na stroji pc1.firma.local auth required pam_env.so auth sufficient pam_unix.so likeauth nullok auth sufficient pam_krb5.so use_first_pass auth required pam_deny.so account sufficient pam_unix.so account required pam_deny.so password sufficient pam_unix.so nullok use_authtok md5 shadow password sufficient pam_krb5.so password required pam_deny.so session required pam_mkhomedir.so skel=/etc/skel/ umask=0022 session optional pam_keyinit.so revoke session required pam_limits.so session required pam_unix.so

Nyní můžeme vyzkoušet, zda náš klientský systém účty ze serveru vidí. Příkaz getent nám zobrazí v jednom výpisu jak lokální, tak síťové účty.

[root@pc1 ~]# getent passwd

root:x:0:0:root:/root:/bin/bash

bin:x:1:1:bin:/bin:/bin/sh

...

user0:x:501:501::/home/user0:/bin/bash

frantisek_hnipirdo:*:10001:10001:Frantisek Hnipirdo:/home/frantisek_hnipirdo:/bin/bash

josef_vosahlo:*:10002:10002:Josef Vosahlo:/home/josef_vosahlo:/bin/bash

To samé můžeme provést pro skupiny.

[root@pc1 ~]# getent group

root:x:0:

bin:x:1:

...

user0:x:501:

firma_users:*:20001:frantisek_hnipirdo,josef_vosahlo

finance:*:20002:josef_vosahlo

vyroba:*:20003:frantisek_hnipirdo

Nebude na škodu, když zkontrolujeme, zda klient správně rozumí členství ve skupinách.

[root@pc1 ~]# groups frantisek_hnipirdo

frantisek_hnipirdo : firma_users vyroba

[root@pc1 ~]# groups josef_vosahlo

josef_vosahlo : firma_users finance

Nyní se můžeme přihlásit např. jako uživatel josef_vosahlo k pc1.firma.local. Pokud se nám to povede, zkontrolujeme, zda jsme při přihlášení obdrželi TGT.

[josef_vosahlo@pc1 ~]$ klist

Ticket cache: FILE:/tmp/krb5cc_10002_XuY3on

Default principal: josef_vosahlo@FIRMA.LOCAL

Valid starting Expires Service principal

04/20/08 19:44:25 04/21/08 05:44:25 krbtgt/FIRMA.LOCAL@FIRMA.LOCAL

renew until 04/21/08 19:42:59

Uživatel se přihlásil. TGT dostal. Vše nám funguje tak, jak má. Příště si ukážeme, jak se přihlášený uživatel bez dalšího obtěžování dostane na jiný stroj v síti pomocí SSH. Pomůže mu v tom samozřejmě Kerberos. V dílech o souborových serverech s výhodou využijeme jednotných UID a GID v naší síti, která jsme právě získali nasazením LDAPu.

gidNumber: 20001:

# Uzivatele:

dn: uid=frantisek_hnipirdo,ou=people,dc=firma,dc=local

...

gidNumber: 20001

dn: uid=josef_vosahlo,ou=people,dc=firma,dc=local

...

gidNumber: 20001

memberUid:

# Skupina -- firma_users:

dn: cn=firma_users,ou=groups,dc=firma,dc=local

...

gidNumber: 20001

memberUid: frantisek_hnipirdo

memberUid: josef_vosahlo

memberUid, ale stačí atribut gidNumber u uživatele. Tedy alespoň v Debianu přes NSS to funguje (tj. přes groups josef_vosahlo i všude jinde).

Má uvedená metoda nějaké výhody? Přijde mi, že pokud mám v jedné primární skupině třeba 200 uživatelů, pak je duplicitní je všechny uvádět jako "memberUid".

Jinak se těším na další díly seriálu. Bude zmíněna i integrace Kerbera s Windows?

Díl o integraci Kerbera a Windows zvažuji. Udělal jsem pár zajímavých pokusů. Pomocí lionuxového Kerberos serveru a lokálního účtu ve Windows se dá do Windows hezky přihlašovat. Je to analogické konfiguraci, kterou jsme popsal ve druhém díle. Otázkou zůstává, jak do těch Windows dostat informace o účtech z nějakého jiného zdroje, než je Active Directory. Moje naděje se upírají směrem k pGina, ale to jsme zatím blíže nezkoumal.

Díl o integraci Kerbera a Windows zvažuji. Udělal jsem pár zajímavých pokusů. Pomocí lionuxového Kerberos serveru a lokálního účtu ve Windows se dá do Windows hezky přihlašovat. Je to analogické konfiguraci, kterou jsme popsal ve druhém díle. Otázkou zůstává, jak do těch Windows dostat informace o účtech z nějakého jiného zdroje, než je Active Directory. Moje naděje se upírají směrem k pGina, ale to jsme zatím blíže nezkoumal.

Tedy já osobně nejsem příliš velký příznivce Windows, ale jedno se tomuto OS nedá upřít: Active Directory. Nic ani vzdáleně podobného zkrátka ve světe Unixu není. A přitom to není nic extra - jen LDAP databáze velmi elegantně provázaná s Kerberos a DNS. Bylo by škoda, kdybychom se tu zabývali takovými "vykopávkami" jako NTLM nebo NIS. Vždyť AD v nativním režimu 2007 již obsahuje Unixové atributy dle doporučení RFC2307! Co více si ještě přát?

Já bych si spíše přál vidět (a jsem schopen i v tomto smyslu s autorem tohoto bezva článku spolupracovat) návod jak donutit Linux aby autentikoval pomocí AD a z tohoto zdroje čerpal i ostatní informace (ostatní NIS mapy, mapy pro automounter, Kerberos service tickety pro služby jako SSH, Apache nebo NFSv4).

Přiznávám, že tohoto se nedá snadno dosáhnout jen za použití striktně opensource nástrojů, ale po letech zkušeností bych to ani nežádal - když to nebude extra drahé ale zato extrémně jednoduché na administraci a spolehlivé, tak proč ne.

Nic ani vzdáleně podobného zkrátka ve světe Unixu není. A přitom to není nic extra - jen LDAP databáze velmi elegantně provázaná s Kerberos a DNS. Bylo by škoda, kdybychom se tu zabývali takovými "vykopávkami" jako NTLM nebo NIS. Vždyť AD v nativním režimu 2007 již obsahuje Unixové atributy dle doporučení RFC2307! Co více si ještě přát?Možná mi něco uniká, ale LDAP, Kerberos i DNS na Linuxu koneckonců existují a viděl jsem pohromadě v síti, aniž by se do ní cpalo NTLM (nebyly tam žádné windowsí stroje), ani NIS (aneb k čemu NIS, když je LDAP). Tedy ne že by na nšco takového v tuhle chvíli bylo klikátko (to jo, k tomu by se někdo musel dokopat

), ale pořád ještě nevidím, proč by AD mělo tomu, co už (pravda - po kouskách

), ale pořád ještě nevidím, proč by AD mělo tomu, co už (pravda - po kouskách  ) máme, být tak strašně "vzdáleně nepodobné".

) máme, být tak strašně "vzdáleně nepodobné".

, ale už docela dlouho je mi jasné, že domácí síť na hraní budu řešit opravdu hodně "po svém".

, ale už docela dlouho je mi jasné, že domácí síť na hraní budu řešit opravdu hodně "po svém".  Takže možná za pár měsíců budu mluvit jinak, až to poznám na vlastní kůži.

Takže možná za pár měsíců budu mluvit jinak, až to poznám na vlastní kůži.  Ale zrovna teď mě to začalo zajímat, tak je možné, že z toho i něco vyleze. Hmm, update: Teď se koukám na to, co společného má AD s DNS a možná tak úplně bezbolestný nebude.

Ale zrovna teď mě to začalo zajímat, tak je možné, že z toho i něco vyleze. Hmm, update: Teď se koukám na to, co společného má AD s DNS a možná tak úplně bezbolestný nebude.  (Asi bych si měl v první řadě přečíst základní literaturu.

(Asi bych si měl v první řadě přečíst základní literaturu.  )

)

eDirectory od Novellu potřebné nároky nesplňuje? To neni ironická otázka, ptám se z opravdového zájmu. Já ji teda používám přímo pod Netware pro běžné přihlašovaní uživatelů k fileserveru, takže to nejjednodušší možné nasazení, ale pokud vím, funguje i pro Linuxem (minimálně tedy pod Suse a Red Hatem), a co jsem zběžně viděl, podporuje i Kerberos. Ale mluvím jako člověk, který si jen přečetl seznam funkcí, a neměl zatím potřebu řešit to nějak do hloubky, tudíž nevím jak moc je to funkční.Tedy já osobně nejsem příliš velký příznivce Windows, ale jedno se tomuto OS nedá upřít: Active Directory. Nic ani vzdáleně podobného zkrátka ve světe Unixu není.

eDirectory od Novellu potřebné nároky nesplňuje?Vím, že jak Suse, tak RedHat mají svůj (snad už společný) projekt odvozený od bývalého iPlanet LDAP serveru od Sunu, ale do jaké míry se jedná o podobně elegantní záležitost jako AD, to opravdu neumím říci, ale pochybuji.

Nicméně bych řekl, že Linux v něm má produkt který snese příme srovnání s Active Directory. Samozřejmě se nebavíme o open source, ale o komerčním řešení, ale to už je zase jiná pohádka.

Nicméně bych řekl, že Linux v něm má produkt který snese příme srovnání s Active Directory. Samozřejmě se nebavíme o open source, ale o komerčním řešení, ale to už je zase jiná pohádka.

Uživatelská jména budeme psát ve formátu jmemo_prijmeni (bez diakritiky)--- Škoda, že tenhle seriál vychází až teď, nedávno jsem se trápil s rozběháním LDAPu a tohle by mi hodně ušetřilo práci. (Naštěstí to bylo jenom ve vritualboxu a jenom cvičně)

aptitude install slapd libldap

/etc/ldap/slapd.conf se musi zmenit na:

include /etc/ldap/schema/core.schema include /etc/ldap/schema/cosine.schema include /etc/ldap/schema/nis.schema include /etc/ldap/schema/inetorgperson.schema pidfile /var/run/slapd/slapd.pid argsfile /var/run/slapd/slapd.args modulepath /usr/lib/ldap moduleload back_bdb backend bdb database bdb suffix "dc=firma,dc=local" rootdn "uid=ldapadmin,dc=firma,dc=local" rootpw heslo directory /var/lib/ldapJxplorer nejde nainstalovat z binarniho instalatoru, musi se pouzit deploy balicek

wget http://surfnet.dl.sourceforge.net/sourceforge/jxplorer/JXv3.2deploy.tar.bz2

mně naprosto dostala :)

LDAP chci použít pro autentizaci IMAP serveru a prostě si ho trochu osahat, nechci do něj hned překlápět systémové účty, ale jen virtuální. Filozofii, instalaci, základní konfiguraci a rozběhnutí jsem nastudoval a zvládl. Nicméně ve všech dalších návodech je prostě už jen přidávaní uživatelů a skupin, bez dalších informací o tom proč zrovna possixAccount a ne inetOrgPerson.

Myslím tím třeba jen základní obrázek těch schámat, aby to člověk začátečník nemusel studovat přímo z definice :)

Můžu tedy poprosit o nějaký odkaz na rozumný zdroj, který by mi umožnil odpovědět na uvedenou otázku? A prosím nechci odkaz na definici nebo normu toho schématu, zatím nechci jedničku, chci si udělat přehled, začít si hrát a k jedničce se dopracovat :)

Díky

mně naprosto dostala :)

LDAP chci použít pro autentizaci IMAP serveru a prostě si ho trochu osahat, nechci do něj hned překlápět systémové účty, ale jen virtuální. Filozofii, instalaci, základní konfiguraci a rozběhnutí jsem nastudoval a zvládl. Nicméně ve všech dalších návodech je prostě už jen přidávaní uživatelů a skupin, bez dalších informací o tom proč zrovna possixAccount a ne inetOrgPerson.

Myslím tím třeba jen základní obrázek těch schámat, aby to člověk začátečník nemusel studovat přímo z definice :)

Můžu tedy poprosit o nějaký odkaz na rozumný zdroj, který by mi umožnil odpovědět na uvedenou otázku? A prosím nechci odkaz na definici nebo normu toho schématu, zatím nechci jedničku, chci si udělat přehled, začít si hrát a k jedničce se dopracovat :)

Díky

Super clanek!

Akorad me zajima, jak kesovat ty kerberos prihlasovaci udaje? Kdyz se odpojim z netu, tak uz se neprihlasim. Poradi nekdo?

Dobrý den, chtěl jsem vyzkoušet JXplorer, ale nemohu vytvořit DIT ani přidat objekt:

Unable to read entry dc=firma,dc=local

Zkoušel jsem hledat řešení, změnit práva pro adresáře, ručně vytvořit soubory, ale vše marně.

Používám CentOS 5.1 64 bit.

Děkuji za pomoc.

Nepodařilo se mi přijít na to, kde byla chyba. Nakonec jsem musel vyrobit vlastní *.ldif soubor,

který jsem do ldapu nahrál pomocí příkazu:

/usr/bin/ldapadd -x -D 'uid=ldapadmin,dc=firma,dc=local' -W -f /etc/openldap/mujldifsoubor.ldif

Nejsem nadšený z toho, že jsem musel postupovat "oklikou",

ale nyní vše funguje jak má... (a třeba se to bude někomu hodit..  )

)

Keď som to skúšal, mal som takýto problém: Po zadaní

getent passwd

mi vypísalo všetky účty (aj z passwd aj z LDAP). Keď som ale zadal

getent passwd user0

kde user0 bol používateľ z LDAP, nevypísalo nič. Pes bol zakopaný v tom, že nscd (name service cache demon) mal neaktuálne informácie a bolo ho treba reštartovať. (Bol som jeleň z toho, prečo to tak blbne a nakoniec to luskol môj skvelý potomok.) Možno sa to niekomu bude hodiť :)

ISSN 1214-1267, (c) 1999-2007 Stickfish s.r.o.