Zemřel Rob Grant, spolutvůrce kultovního sci-fi seriálu Červený trpaslík.

Apple oznámil, že iPhone a iPad jako první a jediná zařízení pro koncové uživatele splňují požadavky členských států NATO na zabezpečení informací. Díky tomu je možné je používat pro práci s utajovanými informacemi až do stupně „NATO Restricted“, a to bez nutnosti instalovat speciální software nebo měnit nastavení. Žádné jiné běžně dostupné mobilní zařízení tak vysokou úroveň státní certifikace dosud nezískalo.

Americký provozovatel streamovací platformy Netflix odmítl zvýšit nabídku na převzetí filmových studií a streamovací divize konglomerátu Warner Bros. Discovery (WBD). Netflix to ve čtvrtek oznámil v tiskové zprávě. Jeho krok po několikaměsíčním boji o převzetí otevírá dveře k akvizici WBD mediální skupině Paramount Skydance, a to zhruba za 111 miliard dolarů (2,28 bilionu Kč).

Americká společnosti Apple přesune část výroby svého malého stolního počítače Mac mini z Asie do Spojených států. Výroba v závodě v Houstonu by měla začít ještě v letošním roce, uvedla firma na svém webu. Apple také plánuje rozšířit svůj závod v Houstonu o nové školicí centrum pro pokročilou výrobu. V Houstonu by měly vzniknout tisíce nových pracovních míst.

Vědci Biotechnologické společnosti Cortical Labs vytvořili biopočítač nazvaný CL1, který využívá živé lidské mozkové buňky vypěstované z kmenových buněk na čipu. Po úspěchu se hrou PONG se ho nyní snaží naučit hrát DOOM. Neurony přijímají signály podle toho, co se ve hře děje, a jejich reakce jsou převáděny na akce jako pohyb nebo střelba. V tuto chvíli systém hraje velmi špatně, ale dokáže reagovat, trochu se učit a v reálném čase se hrou

… více »Pro testování byl vydán 4. snapshot Ubuntu 26.04 LTS (Resolute Raccoon).

Ben Sturmfels oznámil vydání MediaGoblinu 0.15.0. Přehled novinek v poznámkách k vydání. MediaGoblin (Wikipedie) je svobodná multimediální publikační platforma a decentralizovaná alternativa ke službám jako Flickr, YouTube, SoundCloud atd. Ukázka například na LibrePlanet.

TerminalPhone (png) je skript v Bashi pro push-to-talk hlasovou a textovou komunikaci přes Tor využívající .onion adresy.

Před dvěma lety zavedli operátoři ochranu proti podvrženým hovorům, kdy volající falšuje čísla anebo se vydává za někoho jiného. Nyní v roce 2026 blokují operátoři díky nasazeným technologiím v průměru 3 miliony pokusů o podvodný hovor měsíčně (tzn., že k propojení na zákazníka vůbec nedojde). Ochrana před tzv. spoofingem je pro zákazníky a zákaznice všech tří operátorů zdarma, ať už jde o mobilní čísla nebo pevné linky.

Společnost Meta (Facebook) předává React, React Native a související projekty jako JSX nadaci React Foundation patřící pod Linux Foundation. Zakládajícími členy React Foundation jsou Amazon, Callstack, Expo, Huawei, Meta, Microsoft, Software Mansion a Vercel.

V tomto případě tkví problém v nevědomosti uživatelů, kteří většinou netuší, že připojení zabezpečené pomocí SSL je možné obejít několika docela jednoduchými triky. Ten nejjednodušší bych v modelové scéně popsal.

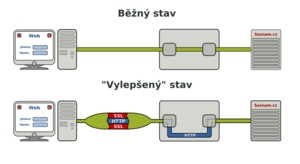

Mějme situaci, kdy se útočník dostane na router, firewall (či nějaký jiný průchozí stroj). Může pomocí sniffování získat veškerá data procházející počítačem, pokud nejsou zašifrována. Když ale vidí, že se někteří uživatelé připojují na služby zabezpečené pomocí SSL, má v zásadě dvě možnosti. A to vykašlat se na to, nebo 'přepojit' uživatele přes svůj vlastní rádoby SSL server. A jak teď na to? Více napoví následující vyobrazení (berme v potaz https připojení):

Nákres zpracoval Richard "Ricardo" Szlachta

Jak je vidět, uživatel si pouze myslí, že se připojuje k serveru, zatímco je napojen na záškodnické zařízení, kde je jsou jeho data rozšifrována, přečtena, znovu zašifrována a odeslána na server.

Nejdříve je tedy potřeba uživatelskou komunikaci přesměrovat někam, kde se s ní dá pracovat. Třeba na localhost routeru. To provedeme jednoduchou změnou netfilteru:

iptables -t nat -I PREROUTING -d server -p tcp --dport 443 \

-j DNAT --to 192.168.100.1:1111

Nyní pokaždé, když se uživatel připojí na server, bude cesta jeho dat končit na portu 1111 v routeru. Sem musíme připojit koncové zařízení SSL, ke kterému bychom napojili uživatele. To uděláme pomocí programu stunnel, který se používá k 'obalování' nešifrovaného toku dat SSL vrstvou. Vytváří něco jako tunel, jehož jedna strana je šifrovaná a druhá ne. Jeho použití:

stunnel [-d [ip:]port -r [ip:]port -c]

-d [ip:]port port k naslouchání na localhostu. Parametr ip,

pokud není uvedeno jinak, je localhost.

-r [ip:]port port a ip, na které se má stunnel připojit,

pokud mu přijde spojení na naslouchací port

(uvedený parametrem -d). Ip, pokud není

uvedeno jinak, je nastavena na localhost.

-c stunnel se bude chovat jako klient. Určuje,

na které straně bude spojení šifrované pomocí SSL.

Pokud je uvedené, bude šifrovaná strana vzdálená

(určená parametrem -r), výchozí je spojení

šifrované na straně naslouchací (-d).

Pozn. Já používám verzi 3.26., protože nová verze používá místo klasického nastavení pomocí konfiguračních parametrů jakési soubory, které jsou podle mne zdlouhavé na tvorbu. Nicméně, pokud by někdo chtěl použít novou verzi, tak ho mohu odkázat na manuál k stunnel ;-).

Pro správné fungování stunnel jako serveru je ještě nutné vlastnit podepsaný certifikát. Je možné vytvořit vlastní, nicméně to má docela velkou chybu, o které ale až ke konci článku. Ať už někde certifikát seženeme, či si vytvoříme vlastní, je potřeba ho programu stunnel představit. A to buď nahrát do výchozího umístění (u mne /etc/ssl/certs/stunnel.pem) nebo určit pomocí parametru -p.

Pro naše účely tedy použijeme:

stunnel -d 1111 -r 1112

Nyní máme na portu 1112 nešifrovaná data. Ta je potřeba ale zase zašifrovat a poslat k serveru:

stunnel -c -d 1112 -r server:443

Toto lze použít pouze v případě, kdy má router stejnou IP adresu, jako by měla data před naším zásahem -> tzn. je routerem. Pokud to tak není, je třeba ještě správně nastavit zdrojovou adresu, aby to na serveru nevypadalo moc podezřele...:

iptables -t nat -I POSTROUTING -p tcp --dport 443 \

-d server -j SNAT --to client

Nyní už stačí jen spustit sniffer na portu 1112 a máme veškerá data uložena na disku.

Má to ale celé jeden háček. Pokud nepoužijeme v stunnel certifikát podepsaný nějakou autoritou, bude uživatel upozorněn a vybídnut k odmítnutí spojení a proto touto technikou nedokážeme ošálit pozorného uživatele, který nebude zbrkle klikat ve svém prohlížeči na "Přesto přijmout" a námi podvržený certifikát odmítne.

A jak se proti něčemu takovému bránit? Velice jednoduše. Ať už SSL používáme pro cokoli, je vždy vhodné si zkontrolovat informace o použitém certifikátu, nebo se alespoň nechat upozorňovat na změnu v certifikátu a cokoliv podezřelého odmítnout!

Doufám, že článek dal někomu potřebné informace k udržení svého soukromí v hlubokých vodách internetu plných zrádných mělčin a dravých žraloků. Důležitost SSL není vhodné opomíjet, pokud nám na našich datech záleží...

Nástroje: Tisk bez diskuse

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

A k vlastnímu článku... když někdo popisuje man-in-the-middle attack, resp. postup, jak ho provést, pro koho je tento článek určen? Pro běžného uživatele? Nebo pro admina, čili člověka s poměrně hlubokými znalostmi v oboru? Já jsem tam čekal něco pro toho admina. No... a z článku jsem si odnesl jen to, že když chci použít stunnel, mám se mrknout do manuálu na parametry. Hmmm. Promiň, ale to je málo.

Mno, takže když vezmu v úvahu obsah a formu, výsledný dojem je špatný. Ale je to jen můj názor, se kterým samozřejmě nemusí nikdo další souhlasit. Ostatní reakce jsem zatím nečetl, tak nevím, jestli jsem jediný.

A k vlastnímu článku... když někdo popisuje man-in-the-middle attack, resp. postup, jak ho provést, pro koho je tento článek určen? Pro běžného uživatele? Nebo pro admina, čili člověka s poměrně hlubokými znalostmi v oboru? Já jsem tam čekal něco pro toho admina. No... a z článku jsem si odnesl jen to, že když chci použít stunnel, mám se mrknout do manuálu na parametry. Hmmm. Promiň, ale to je málo.

Mno, takže když vezmu v úvahu obsah a formu, výsledný dojem je špatný. Ale je to jen můj názor, se kterým samozřejmě nemusí nikdo další souhlasit. Ostatní reakce jsem zatím nečetl, tak nevím, jestli jsem jediný.  Koneckonců, jsi šéfredaktor (?), takže pokud chceš jen oslavné komentáře, tak mi administrativně zakaž přispívat, nebo diskuse moderuj a nevhodné příspěvky maž.

Koneckonců, jsi šéfredaktor (?), takže pokud chceš jen oslavné komentáře, tak mi administrativně zakaž přispívat, nebo diskuse moderuj a nevhodné příspěvky maž.

pokud někdo napíše, že je článek mizerný, objeví se pod tímto komentářem tvá reakce ve stylu "vítám konkrétní přípomínky, ale u tebe vidím jen plivnutí"Ano, pokud se skutečně jedná o pouhé plivnutí. Reaguji tak tehdy, když někdo vloží pod článek komentář, ve kterém není kritika, nýbrž pouhé odsouzení - aniž by připojil, co ho k takovému hodnocení vede. Kdyby sis přeci jen chtěl dát tu práci s prohledáváním diskuzí, objevil bys také spoustu kritických komentářů, ke kterým jsem se nijak nevyjadřoval. To proto, že v nich bylo řečeno, co je na článku špatného. Pak nemám důvod se autora zastávat, protože je na něm, aby svůj výtvor obhájil.

Koneckonců, jsi šéfredaktor (?), takže pokud chceš jen oslavné komentáře, tak mi administrativně zakaž přispívat, nebo diskuse moderuj a nevhodné příspěvky maž.Připadáš si ukřivděně, že jsem se ozval proti tvému komentáři, a proto teď vymýšlíš podobné nesmysly? Ty jsi plivl na článek, mně se to nelíbilo; tak nebuď ublížený a nepodsouvej mi nějakou administrátorskou zvůli.

), ze si ublizene oprvdu nepripadam. Ber to jako uprimny navrh, jak lze resit nastalou situaci.

), ze si ublizene oprvdu nepripadam. Ber to jako uprimny navrh, jak lze resit nastalou situaci.  Mimochodem, uz jsme hodne daleko od tematu, navrhuju, abych v pripade potreby pokracovali jinde (mail na me mas, takze treba tak).

Mimochodem, uz jsme hodne daleko od tematu, navrhuju, abych v pripade potreby pokracovali jinde (mail na me mas, takze treba tak).

Jaký je mezitím rozdíl ? Prakticky žádný ...To bohužel není příliš šťastný přístup, protože ačkoliv je v kontextu článku zřetelně patrné, co je tím myšleno, přesto nejde o synonyma.

Omlouvám se Vám, že jsem se snažil článek trochu zdramatizovat, příště se to rozhodně už nestane.Pokud narazis na ty hovorove vyrazy, smele v nich pokracuj.

Kódování a šifrování je naprosto stejná činnost, pouze se v různém kontextu pro tuto činnost používá různé označení, aby bylo zřejmé, za jakým účelem se tato činnost provádí. Kódování je převod symbolu na jiný symbol např. znak 'A' na 0x41. Stejně tak šifrování je převod symbolu na jiný symbol např. 'A' -> F#%.

Ale v takovémto článku by se toto rozlišovat mělo - chcete poučovat laiky? Tak to snad neznamená, že musíte prznit terminologii...

Btw: "slova stejného výrazu" - považujete "výraz" za synonymum k "význam"? Já tedy ne. :o)

Ale v takovémto článku by se toto rozlišovat mělo - chcete poučovat laiky? Tak to snad neznamená, že musíte prznit terminologii...

Btw: "slova stejného výrazu" - považujete "výraz" za synonymum k "význam"? Já tedy ne. :o)

Jen mi tam chybi jak se da rucne overit certifikat, resp. proste vice rozvest ochranu proti tomuto "vylepsenemu" pripojovani.

Jen mi tam chybi jak se da rucne overit certifikat, resp. proste vice rozvest ochranu proti tomuto "vylepsenemu" pripojovani.

pubescentůnení člověk mezi 15 a 18 rokem života adolescent? buď ty nebo já, jeden z nás dvou si plete pojmy a průjmy

Kdybych měl možnost zatrhnout - "přesto tomuto certifikátu věř, a zařvi teprve až se změní",To jako něco takového (Thunderbird 1.5.0.4, ale chovalo se to tak i v 1.0.x)?

localhost si asi opravdu pro něj jako alias v hosts nenastavíte... Správce toho serveru je evidentně prase...

Správce toho serveru je evidentně prase...

PS: Sám ani mail server nastavit neumím, natož abych věděl, jak je možné nastavit jej tak, aby pro každou doménu posílal jiný certifikát (častý problém u hostingů)Nevím, já sice doma provozuju na jednom IMAP serveru více domén, ale všichni (tři

) klienti se připojují na imap.jaros.org a název domény je až v uživatelském jménu. Neřeší to hostingy také tak? Že by něco jako virtuální servery na jedné IP adrese, jaké jsou např. u HTTP, fungovalo i u IMAP nevím, na druhou stranu příslušné specifikace jsem nijak zvlášť nezkoumal.

Na každý pád jak oni, tak já používáme Courier-Imap, oni očividně používají automaticky generovaný certifikát aniž by se obtěžovali změnit před jeho vygenerováním výchozí hodnoty. Také jsem tam tohle po instalaci měl; pokud si dobře pamatuju, stačilo poeditovat /etc/courier-imap/imapd.cnf a spustit mkimapdcert (pod Gentoo). Samozřejmě profi hosting by podle mého soudu měl mít certifikáty podepsané někým důvěryhodným...

) klienti se připojují na imap.jaros.org a název domény je až v uživatelském jménu. Neřeší to hostingy také tak? Že by něco jako virtuální servery na jedné IP adrese, jaké jsou např. u HTTP, fungovalo i u IMAP nevím, na druhou stranu příslušné specifikace jsem nijak zvlášť nezkoumal.

Na každý pád jak oni, tak já používáme Courier-Imap, oni očividně používají automaticky generovaný certifikát aniž by se obtěžovali změnit před jeho vygenerováním výchozí hodnoty. Také jsem tam tohle po instalaci měl; pokud si dobře pamatuju, stačilo poeditovat /etc/courier-imap/imapd.cnf a spustit mkimapdcert (pod Gentoo). Samozřejmě profi hosting by podle mého soudu měl mít certifikáty podepsané někým důvěryhodným...

pracují s certifikáty značně nešťastně. V certifikátu je možno uvést více záznamů, např. více E, CN apod. Jenže Obluda bere pouze první CN záznam a na ostatní už se nedívá. Proto pokud používám jeden certifikát pro moje.domena.tld i www.domena.tld tak Obluda bude vždycky na www hystericky ječet. A Fretky si zase od jisté verze usmyslely, aby v tom byl ještě větší bordel, že nejinteligentnější bude brát pro změnu poslední certifikát

pracují s certifikáty značně nešťastně. V certifikátu je možno uvést více záznamů, např. více E, CN apod. Jenže Obluda bere pouze první CN záznam a na ostatní už se nedívá. Proto pokud používám jeden certifikát pro moje.domena.tld i www.domena.tld tak Obluda bude vždycky na www hystericky ječet. A Fretky si zase od jisté verze usmyslely, aby v tom byl ještě větší bordel, že nejinteligentnější bude brát pro změnu poslední certifikát  . Řešením je oželet veškeré aliasy a nechat pouze jeden CN záznam a doufat, že to bude fungovat. V opačném případě si stěžuje vždy jiná část uživatelů a já se divím proč, když mi to funguje...

Další zrada v SSL tkví v tom (viz prý ,,zázračný`` m$ firewall, který sleduje i SSL spojení a jiné), že v prohlížeči je default napráskána tuna naprosto pofidérních autorit, které jsou v zápalu bakšiše schopny podepsat naprosto cokoliv. Může se tedy lehce stát, když bude někdo hodně neodbytný a trpělivý, že mu některá z ,,autorit`` podepíše i evil certifikát. Zde je řešením nechat si v prohlížeči pouze autoritu vlastní, případně pár dalších, kterým důvěřujeme a jinak si raději ukládat certifikáty serverů. Pokud se potom změní, je to vidět. Jinak by ale došlo k tomu, že při změně za nějaký bordel, který je ale podepsán, ale někým úplně jiným, by mu prohlížeč bezmezně věřil dál.

. Řešením je oželet veškeré aliasy a nechat pouze jeden CN záznam a doufat, že to bude fungovat. V opačném případě si stěžuje vždy jiná část uživatelů a já se divím proč, když mi to funguje...

Další zrada v SSL tkví v tom (viz prý ,,zázračný`` m$ firewall, který sleduje i SSL spojení a jiné), že v prohlížeči je default napráskána tuna naprosto pofidérních autorit, které jsou v zápalu bakšiše schopny podepsat naprosto cokoliv. Může se tedy lehce stát, když bude někdo hodně neodbytný a trpělivý, že mu některá z ,,autorit`` podepíše i evil certifikát. Zde je řešením nechat si v prohlížeči pouze autoritu vlastní, případně pár dalších, kterým důvěřujeme a jinak si raději ukládat certifikáty serverů. Pokud se potom změní, je to vidět. Jinak by ale došlo k tomu, že při změně za nějaký bordel, který je ale podepsán, ale někým úplně jiným, by mu prohlížeč bezmezně věřil dál. Zabezpečené spojení na bázi SSL/TLS certifikátů implementuje protokol https, volitelnou součástí je autentizace klienta klientským certifikátem. Příslušná implementace závisí na tom, o jaký webový server se jedná a o jaký klientský prohlížeč – např. Firefox, Mozilla, MSIE autentizaci klientským certifikátem umí a přepdokládám, že ot samé platí i pro ostatní rozšířené prohlížeče. Ohledně serverů, vím, že to určitě umí Jetty, Apache na to předpokládám taky bude mít nějaký modul…

Zabezpečené spojení na bázi SSL/TLS certifikátů implementuje protokol https, volitelnou součástí je autentizace klienta klientským certifikátem. Příslušná implementace závisí na tom, o jaký webový server se jedná a o jaký klientský prohlížeč – např. Firefox, Mozilla, MSIE autentizaci klientským certifikátem umí a přepdokládám, že ot samé platí i pro ostatní rozšířené prohlížeče. Ohledně serverů, vím, že to určitě umí Jetty, Apache na to předpokládám taky bude mít nějaký modul…