Štítky:

alobal,

ATD,

bezpečnost,

Brave,

browser,

Claws,

domény,

e-mail,

Element,

F-Droid,

FOSS,

GitHub,

Google,

GrapheneOS,

GSM,

hrát,

Chromium,

instalace,

Internet,

komunikace,

mail,

Matrix,

multimédia,

nastavení,

net,

OnionShare,

paranoia,

problém,

prohlížeče,

ProtonMail,

Reddit,

screenshot,

signál,

spojení,

system,

šifrování,

Tor,

úvod,

video,

VoIP,

VPN,

web,

WebGL,

WebRTC

Digital privacy

15.12.2024 07:00

| Přečteno: 4164×

|  | poslední úprava: 14.12.2024 09:24

| poslední úprava: 14.12.2024 09:24

Toto je poselstvi do budoucnosti.

ÚVOD

1 Web

2 Maskování IP adresy šifrování spojení

3 E-mail client a e-mail poskytovatelé

4 Messengery

5 Mobilní komunikace

6 Závěr

ÚVOD

Tento článek jsem se rozhodl napsat více méně sám pro sebe, abych měl pohromadě informace, které jsem nasbíral ohledně zachování si digitálního soukromí.

V 21. století je težké zmizet, ale můžeme se alespoň pokusit prozradit o sobě co nejeméně informací. Váš poskytovatel internetového připojení, vyhledávač, který používáte, telekomunikační operátor, banka, ti všichni o Vás sbírají informace.

1 Web

1.1 Webové prohlížeče a doplňky (add-ons)

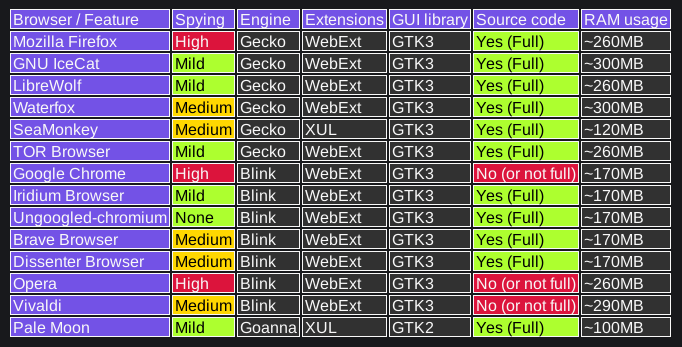

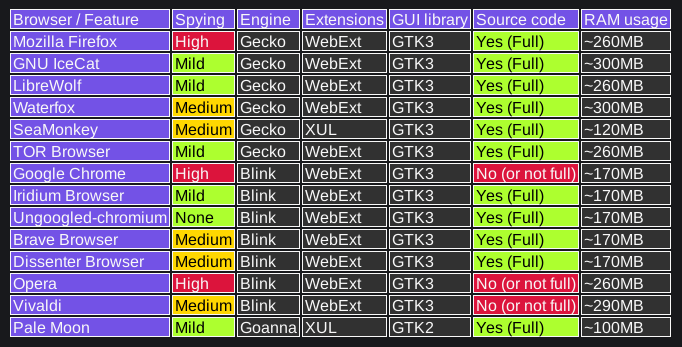

Webový prohlížeč je pravděpodobně ta nejpoužívanější aplikace v naší interakci s webovým prostředím. Níže jsem napsal stručný popis k prohlížečům, které jsou jsou zaměřeny na digitální soukromí.

Vybral jsem je na základě praktických zkušeností a testů. Pokud máte zájem o podrobnější a více vyčerpávající průzkum, tak se můžete podívat

zde.

Já osobně na základě současných poznatků doporučuji používat Mullvad browser, doplněný o add-ons (zmíněné v samostatné kapitole níže) v kombinaci s TOR browserem.

Obr.1 Souhrn informací o jednotlivých prohlížečích.

1.1.1 Brave

Brave je opensource webový prohlížeč postavený na Chromiu, zaměřený na bezpečnost a soukromí.

Prohlížeč, tak jak jej uživatel dostane k dispozici hned po instalaci bez nutnosti cokoli měnit, blokuje reklamy a známé i neznámé trackery a cross-site cookies (pomocí machine learningu). Všechny tyto funkce nesou souhrnné označení

Shields.

V toolbaru prohlížeče je ikona lví hlavy, která ukazuje, kolik prvků na stránce prohlížeč zablokoval s tím, že podobně jako u adblockerů lze jednotlivé prvky ručně povolit (pokud se stránka kvůli tomu zobrazuje jako rozbitá, neběží některá z funkcionalit).

Brave mimo jiné vynucuje HTTPS připojení všude, kde je to technicky možné. A v ochraně soukromí nabízí i další možnosti.

Při zapnutém privátním režimu v Chromu nebo Firefoxu prohlížeč udělá zjednodušeně to, že nově otvíranou relaci odizoluje od hlavní relace a uložených uživatelských dat. Brave posouvá privátní prohlížení na novou úroveň tím, že v režimu privátního prohlížení umožňuje otevřít „Nové soukromé okno s podporou Toru“ a učinit tak prohlížení skutečně privátní.

Při dohledávání informací na webu o tom jak moc Brave sleduje uživatele jsem narazil na

web kde je popsána i se screenshoty telemetrie tohoto prohlížeče. Brave prohlížeč posílá requesty na subdomény

brave.com což nám na klidném spaní asi nepřidá. Takže co můžeme udělat pro omezení tohoto šmírování?

Prvním krokem je zablokování

Data collection v nastavení Brave (

Settings - Privacy and security).

Druhým krokem je doporučení přispěvatele z

Redditu, zablokovat domény na, které se Brave svévolně připojuje. Zde jsem udělal jejich soupis:

variations.brave.com

static.brave.com

crlsets.brave.com

brave-core-ext.s3.brave.com

safebrowsing.brave.com

static1.brave.com

laptop-updates.brave.com

grant.rewards.brave.com

api.rewards.brave.com

rewards.brave.com

p3a.brave.com

redirector.brave.com

V

/etc/hosts jednolivé domény nasměrujeme na

127.0.0.1, takže výsledný záznam např. pro

variations.brave.com bude vypadat následovně:

127.0.0.1 variations.brave.com

Závěrem bych chtěl napsat, že cíl Brave browseru je až moc dobrý na to aby to byla pravda. Stačí se poohlédnout po webu na kolika stránkách se rozebírají různé problémy týkající se soukromí uživatelů tohoto prohlížeče. Začít můžete třeba

tady.

1.1.2 TOR Browser

TOR browser je opensource webový prohlížeč postavený na Firefoxu s integrovaným add-on NoScript (blokuje Javascript) umožňující přístup na internet přes TOR.

Tor Browser při spoušťení směruje provoz přes síť Tor. Po ukončení relace prohlížeč odstraní data citlivá na ochranu soukromí, jako jsou soubory cookies a historie prohlížení.

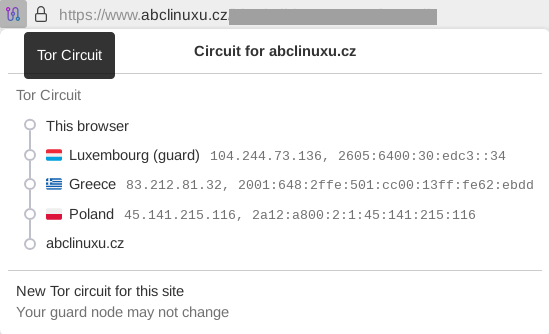

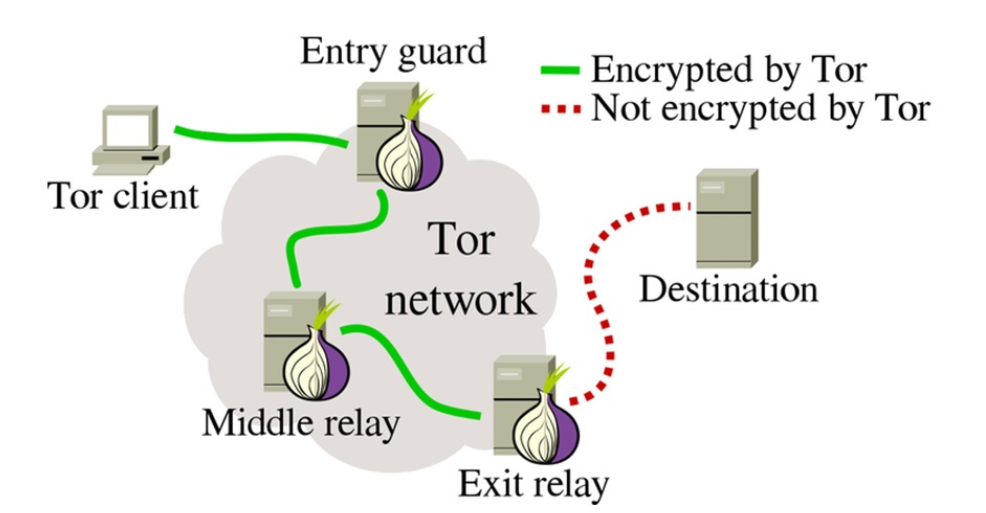

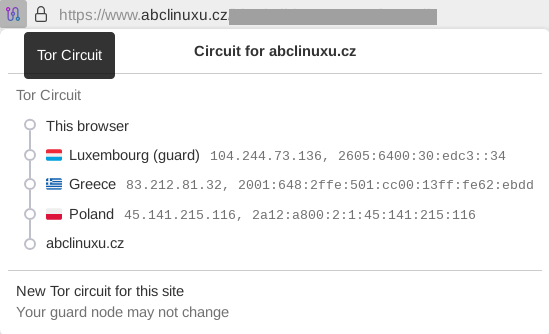

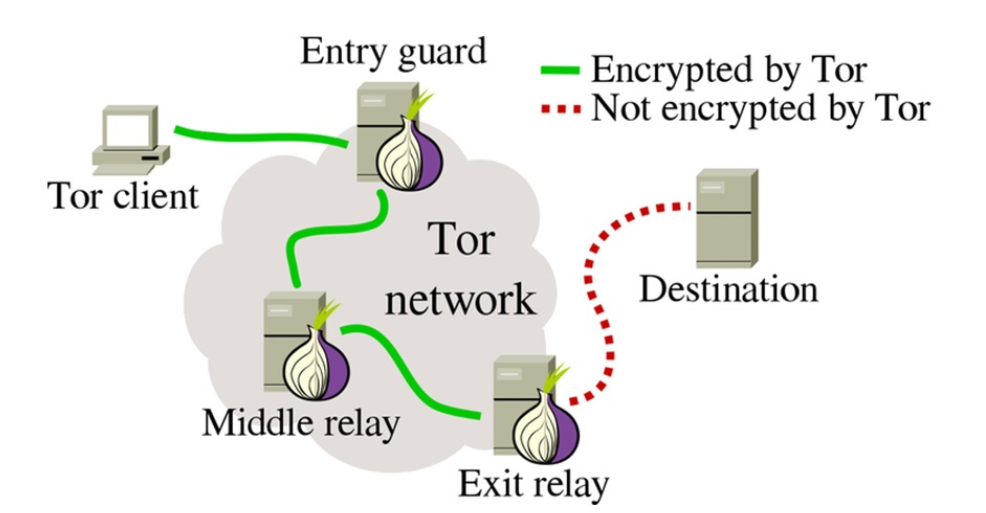

Tor funguje tak, že odesílá váš provoz přes tři náhodné servery (známé také jako relay) v síti Tor. Poslední relay v okruhu ("výstupní relay") pak pošle provoz na veřejný internet.

Na screenshotu z TOR browseru níže, jsou zobrazena jednotlivá relay, přes které jde spojení z TOR browseru až do cílové destinace.

Obr.2 Připojení přes TOR

Aby to opět neznělo příliš dokonale, tak

tady je kritika TOR browseru a zde

možnost "nápravy".

1.1.3 Ungoogled Chromium

Ungoogled Chromium je fork prohlížeče Google Chromium, který vypíná/odstraňuje všechny spojení na Google web services. Toho je dosaženo pomocí řady záplat aplikovaných na Chromium během procesu kompilace. Ungoogled Chromium si můžeme představit jako Chromium bez "šmírování". Tento fork nepřipdává žádné nové funkcionality oproti Chromiu.

Projekt byl založen uživatelem pod pseudonymem Eloston, který po několika letech vydávání buildů umožnil ostatním developerům podílet se na projektu. Prohlížeč je dostupný na Linux, MacOS i Windows.

Projekt je na Githubu,

zde. Na githubu jsou také podrobnosti k tomuto projektu.

1.1.4 Mullvad browser

Mullvad Browser je webový prohlížeč zaměřený na ochranu soukromí, který byl vyvinut ve spolupráci společností Mullvad VPN a Tor Project. Je navržen tak, aby minimalizoval sledování a fingerprinting.

Toho chce dosáhnout prostřednictvím několika opatření:

- Ve výchozím nastavení je povolen soukromý režim. To znamená, že soubory cookie se mezi relacemi nikdy neukládají, stejně jako navštívené stránky.

- Používá funkci „resist fingerprinting“ prohlížeče Firefox.

- Je zavedena takzvaná „first-party isolation“, kdy jsou soubory cookie umístěny v separátních prostorách pro ně určených, aby se trackery nemohly vzájemně propojit a vytvořit profil uživatele.

- Nedochází ke shromažďování telemetrických údajů.

Prohlížeč má ve výchozím nastavení instalovány add-ony uBlock origin a NoScript.

1.1.5 Doplňky do prohlížeče (Add-on)

Doplňky do webového prohlížeče slouží pro rozšíření jeho funkcionality. Mohou například pomoci při blokování reklam, pro snížení sledování našeho procházení napříč webem (zvýšení digitálního soukromí) a nebo třeba pro automatické vyplnění vyskakovacích oken GDPR.

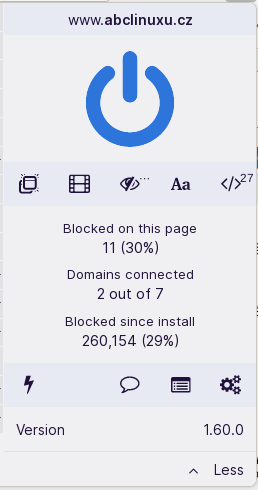

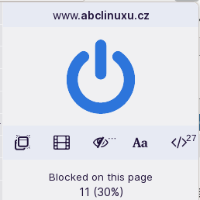

1.1.5.1 uBlock Origin

uBlock Origin (uBO) je širokospektrální blokátor obsahu pro Chromium a Firefox s nízkou spotřebou procesoru a paměti. Ve výchozím nastavení blokuje reklamy, trackery, coinminery, vyskakovací okna, weby se škodlivým softwarem atd. pomocí seznamů filtrů EasyList, EasyPrivacy, Peter Lowe's Blocklist, Online Malicious URL Blocklist a uBO.

K dispozici je mnoho dalších seznamů, které umožňují blokovat ještě více. Podporovány jsou také vaše vlastní filtry. uBO používá syntaxi filtrů EasyList a rozšiřuje ji o práci s vlastními pravidly a filtry.

Pokud se vám zdá, že uBO blokuje příliš mnoho, můžete snadno zrušit výběr všech přednastavených seznamů filtrů.

Pokud však chete mít nad uBlock Originom větší kontrolu, můžete využít jeho „advanced mode“. Stačí jít do Settings a zakliknout tam kolonku „I am an advanced user“.

Díky tejto feature se na uBlocku dokonce dá i kompletně vypnout JavaScript (lokálně pro daný web anebo globálně pro celý prehlížeč).

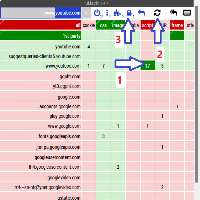

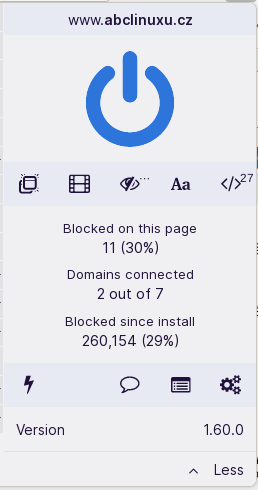

Obr.3 Uživatelské rozhraní uBO

Základní zobrazení ukazuje počet blokovaných síťových požadavků na aktuální stránce. Zobrazuje se také počet síťových požadavků zablokovaných od instalace. (Tento údaj je méně užitečný, nicméně uživatelé jej ocení). Procento udává počet blokovaných požadavků z celkového počtu provedených požadavků.

Static filtering

Vztahuje se na filtry, které pochází příamo z konkrétních filter listů, které jsme si zmínili výše (napr. EasyList, EasyPrivacy atd.).

Dynamic filtering

Dynamic filtering sestává z pravidiel filteringu, které mají firewallový charakter.

Pravidla dynamic filteringu jsou nadřazené pravidlům static filteringu a to znamená, že dynamic filtering umí přepsat všechny existující statické filtry s povolením.

Obr.4 Rozšířené zobrazení uBO

Kliknutím na prázdné místo před konkrétním názvem domény nebo na všechny buňky v prvním řádku zapnete/vypnete podrobnosti na úrovni subdomény.

Barevné pruhy u levého okraje vám poskytnou celkový přehled o tom, kdy byly všechny síťové požadavky na konkrétní hostitelská jména zablokovány (

načervenalé), kdy byly všechny povoleny (

nazelenalé) nebo kdy byly některé zablokovány a některé povoleny (

nažloutlé).

Výraznější, širší pruh označuje kořenový kontext - hostitelské jméno, pro které jsou vytvořena místní pravidla a filtry.

Podrobný

průvodce nastavení dynamického filtrováním.

První sloupec: co se má dynamicky filtrovat:

Druhý sloupec: globální pravidla dynamického filtrování, tj. jakékoli pravidlo uvedené v tomto sloupci platí všude a na všech stránkách:

Třetí sloupec: místní pravidla dynamického filtrování, tj. jakékoli pravidlo uvedené v tomto sloupci se vztahuje pouze na aktuální web:

Buňky ve třetím sloupci poskytují přehled o tom, kolik požadavků bylo zablokováno/povoleno:

- nebo + = bylo zablokováno, resp. povoleno 1-9 síťových požadavků

-- nebo ++ = bylo zablokováno nebo povoleno 10 až 99 síťových požadavků.

--- nebo +++ = bylo zablokováno nebo povoleno 100 a více síťových požadavků.

prázdná buňka = pro konkrétní hostitelské jméno nebyly zaznamenány žádné síťové požadavky.

Existují tedy globální pravidla dynamického filtrování a místní pravidla dynamického filtrování.

Ve výchozím nastavení neexistují při instalaci žádná pravidla dynamického filtrování, takže dynamické filtrování ve výchozím nastavení nic neblokuje. Budete si muset vytvořit vlastní pravidla podle svých vlastních preferencí. Návod např.

zde.

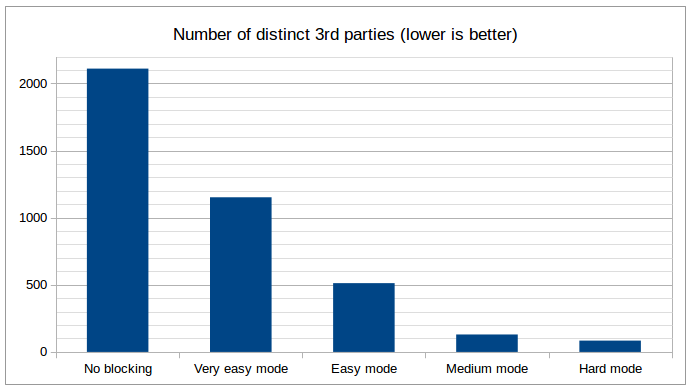

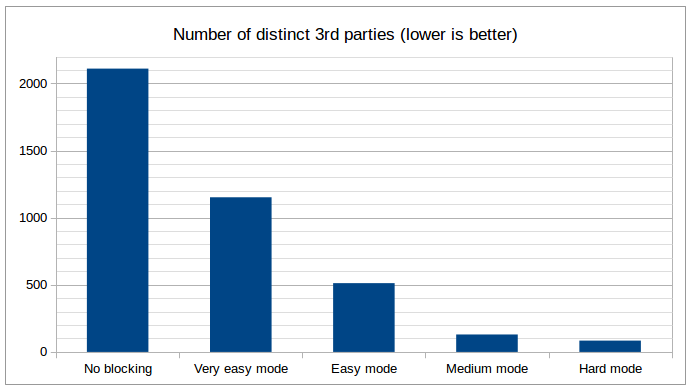

Režim blokování

uBlock Origin pracuje v několika režimech blokování. Jak se přepnout do jednotlivých režimů je uvedeno na webu

zde.

To v jakém režimu se momentálně nacházíte poznáte podle barvy čtverečku s číslem u ikony add-onu. Viz. obr. níže:

Obr.5 Režim blokování uBO

- šedá - Very easy + Easy mode

- modrá - Medium mode

- červená - Hard mode

Obr.6 Počet serverů třetích stran, ke kterým se prohlížeč v různých módech připojil během benchmarku (čím nižší číslo, tím lepší).

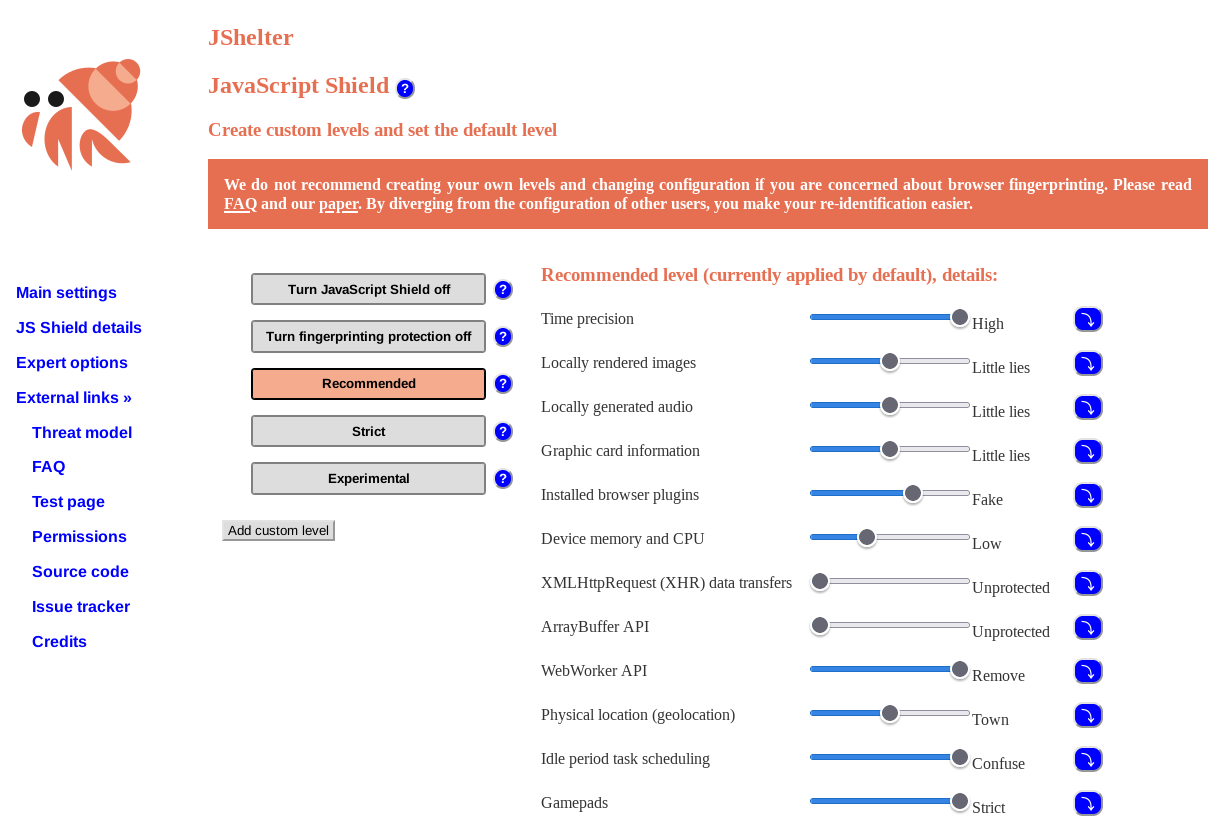

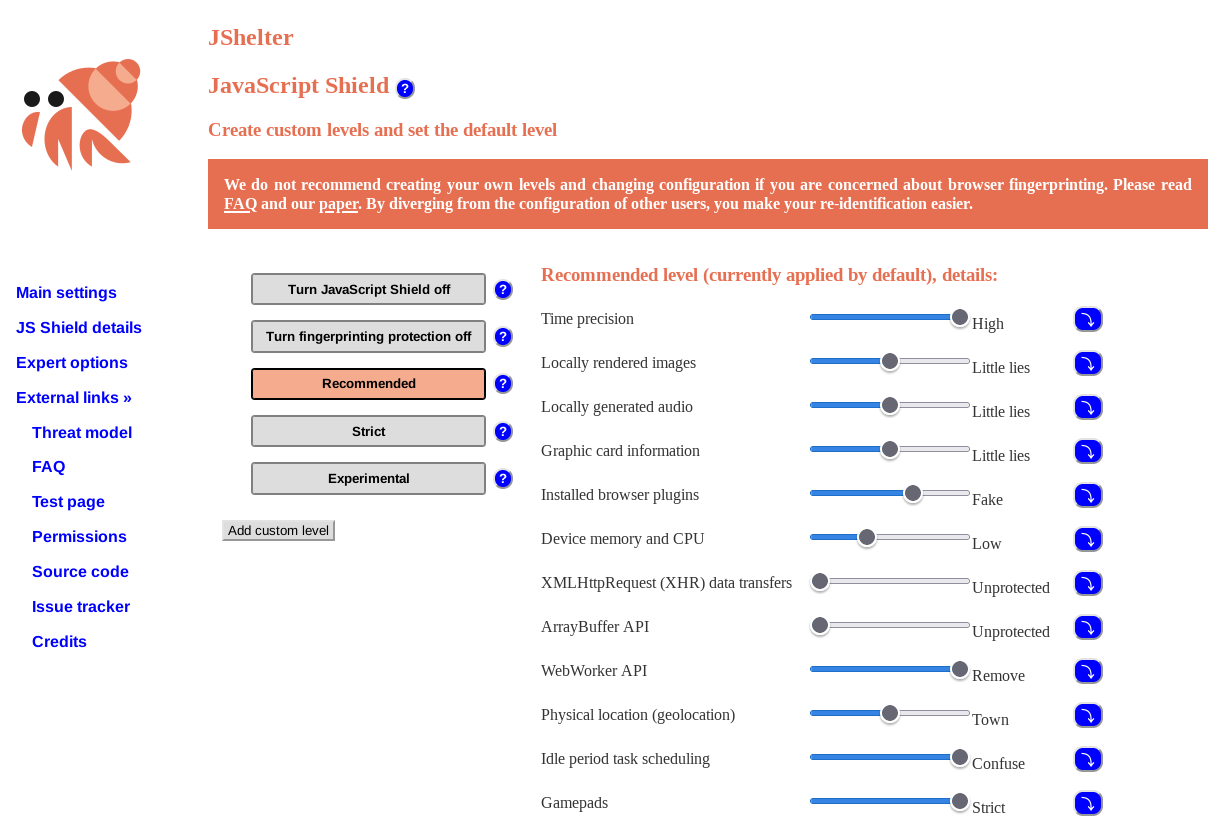

1.1.5.2 JShelter

JShelter je rozšíření prohlížeče, které vám vrátí kontrolu nad tím, co váš prohlížeč dělá. Webová stránka s podporou JavaScriptu může přistupovat k většině funkcí prohlížeče, přičemž uživatel má nad tímto procesem jen malou kontrolu: škodlivé webové stránky vás mohou jednoznačně identifikovat pomocí fingerprintu a používat další taktiky pro sledování vaší aktivity. JShelter si klade za cíl zlepšit soukromí a zabezpečení vašeho prohlížení webu.

Podobně jako firewall kontroluje síťová připojení, JShelter kontroluje rozhraní API poskytovaná prohlížečem a omezuje data, která shromažďují a odesílají webovým stránkám. JShelter přidává bezpečnostní vrstvu, která umožňuje uživateli zvolit, zda má být určitá akce na webu zakázána, nebo zda má být povolena s omezeními, jako je například omezení přesnosti geolokace na oblast města. Tato vrstva může také pomoci jako protiopatření proti útokům zaměřeným na prohlížeč, operační systém nebo hardware.

JavaScript Shield

Štít JavaScriptu modifikuje chování prostředí JavaScriptu dostupného pro navštívenou webovou stránku. JShelter poskytuje falešné informace, aby zmátl fingerprintery nebo znemožnil či ztížil útoky vyvolané webovou stránkou.

Štít JavaScript se interně skládá z wrapperů, malých částí kódu, které modifikují původní chování rozhraní JavaScript API (funkce nebo vlastnosti) definované standardy. Chování většiny wrapperů lze rozdělit do několika kategorií:

Snížení přesnosti: Původní hodnota je příliš přesná a pro většinu případů použití není nutná. JavaScript Shield upraví hodnoty tak, aby typické a neškodné případy použití nebyly ovlivněny.

Poskytování falešných informací: Některé wrappery poskytují falešné informace většinou proto, aby zmátly fingerprintery. Například canvas wrappery upravují obrázek tak, aby stejné instrukce vedly v každé relaci a pro každou doménu k jinému výsledku.

Skrývaní informací: Některé API poskytují informace, které nejsou obecně potřebné a které lze z většiny stránek skrýt. V závislosti na rozhraní API může JavaScript Shield vrátit chybu, prázdnou hodnotu nebo rozhraní API zcela zablokovat.

Obr.7 Nastavení Javascript shieldu

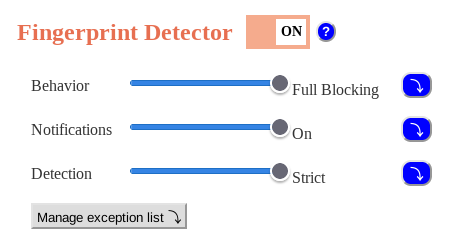

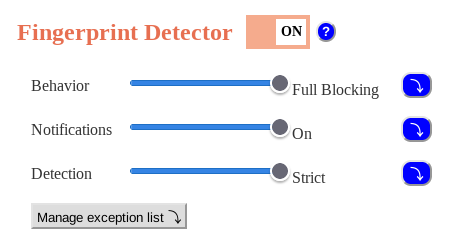

Fingerprint Detector

Detektor otisků prstů (FPD) poskytuje heuristickou analýzu chování otisků prstů. FPD monitoruje rozhraní API, která jsou běžně používána fingerprintery a používá heuristický přístup k detekci fingerprintingu v reálném čase. Při zjištění pokusu o získání otisků prstů FPD upozorní uživatele.

Uživatel může nakonfigurovat JShelter tak, aby reaktivně blokoval asynchronní požadavky HTTP iniciované fingerprint(ovou)stránkou, a vymazal úložišťe, do kterých mohla stránka uložit (částečný) otisk prstu. Toto chování však může vést ke špatnému zobrazeni stránky.

Cílem agresivního režimu je zabránit stránce v odeslání celého otisku prstu na server. Fingerprinter však může postupně odesílat zjištěné hodnoty a částečný otisk prstu tak může uniknout z prohlížeče.

Obr. 8 Nastavení fingerprint detektoru

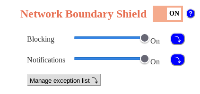

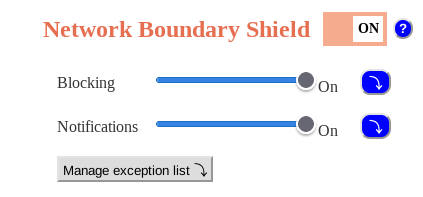

Network Boundary Shield

Network Boundary Shield (NBS) je ochrana proti útokům z vnější sítě (internetu) do vnitřní sítě - zejména proti průzkumnému útoku, kdy je webový prohlížeč zneužit jako proxy server.

Hlavním cílem NBS je zabránit útokům, kdy veřejná webová stránka požaduje zdroj z vnitřní sítě (např. logo výrobce místního směrovače); NBS zjistí, že webová stránka hostovaná na veřejném internetu se snaží připojit k místní IP adrese. NBS blokuje pouze požadavky HTTP z webové stránky hostované na veřejné IP adrese na zdroj v privátní síti; uživatel může povolit přístup konkrétních webových stránek k místním zdrojům.

Obr. 9 Nastaveni Network Boundary Shield

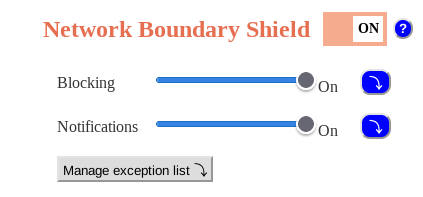

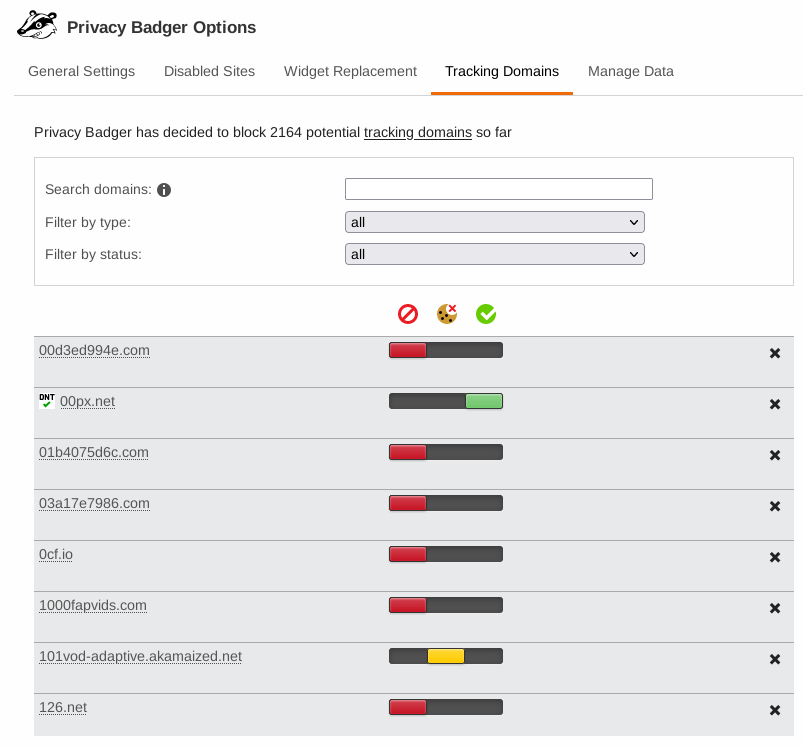

1.1.5.3 Privacy Badger

Nástroj Privacy Badger byl vytvořen za účelem ochrany uživatelů před všudypřítomným sledováním bez souhlasu uživatele, a to automaticky, aniž by se spoléhal na seznamy známých trackerů upravované lidmi.

Jak se Privacy Badger učí?

Privacy Badger rozpoznává trackery podle jejich chování narušujícího soukromí. Privacy Badger je naprogramován tak, aby vyhledával sledovací heuristiky - specifické akce, které naznačují, že se vás někdo snaží identifikovat a sledovat. V současné době se program Privacy Badger zaměřuje na soubory cookie třetích stran, "supercookies" pro místní úložiště HTML5 a canvas fingerprinty. Když je zapnuto místní učení, program Privacy Badger se podívá na každou navštívenou stránku při procházení webu a zeptá se sám sebe: "Vypadá zde něco jako tracker?". Pokud ano, zaznamená doménu trackeru a doménu webové stránky, na které byl tracker zobrazen. Pokud program Privacy Badger uvidí stejný tracker na třech různých webech, začne tento tracker blokovat.

Již nějakou dobu se však Privacy Badger neučí jen v prohlížeči: přišel také s předinstalovanými údaji o běžných trackerech na webu. Badger Sett je automatizovaná verze programu Privacy Badger, kterou denně používáme při návštěvě tisíců nejoblíbenějších webů. Každá nová instalace programu Privacy Badger je dodávána se seznamem trackerů shromážděných z posledního skenování Badger Settu. Při první instalaci tak okamžitě začne blokovat známé trackery.

Ve výchozím nastavení se nyní nástroj Privacy Badger již nebude učit o nových sledovacích zařízeních na základě vašeho procházení. Všichni uživatelé (s výchozím nastavením) budou používat stejný seznam pro blokování trackerů, který generuje Badger Sett.

Trackery zahrnuté v předtrénovaném seznamu Badger Settu jsou sestaveny pomocí stejných technik, které Privacy Badger vždy používal: procházení skutečných webových stránek, pozorování chování domén třetích stran na těchto stránkách a zaznamenávání trackerů mezi nimi.

Nástroj Privacy Badger analyzuje soubory cookie z každého webu; jedinečné soubory cookie, které obsahují sledovací ID, jsou zakázány, zatímco soubory cookie s nízkou entropií, které plní jiné funkce, jsou povoleny.

Obr. 10 Rozhraní Privacy badger

Co znamenají červené, žluté a zelené posuvníky v nabídce programu Privacy Badger?

- červená

Znamená, že obsah z této domény třetí strany byl zcela zakázán.

- žlutá

Znamená, že se zdá, že se vás doména třetí strany pokouší sledovat, ale je na "žlutém seznamu" domén třetích stran, které blokuje Privacy Badger a které se po analýze zdají být nezbytné pro fungování webu. V takovém případě program Privacy Badger načte obsah z této domény, ale pokusí se z ní vyřadit soubory cookie třetích stran a odkazovače.

- zelená

Zelená barva znamená "žádná akce"; program Privacy Badger nechá doménu na pokoji.

V současné době vás Privacy Badger chrání především před sledováním ze strany webů třetích stran. Pokud jde o ochranu soukromí pro weby "první strany" (weby, které navštěvujete přímo), Privacy Badger odstraňuje sledování odchozích kliknutí na odkazy na Facebooku a Google.

1.1.5.4 Firefox Multi-Account Containers

Otevírání panelů Firefoxu v tzv. kontejnerech je relativně unikátní funkce. Odděluje úložiště webových stránek do kontejnerů pro jednotlivé karty (záložky). Soubory cookie stažené jedním kontejnerem nejsou dostupné pro ostatní kontejnery. Tzn. jednotlivé barevné skupiny záložek nesdílí cookies, storage atd.

Doplněk také umožňuje přihlášení k různým účtům na stejných webových stránkách, aniž byste museli používat soukromá okna nebo různé prohlížeče. Máte-li například osobní e-mailový účet a pracovní e-mailový účet, můžete je otevřít současně pomocí různých kontejnerů.

Jako poslední příklad bych tu zmínil vyhnutí se zanechání stopy sociálních sítí (social-network footprints) na webu (například můžete používat jednu kartu (Container) pro přihlášení do sociální sítě a jinou kartu (Container) pro návštěvu online zpravodajských webů, čímž oddělíte svou sociální identitu od sledovacích skriptů na zpravodajských webech).

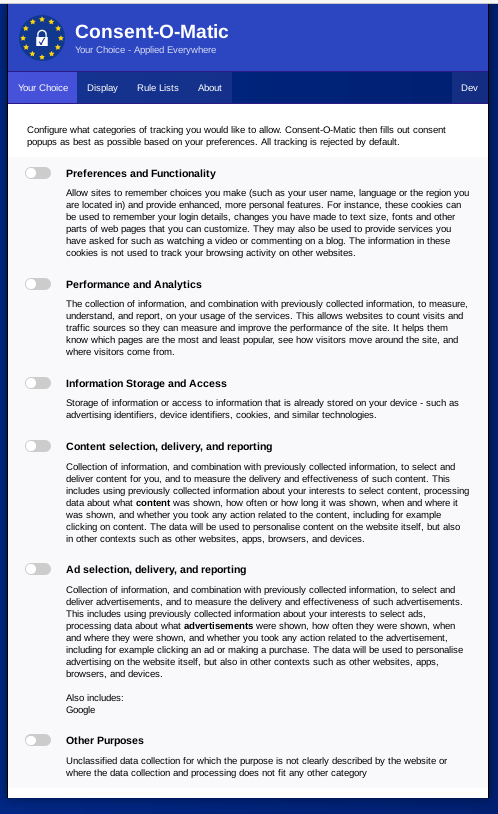

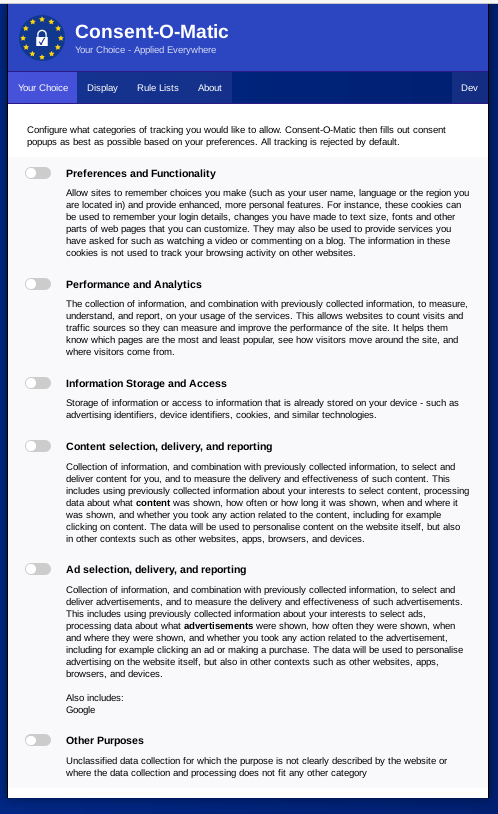

1.1.5.5 Consent-O-Matic

Téměř všechny webové stránky používají ke shromažďování údajů o vás sledovací technologie. Podle zákona k tomu často potřebují váš souhlas, a proto je na mnoha webových stránkách umístěno „vyskakovací okno se souhlasem“. 90 % těchto vyskakovacích oken však používá takzvané „tmavé vzory“ (dark patterns), které jsou navrženy tak, aby bylo velmi obtížné říci ne, ale velmi snadné říci ano. Ačkoli je používání tmavých vzorů nezákonné, zákony nejsou dostatečně vymáhány, takže mnoha webovým stránkám to prochází.

Consent-O-Matic je rozšíření prohlížeče, které rozpozná vyskakovací okna CMP (Consent Management Provider), která se stala na webu všudypřítomná, a automaticky je vyplní na základě vašich preferencí - i když se setkáte s tmavým vzorem. Někdy se může stát, že webová stránka nepoužívá standardní kategorie, a v takovém případě se Consent-O-Matic vždy pokusí předložit nastavení nejvíce zachovávající soukromí.

Může se stát, že se setkáte s vyskakovacími okny, se kterými si Consent-O-Matic zatím neporadí. Pokud se tak stane, autoři doplňku budou vděčni, pokud anonymně stránku nahlásíte, aby mohli pravidla aktualizovat. Učiníte tak kliknutím na ikonu rozšíření a stisknutím tlačítka „Dejte nám vědět“ (Let us know).

Obr. 11 Nastavení Consent-O-Matic

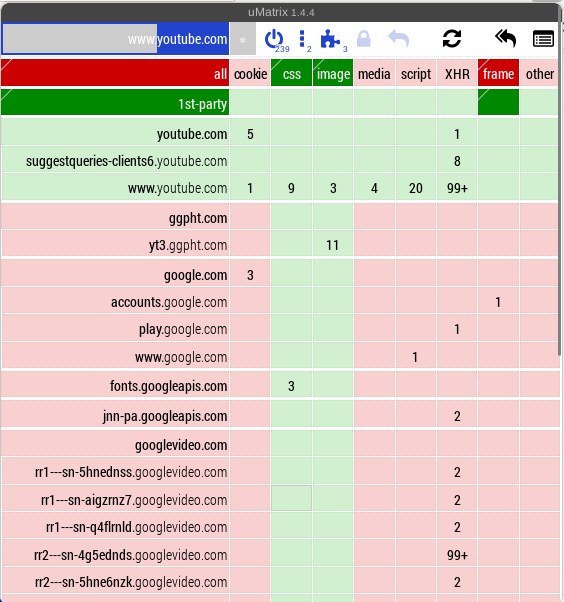

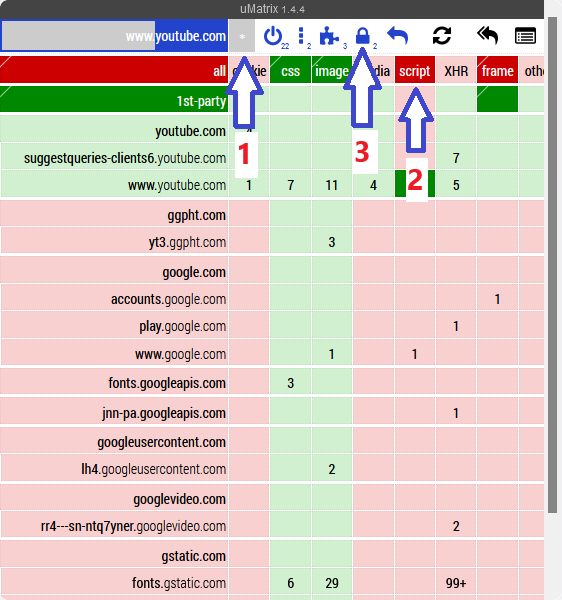

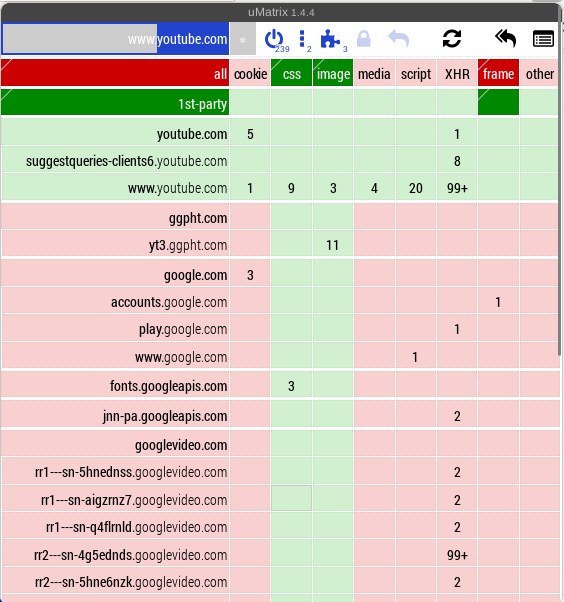

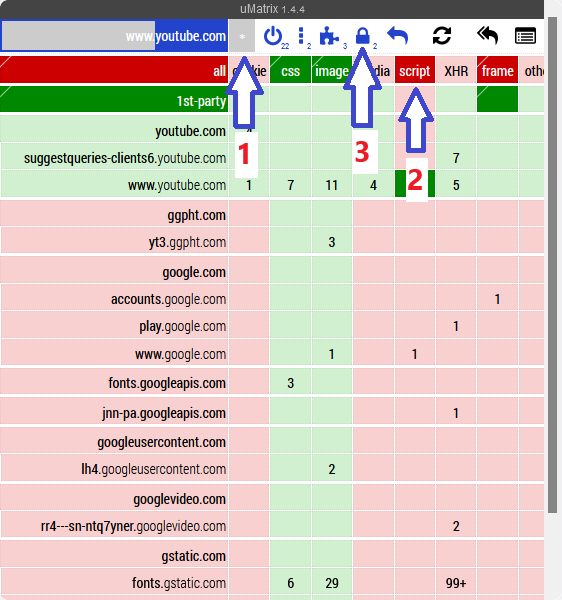

1.1.5.6 uMatrix

uMatrix je užitečné rozšíření pro Firefox a Chrome, které nabízí filtrování nežádoucího obsahu, jako jsou cookies, obrázky, JavaScript, který je na webových stránkách - často také z webů třetích stran.

Při zobrazení webové stránky se načítají nepotřebné zdroje třetích stran. Existuje několik důvodů, proč je to nežádoucí. Hlavním z nich je, že tyto zdroje vás pak mohou špehovat (shromažďování pohybů myši nebo historie procházení) a odesílat tato data (například na Facebook nebo Google)

Co dělá uMatrix?

uMatrix je blokátor webového obsahu typu point and click (firewall založený na matici/matrix). uMatrix byl navržen tak, aby usnadnil kontrolu toho, co váš prohlížeč provádí při návštěvě webových stránek. To vám umožní určit, co váš prohlížeč stahuje z navštívených stránek.

uMatrix je extrémně účinný firewall, který zabrání velkému množství malwaru, bloatwaru, sledovačů, souborů cookie – a dalšího škodlivého kódu – dostat se na váš počítač.

uMatrix ve výchozím nastavení blokuje všechny domény třetích stran. Proč je uMatrix blokuje? Berte to jako preventivní opatření, uMatrix ví, že pokud něco na stránce nepochází z domény 1. strany, možná to nebudete potřebovat – takže to zablokuje.

Bohužel je nutné změnit některá nastavení, abyste si mohli užívat webové stránky, které navštěvujete. Jinak by se Vám stránka nezobrazila korektně (např. části stránky by se nezobrazily vůbec).

S trochou cviku však zjistíte, že domény můžete rychle a snadno zapínat a vypínat pomocí editoru uMatrix. To vám umožní zjistit, co můžete a co nemůžete blokovat, aby web fungoval správně!

Uživatelské rozhraní

I když to vypadá trochu složitě, uživatelské rozhraní vám ukáže vše, co potřebujete, ve snadno srozumitelném barevném formátu. Vše, co je zelené, je povoleno a vše, co je červené, je blokováno. Pokud je něco tmavě zelené, je to na „white listu“ a pokud je to tmavě červené, je na „black listu“.

uMatrix jasně zobrazuje všechna připojení a načtený obsah pro aktuálně prohlížený web (včetně blokovaného). Jednotilivé položky (jako cookies, JavaScript atd.) jsou rozděleny do sloupců. V řádcích je uveden původ obsahu podle domény a subdomény. Uvnitř barevných buněk se ukazuje, kolik prvků pochází ze které domény.

Obr. 12 Konfigurační rozhraní uMatrix

Mřížka (pole) vám říká, které požadavky váš prohlížeč načetl (ty se zeleným pozadím budou povoleny, červené budou blokovány).

Na uMatrixu se blokují/povolují věci podle kategorií. uMatrix lze nastavit tak, aby blokoval požadavky webových stránek podle:

1. název domény (all)

2. cookies

3. css

4. obrázky (image)

5. media

6. skript

7. XHR

8. frame

9. ostatní (other)

Co se týká ovládacích prvků, tak k bežnému provozu budeme potřebovat tlačítka:

1. Okénko “domény”

2. *

3. Power – vypíná add-on uMatrix

4. Zámek – ukládá provedene změny v konfiguraci

5. Refresh – znovunačtení stránky

6. Revert (šipka ukazující smšrem do leva) – “undo” – vrátí provedené změny

Modré menu (Okénko “domény”) a hvězdička (*) v levé horní části rozhraní vám umožňují vybrat, zda chcete provést změny, které se týkají všech webových stránek (globálně), nebo pouze webové stránky, kterou právě navštěvujete. Modrá nabídka vlevo je pro nastavení na úrovni webu, zatímco hvězdička je pro globální nastavení.

Je důležité porozumět této části nabídky, protože pokud se rozhodnete zablokovat doménu globálně (pro všechny webové stránky), může to negativně ovlivnit funkčnost všech webových stránek, které navštívíte.

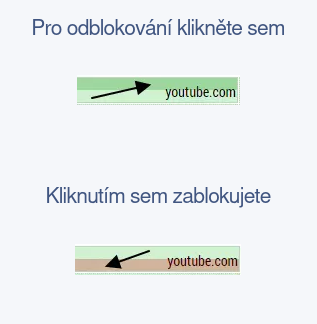

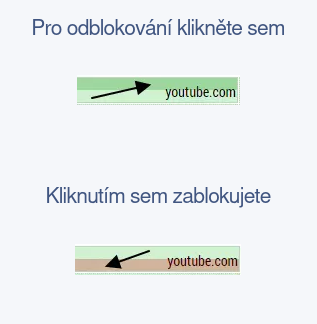

Nejdůležitější je zapamatovat si, že můžete zapnout nebo vypnout libovolné pole v uMatrix kliknutím na horní nebo dolní část tohoto pole. Každé jednotlivé pole v editoru uMatrix jsou ve skutečnosti dvě pole.

Kliknutím do horní poloviny pole se změní na zelené (odblokuje se), kliknutím do spodní poloviny pole se změní na červené (zablokováno).

Pamatujte - horní polovina je povolena, spodní polovina je zakázána. Červená je zakázána, zelená je povolena. Načítají se pouze požadavky se zelenými dlaždicemi

Obr. 13 Nastavení jednotlivých polí

Pokud jste si jisti, že chcete zablokovat konkrétní doménu na všech navštívených webových stránkách, pak místo použití modrého rozsahu (okénko "domény") v levém horním rohu budete muset použít hvězdičku (*). Výběr hvězdičky (*) znamená, že všechny změny, které provedete po kliknutí na ikonu zámku, jsou „globální“.

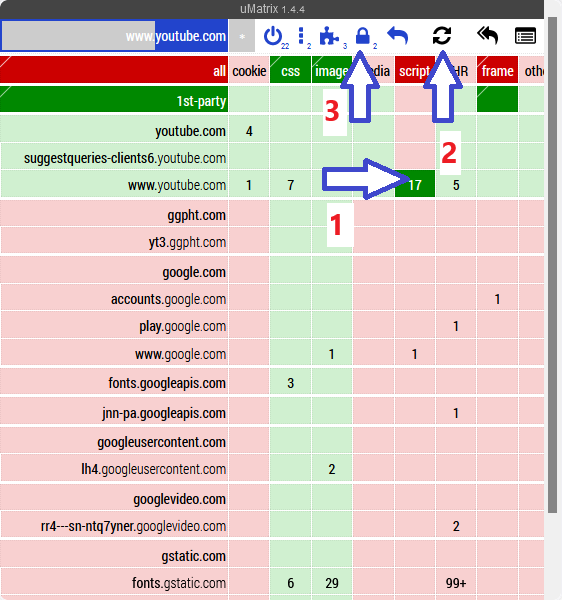

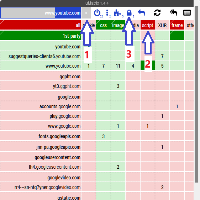

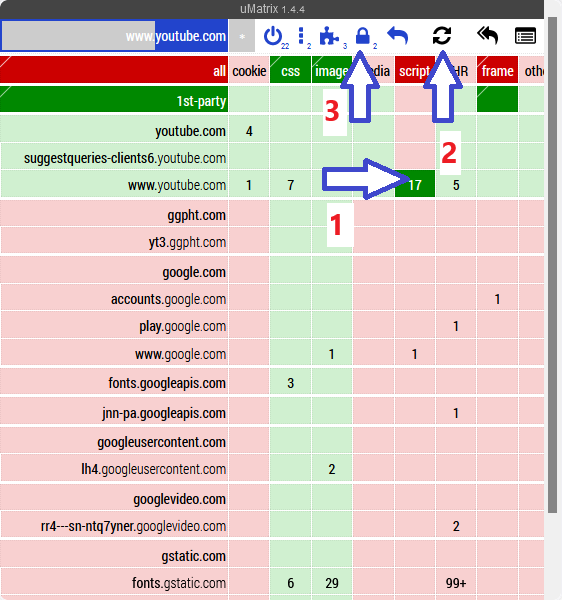

Jakmile webové stránky nepracují tak, jak je žádoucí, je příčinou obvykle potlačení(blokování) JavaScriptu. Tohle je první krok, kde byste měli začít. Nejprve aktivujte JavaScript pro dotčenou webovou stránku kliknutím na odpovídající buňku (šipka číslo 1 obr. 14).

Poté provedete opětovné načtení (tlačítko Refresh) stránky, tím pádem se zohlední změny, které byly právě provedeny (šipka číslo 2 obr. 14).

Pokud nyní web funguje podle potřeby, můžete pravidla trvale uložit kliknutím na ikonu zámku (šipka číslo 3 obr. 14).

Obr. 14 Konfigurace pravidel uMatrix

Blokování JavaScriptu globálně

Chceme-li změnit výchozí nastavení a obecně blokovat JavaScript, tak za prvé znovu vybereme hvězdičku (šipka 1 OBRUM4), abyste definovali globální pravidlo, které by se mělo vztahovat na všechny domény. Pak vyberete ikonu skriptu (šipka 2 obr. 15) a změníte barvu na tmavě červenou. Aby bylo toto nastavení trvale uloženo, musíme ještě kliknout na symbol zámku(šipka 3 obr. 15):

Obr. 15 Globální zablokování Javascriptu

Jako alternativu k GUI můžete také jednoduše přidat následující řádek v

Nastavení -> "My rules":

* * script block

Obdobně můžeme globálně zablokovat také cookies.

* * cookie block

Pokud chceme globálně odepřít webům možnost načítat cokoli kromě CSS a obrázků první strany, které vás pravděpodobně negativně neovlivní, tak nejjednodušší cestou je provést v nastaveni v uMatrix:

1. Nastavení – My rules – Permanent rules

2. Smazat permanent rules

3. Vlozit následující kód:

###

https-strict: behind-the-scene false

noscript-spoof: * true

* * * block

* 1st-party css allow

* 1st-party image allow

###

Celý smysl uMatrix je ve výchozím nastavení blokovat téměř vše a povolit pouze potřebné (při návštěvě jednotlivých webů).

Pokud se web zobrazuje špatně, nejčastěji stačí povolit jednu nebo dvě domény s CSS, obrázky nebo souborem cookie, aby se zachovala přihlášení. Někdy je potřeba se více šťourat (zejména proto, aby fungovaly interaktivní věci, jako je vyhledávání).

Používání uMatrix je tím jednodušší, čím déle to děláte. Když časem provedete nastavení svých nejpoužívanějších stránek, dál už v uMatrix nebude třeba nic nastavovat.

Celkově vzato je uMatrix způsob, jak získat plnou kontrolu nad tím, jaké požadavky váš prohlížeč zasílá navštíveným webům.

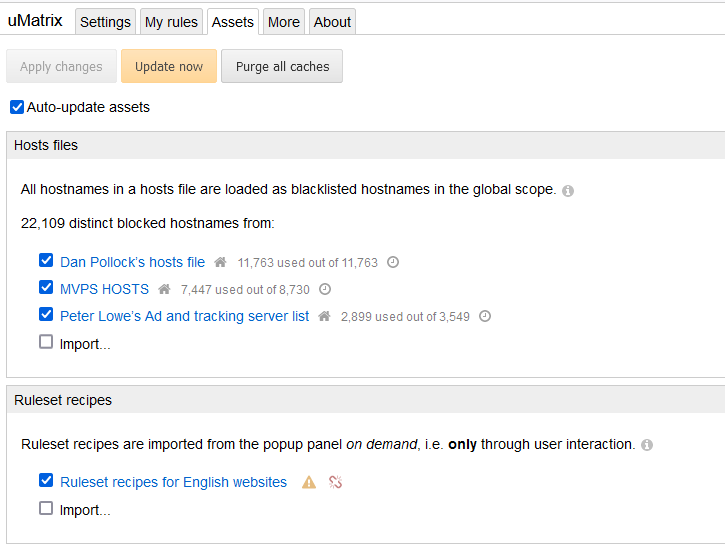

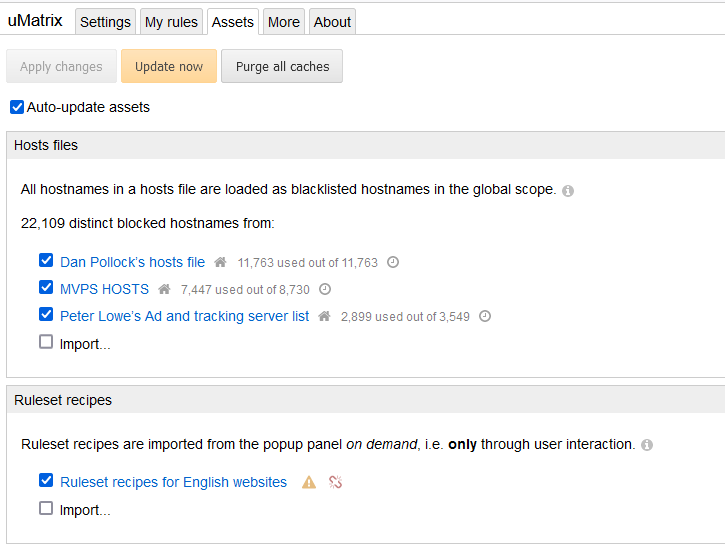

Nastavení uMatrix Anti-Malware

Další funkcí zabudovanou do uMatrix je jeho schopnost blokovat malware a škodlivé webové stránky. K tomu využívá řadu online úložišť, která jsou pravidelně aktualizovány seznamem stránek se škodlivým kódem.

Chcete-li udržovat uMatrix aktuální, klikněte na Assets v nabídce nastavení a ujistěte se, že uMatrix automaticky kontroluje aktualizace.

Udržováním tohoto seznamu aktuálním znamená, že uMatrix funguje jako sada proti malwaru.

Obr. 16 Nastavení uMatrix Anti-Malware

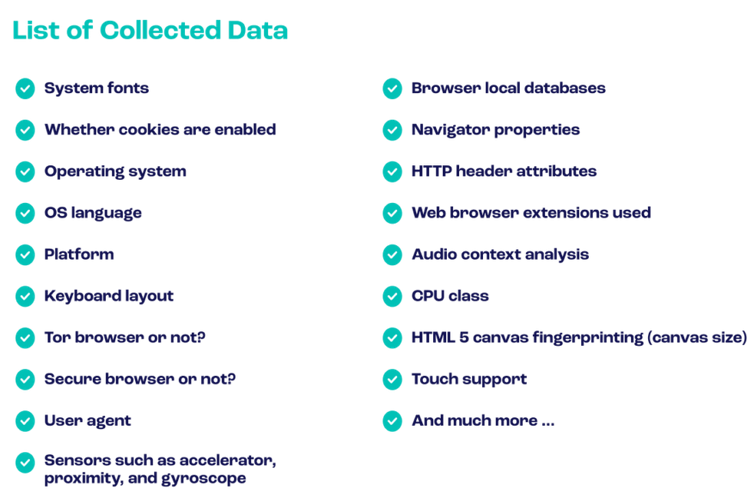

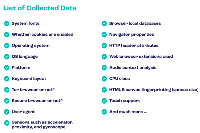

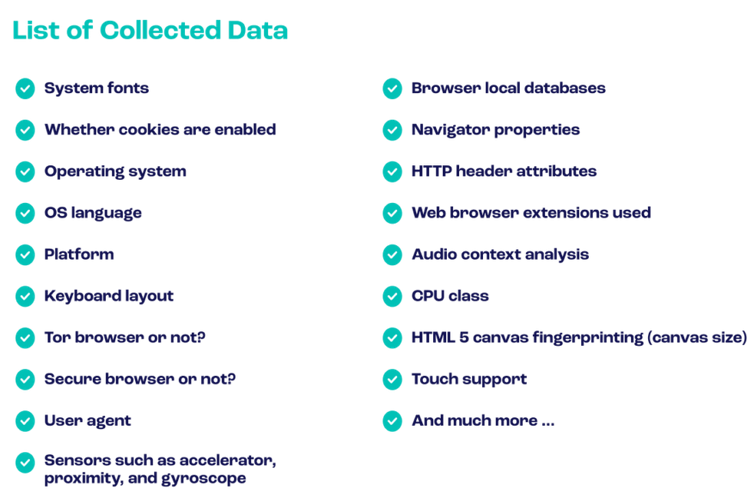

1.2 Fingerprint, Web tracking, Cookies

V této kapitole bych chtěl nastínit jak funguje online trackování pomocí browser fingerprintingu. Co si pod tímto pojmem vlastně představit?

Fingerprint zařízení nebo fingerprint prohlížeče jsou informace shromážděné o vzdáleném zařízení k účelům identifikáce. Fingerprinty je možné použit na úplnou alebo částečnou identifikaci jednotlivých uživatelů a nebo zařízení.

To znamená, že když se připojíte k internetu na svém notebooku nebo smartfonu, vaše zařízení odevzdá přijímajícímu serveru množství specifických údajů.

Browser fingerprinting je účinná metoda, kterou webové stránky používají na shromažďování informací o typu a verzi vašeho prohlížeče, stejně tak vašeho operačního systému, aktivních pluginů, časovém pásmu, jazyku, rozlíšení obrazovky a různých ďalších nastaveních.

Tyto údaje sa můžou na první pohled zdát celkem všeobecné a nemusí budit dojem toho, že jsou přizpůsobené na identifikáci jedné konkrétní osoby. Existuje však výrazně malá šance, že jiný uživatel bude mít 100 % shodné informáce o prohlížeči.

Webové stránky shromažďují velké množství údajů o návštevnících, aby je později mohli použít na porovnání s browser fingerprintem zatím známých uživatelů.

Tyto stránky pak mohou z důvodu přizpůsobení obsahu vyžadovat dodatečné informace ze strany klienta jako například rozlišení obrazovky, verzi webového prohlížeče či operačního systému. Webové prohlížeče proto implementují programátorská rozhraní poskytující tyto informace webovým serverům. Tato data pak nemusí sloužit pouze pro potřeby správné funkčnosti stránek, ale mohou být využity provozovatelem stránek k identifikaci uživatele bez nutnosti uložení unikátních dat pro identifikaci na straně klienta.

Zmíněná technika se nazývá otisk webového prohlížeče (Web Browser Fingerprinting) a je využívána v hojné míře všemi velkými internetovými společnostmi jako jsou Microsoft, Facebook či Google. Těmto společnostem pak získaná data slouží pro doručení cílené reklamy, na které stojí velká část zisků zmíněných společností. Díky technologii otisku webového prohlížeče mohou poskytovatelé webových služeb sledovat chování uživatelů i mimo vlastní webové stránky, například díky vysokému rozšíření modulů pro sociální sítě mohou tyto firmy získávat data ze všech webových stránek, kde jsou jejich moduly

použity. Technika otisku webového prohlížeče je funkční i v anonymních režimech webového prohlížeče, ve kterém se do hostitelského počítače neukládají žádná data.

Pro vytváření otisku parametrů dostupných skrze programátorské rozhraní webového prohlížeče se využívá zejména

technologie JavaScript, která je součástí všech moderních prohlížečů. V případě, že koncová stanice nepovoluje či

neumožňuje spuštění interpreta JavaScript kódu, lze využít i technologii CSS.

Dalším často využívaným prvkem pro generování otisku webového prohlížeče jsou parametry hlavičky aplikačního

protokolu HTTP (Hypertext Transfer Protocol). S příchodem technologie HTML5 se začíná postupně prosazovat generování otisku elementu

canvas v kombinaci s technologií WebGL (Web Graphics Library), která skrze JavaScript pracuje přímo s grafickou kartou počítače.

Tato metoda má proto přístup k podrobným informacím o grafické kartě počítače i použitých ovladačích, které tvoří

unikátní otisk.

Obr. 17 Příjklady sbíraných dat při fingerprintu

Nejjednodušším způsobem znesnadnění identifikace webového prohlížeče je zakázání technologie JavaScript na koncovém zařízení. Díky tomuto kroku je znemožněna identifikace téměř pomocí všech dostupných metod včetně WebGL, které je úzce provázáno s jazykem JavaScript. Toto řešení však nese i svá úskalí. Moderní webové stránky obsahují velké množství JavaScript kódu, který zvyšuje uživatelský komfort při procházení webových stránek. V krajním případě může dojít i ke ztrátě funkčnosti stránek, například pokud je obsah stránky dynamicky generován pomocí JavaScriptu

Stránky pomocí, kterých si můžete zobrazit co se o Vás protistrana dozví

zde,

zde a

zde.

Privacy test

zde

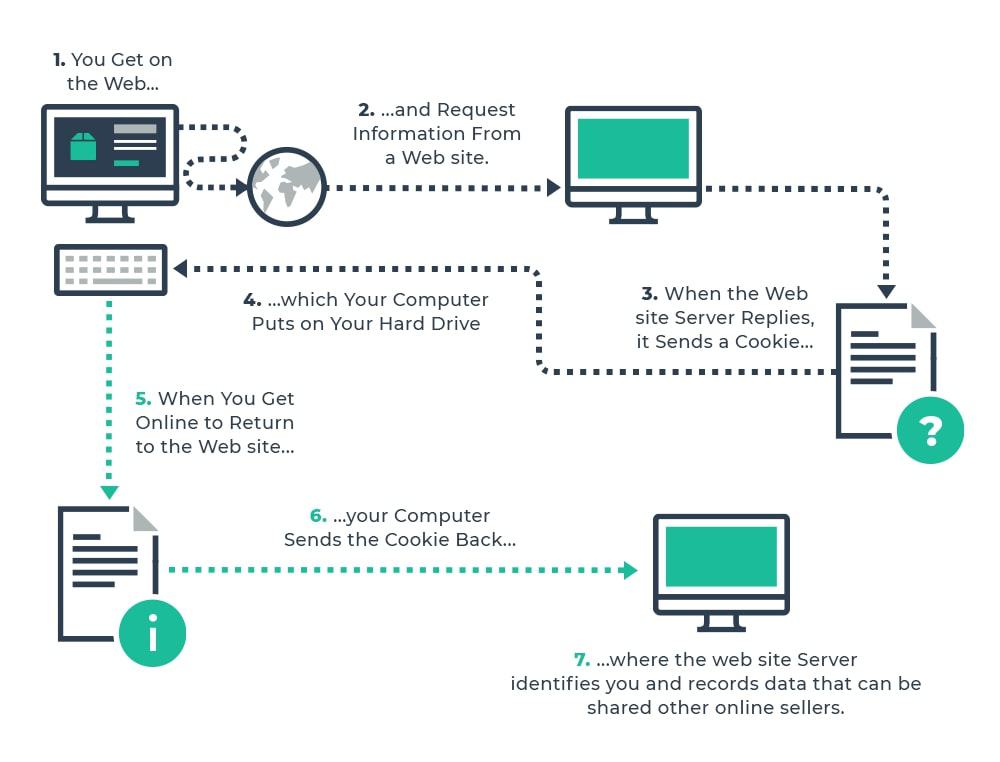

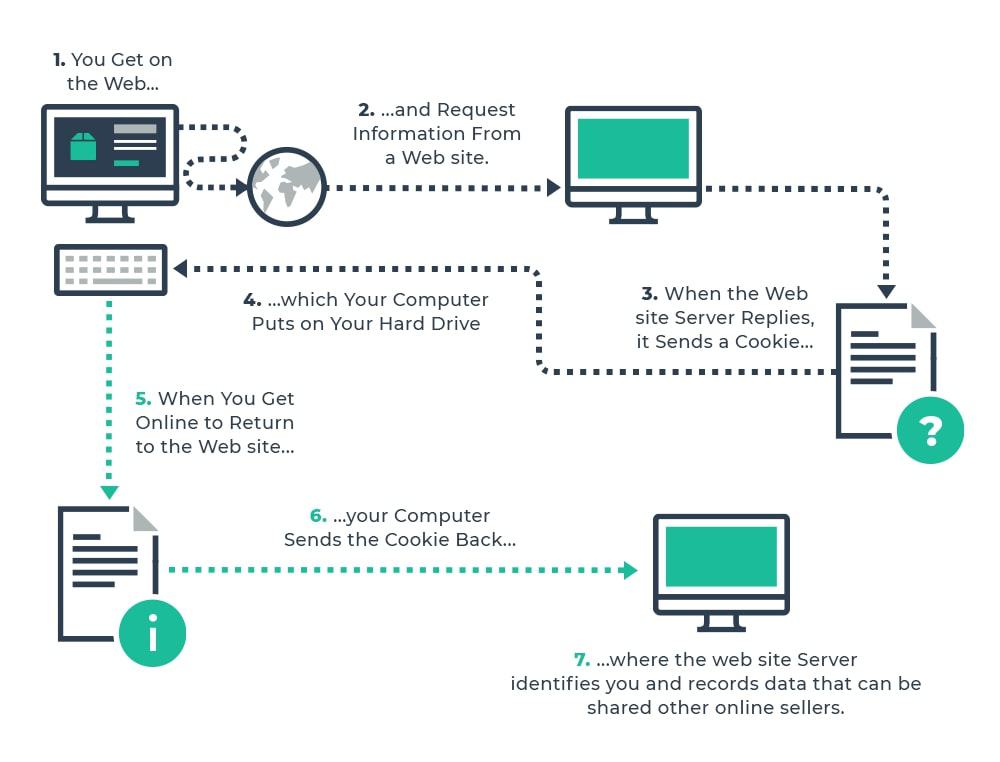

Cookies

Bežným způsobem, jakým webové stránky získavají vaše údaje, je práve používání souborů cookie.

HTTP cookie je označení pro malé množství údajů, které webová stránka ukládá do počítače uživatele prostřednictvím jeho webového prohlížeče. Je to standardní funkce obsažená v protokolu HTTP.

Soubor cookie je malá část dat, které webová stránka ukládá v prohlížeči uživatele . Soubor cookie se skládá z malého textového souboru s jedinečným ID, což je anonymní číslo (náhodně generované). Existují dvě jeho kopie, jedna je uložena ve vašem zařízení a jedna je uložena na webu.

Soubory cookie se nastavují na zařízení uživatele, když si uživatel prohlíží webovou stránku, a ukládají se pro řadu účelů, jako je jedinečná identifikace uživatelů, správa jejich relací prohlížení, usnadnění personalizované uživatelské zkušenosti, cílení reklam a mnoho dalšího.

Když kdokoli navštíví webovou stránku nebo na webu provede jakoukoli akci, přenese se z webu malý textový soubor a uloží se do webového prohlížeče návštěvníka. Když se návštěvník znovu vrátí na webovou stránku, server může číst soubor cookie uložený v jeho prohlížeči a vyvolat informace o návštěvníkovi, jako je jeho předchozí procházení webu.

Cookies samy o sobě nejsou vyloženě škodlivé. Ovšem pouze do doby, kdy si je vyměňujete pouze vy s daným prověřeným serverem. Jakmile se soubory cookies odstanou ke třetí straně, může vzniknout problém. Cookies o každém uživateli vytváření jakýsi virtuální profil, pracují s jeho daty, a není v moci daného uživatele určit, jak který server s těmito údaji naloží. Přitom se může často jednat o relativně citlivé údaje.

Obr. 18 Princip fungovani cookies

1.3 Vyhledávač SearX

Searx je open-source metavyhledávací systém. Má vestavěnou podporu pro přibližně 80 vyhledávačů, mj. velké webové vyhledávače jako Google, Yandex, Bing a Yahoo!.

Searx klade důraz na soukromí uživatele. Napřeposílá svým zdrojovým vyhledávacím webům informace o jeho IP adrese ani o tom, co vyhledával dříve, snaží se bránit webovému trasování uživatelů.

Požadavky na vyhledávání využívají metodu POST, aby jejich obsah nebyl vidět v logu webového serveru. Pokud byste nedůvěřovali žádné z veřejně dostupných

instancí, tak si můžete zprovoznit vlastní instanci.

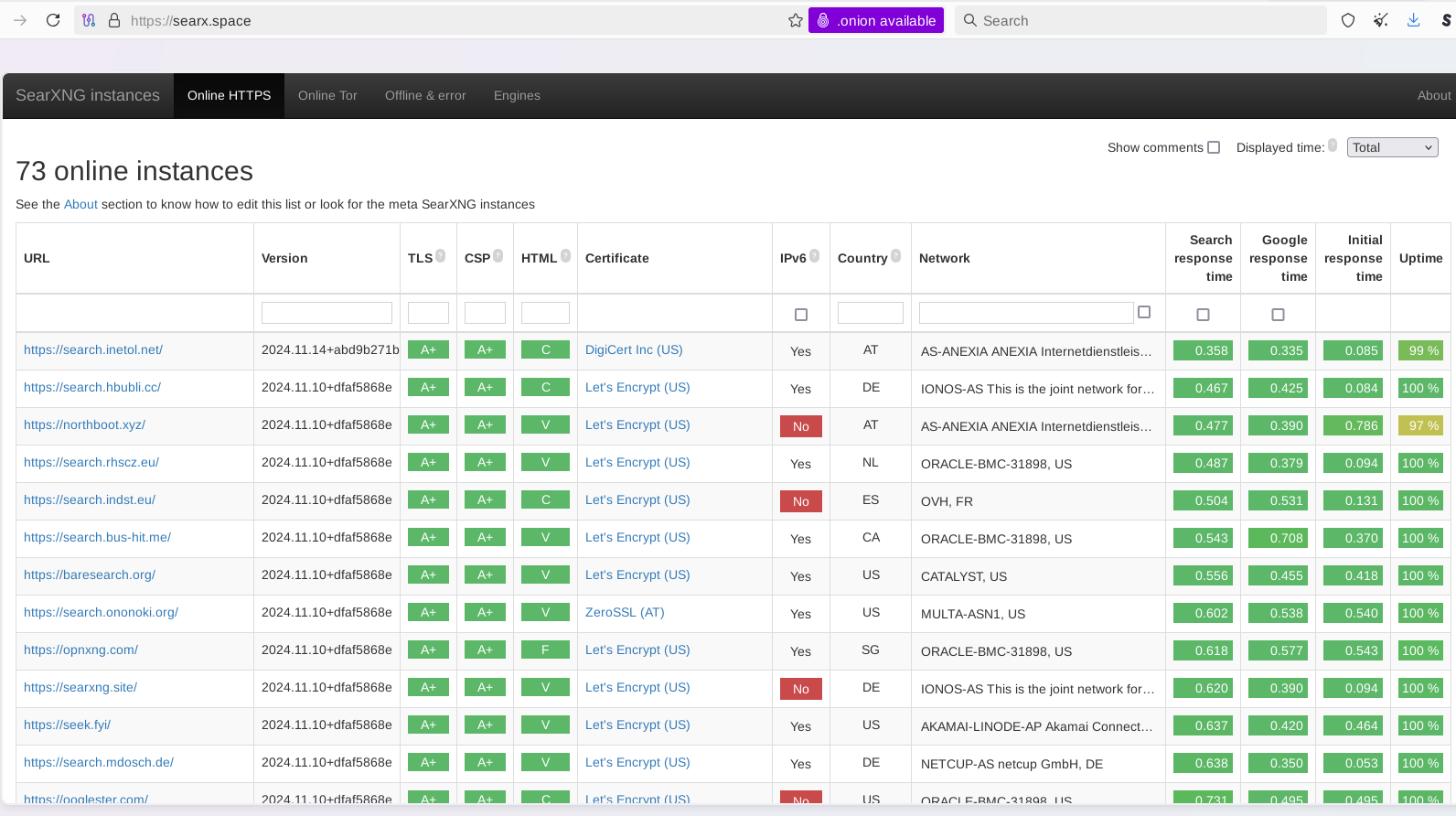

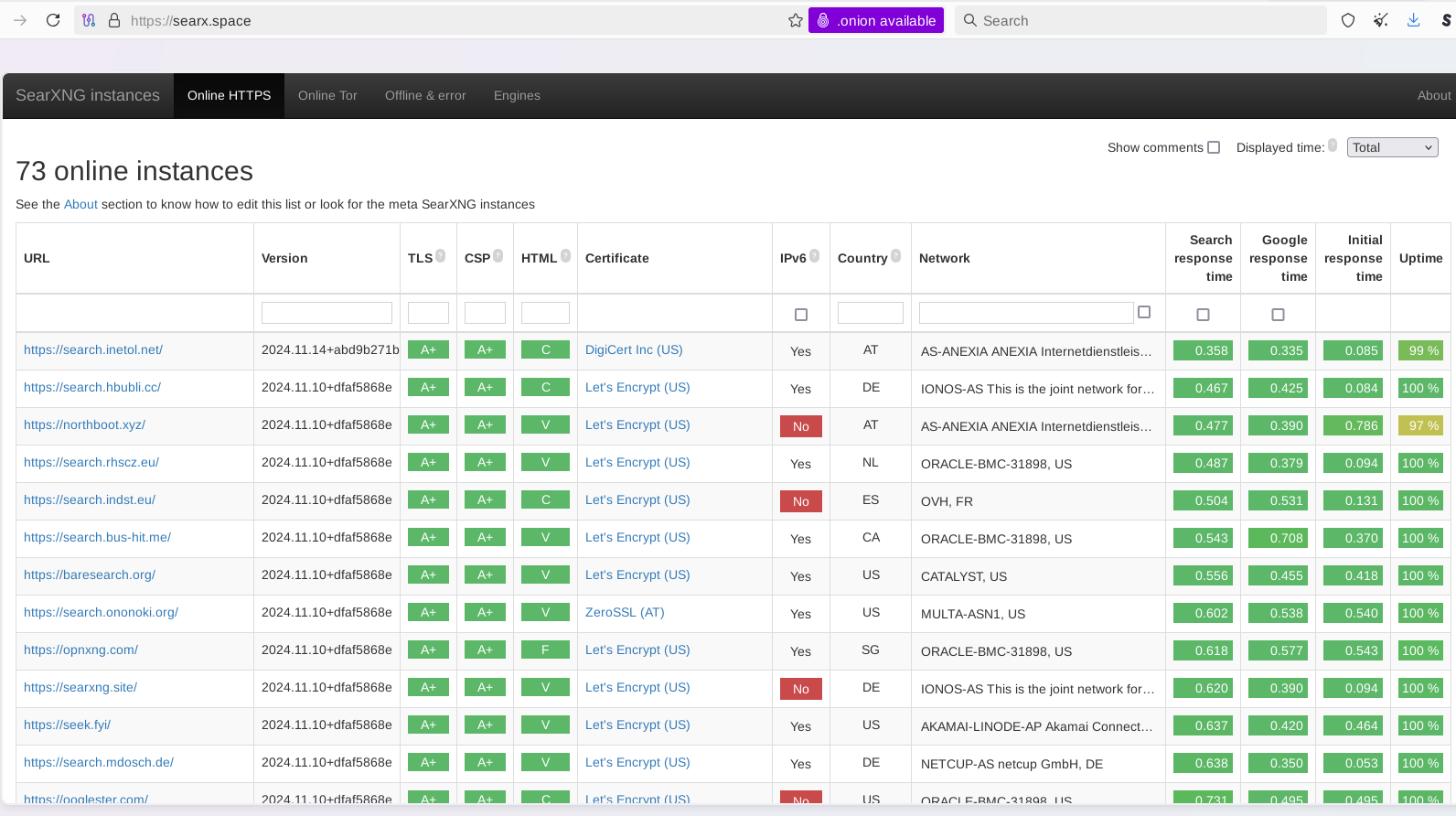

Obr. 19 Veřejně dostupné instance Searx

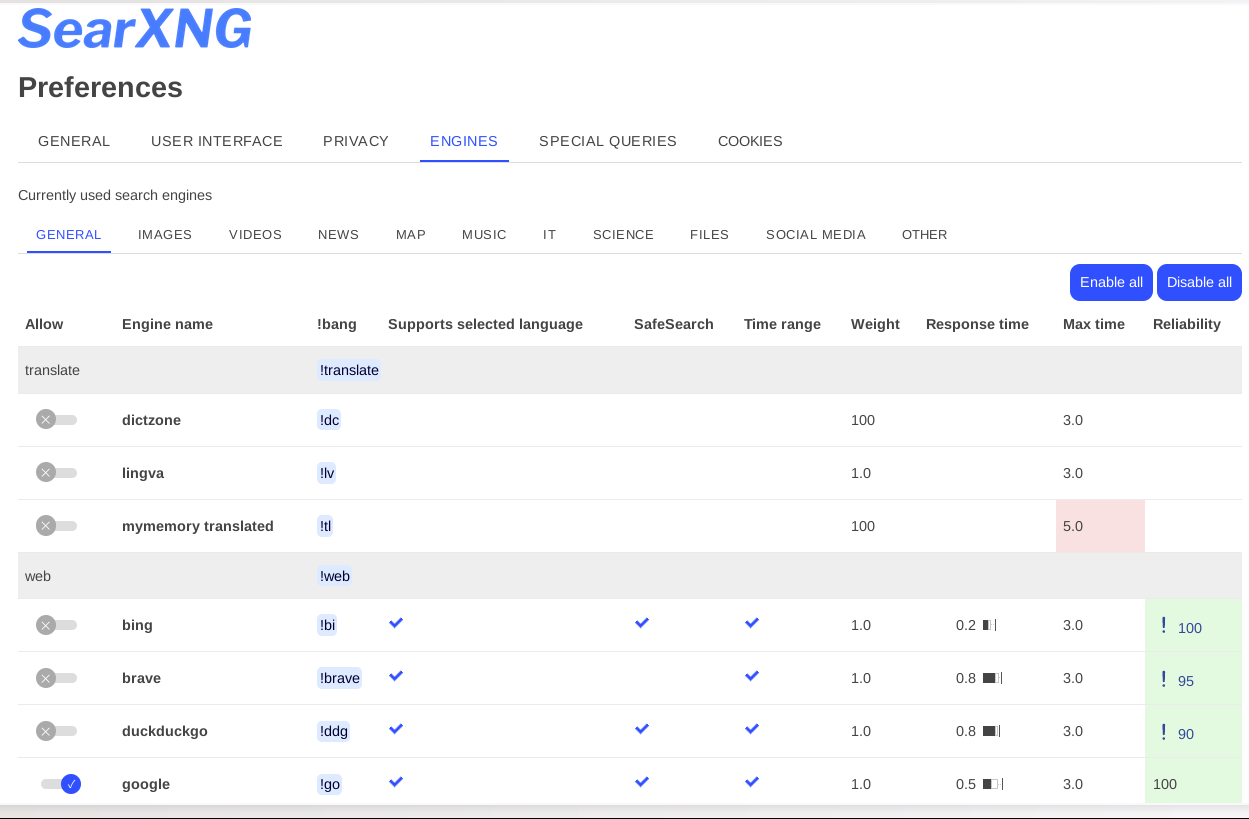

Takže když budete chtít používat např. Google vyhledávač, tak si v nastaveni SearX zaškrtnete možnost získávat výsledky na Váš dotaz pouze z tohoto vyhledávače. Od této chvíle si budete moci užívat výsledky z Googlu, bez toho aniž byste byly velkým bratrem šmírováni.

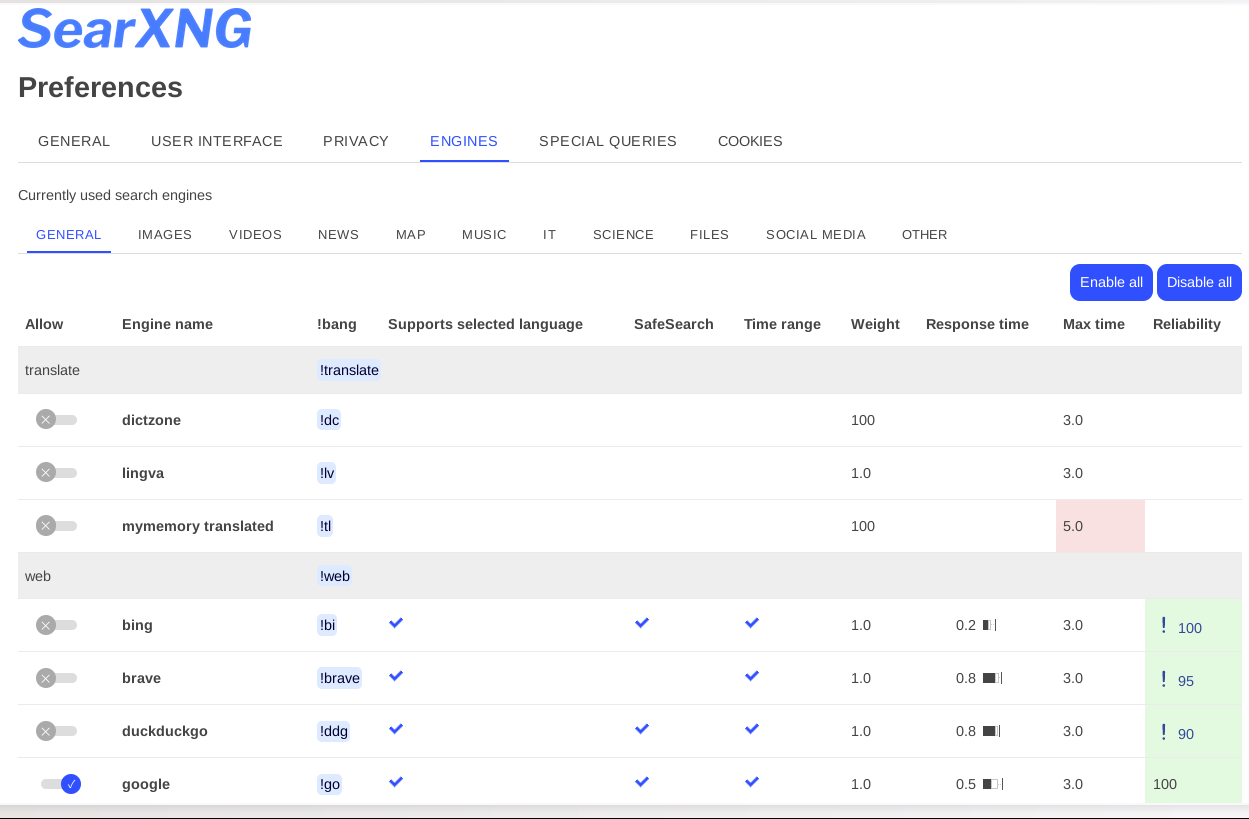

Obr. 20 Nastavení vyhledávacího enginu v Searx

2 Maskování IP adresy a šifrování spojení

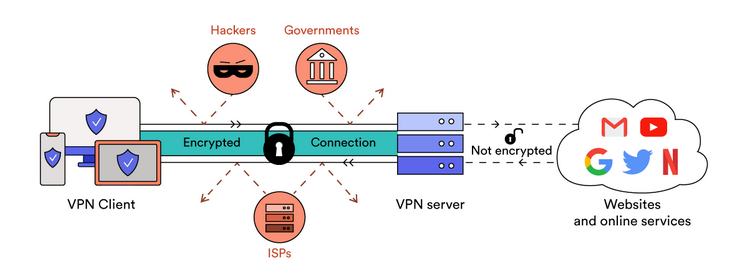

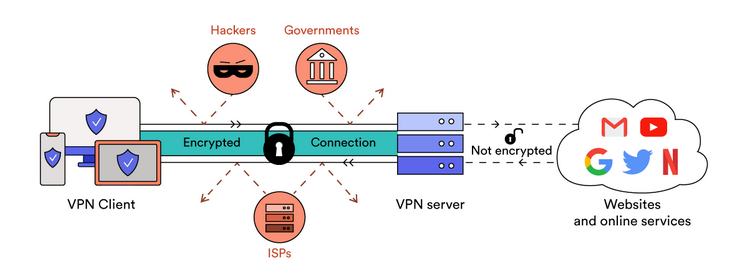

Maskovat spojení (skrýt naši IP adresu) a zároveň šifrovat spojení můžeme pomocí VPN. VPN je šifrovaný tunel, kterým teče veškerá komunikace mezi počítači ve virtuální síti. Vaše data jsou zašifrována na vašem klientském zařízení (počítači, mobilu atd.) a následně odeslána na VPN server (exit node). Ten data rozšifruje a zašle na požadovaný sever. Např. když chcete přistupovat na web seznam.cz, tak se Váš požadavek zašifruje, přepošle na VPN server (exit node), tam se dešifruje a odešle na seznam.cz. Stejnou cestou jde i odpověď ze seznam.cz.

Váš internet provider tak nevidí jaké stránky navštěvujete (s kým komunikujete). Server seznam.cz nevidí Vaši skutečnou IP adresu, ale IP adresu VPN serveru (exit node) přes který je spojení navázáno. Takové maskování je velice užitečné také v případě když se připojujete na server, který je v zahraničí a který neumožňuje přístup z Vaší lokality - jednoduše na Vaší VPN změníte exit node na zemi kde se cílový server nachází a problém je vyřešen.

Takže tolik k základům fungování VPN. Teď ale k výběru VPN poskytovatele. Na trhu je velká nabídka VPN služeb - takže na základě čeho vybrat, když všichni tvrdí, že právě ta jejich VPN je ta nejspolehlivější? Tento blog jsem se rozhodl napsat na základě zkušeností a nabíraných informací z různých diskuzních skupin od hackerů, kteří se touto problematikou zabývají.

U VPN je důležitá "no log policy", což znamená, že si VPN poskytovatel neukládá logy o tom kdo se kam připojoval. Další věcí je, aby VPN služba šla zaplatit (pokud je placená) anonymně, např. v hotovosti a nebo kryptoměnou. V neposlední řadě také počet exit nodů, za které se můžete schovat (maskovat).

Obr. 21 Princip fungováni VPN

Níže uvádím celkem 4 služby, které považuji na základě mého průzkumu za nejvíce perspektivní v době psaní tohoto blogu.

2.1 Riseup-VPN

Riseup je organizace ze Seattlu, která poskytuje komunikační a počítačové zdroje osobám bojujícím za svobodu a proti útlaku. Jejich VPN je zdarma a dostupná pro většinu platforem (viz. jejich

web). Bohužel nemá na výběr tak velký počet exit nodů jako jiní poskytovatelé.

2.2 IVPN

IVPN je v komunitě uznávaná, auditovaná a doporučovaná VPN služba se sídlem na Gibraltaru, která má no-log policy. Je placená, s tím, že si můžete vybrat ze dvou tarifů a několika možností platby, viz. jejich

web. Co se technické stránky týká - můžete mít OpenVPN a nebo Wireguard (modernější) clienta.

2.3 Nym-VPN

Nym-VPN je poslední přírůstek v evoluci VPN služeb. Wilderko o této službě psal, že by mohla v budoucnosti nahradit TOR. O co se jedná? Je to decentralizovaná VPN. Blokové schéma níže.

Tato služba je však v době psaní tohoto blogu v beta verzi. Vyzkoušet si ji můžete tak, že si přidáte Váši e-mailovou adresu do jejich wait listu. Po cca týdnu Vám zašlou QR kód, který vložíte do VPN klienta a můžete jejich služby jeden měsíc používat zdarma.

Tato VPN služba nabízí 2 pracovní módy:

- Anonymous (mixnet)

Zvýšené soukromí díky pokročilému "onion" šifrování, rozdělování dat, míchání a skrývání v provozu.

- Fast:

Rychlý dvouskokový decentralizovaný režim s "onion" šifrováním, ale bez skrývání v provozu.

Obr. 22 Blokové schéma konfigurace Nym-VPN a porovnání s jinými přístupy

2.4 TOR

TOR vznikl v roce 2004 a funguje odlišně než běžné VPN. K síti je možné přistupovat pomocí klientů, kteří jsou k dispozici pro většinu operačních systémů. Tor project se stará o jejich vývoj.

Teď krátce k tomu jak TOR funguje. Odesilatel zná adresu příjemce i seznam uzlů, přes které bude paket putovat. Vytváří se tedy paket, který je obalován do jednotlivých slupek. Každý uzel umí rozšifrovat jen jednu vrstvu a na ní se dozví, kam poslat paket dál. Zná tak jen adresu nejbližšího předchozího uzlu a nejbližšího následujícího uzlu.

Tím, že každý uzel umí přečíst jen svoji vrstvu, je zajištěna bezpečnost a anonymita celého směrování. Poslední uzel pak předá příjemci zbývající část zprávy, která může být také šifrovaná, aby nedošlo k odposlechu ani na tomto posledním kroku. V případě, že uživatel přes Tor přistupuje např. k webovým službám, musí pro svoji bezpečnost používat zabezpečený přenos dat také na této úrovni např. protokol HTTPS.

V kapitole Webové prohlížeče a doplňky je zmíněný TOR browser - přes něj je možné se do TOR sítě připojit. To zda jsme v síti TOR připojeni si můžeme ověřit na webu TOR projektu

zde.

Jako další zajímavou aplikaci využívající síť TOR bych zmínil

Onionshare. Ta umožňuje sdílení souborů přes TOR.

Obr. 23 Schéma principu TORu

Na co je potřeba si při používání VPN pozor jsou různé typy "leaků". Viz. níže.

DNS leak

Únik DNS je bezpečnostní chyba, ke které dochází, když jsou požadavky odesílány na servery DNS poskytovatele internetových služeb, i když se k ochraně uživatelů používá VPN. Síť VPN je navržena tak, aby šifrovala internetové připojení uživatele, což udržuje jeho provoz v soukromém tunelu, který skrývá veškerou jeho aktivitu při prohlížení. To znamená, že všechna uživatelova vyhledávání na internetu a návštěvy webových stránek jsou skryty všem kromě jejich poskytovatele VPN.

K úniku DNS však dochází, když se DNS požadavky uživatele přesunou mimo šifrovaný tunel a stanou se viditelnými pro jejich ISP. Výsledkem je, že veškerá jejich aktivita při procházení, včetně jejich IP adresy, umístění a vyhledávání na webu, prochází poskytovatelem internetových služeb stejným způsobem, jako kdyby nepoužívali VPN.

Standardní únik DNS lze opravit konfigurací VPN tak, aby se připojovala pouze k vlastním serverům DNS. To donutí počítač používat pouze DNS servery VPN poskytovatele a nepřipojovat se k ISP uživatele. Níže odkazy na DNS leak testy

DNS leak test1

DNS leak test2

WebRTC leak

Únik WebRTC je viditelnost IP adresy, která může pro koncového uživatele představovat velké bezpečnostní riziko. K únikům WebRTC dochází, když se pokoušíte navázat obrazovou nebo zvukovou komunikaci s jinou osobou prostřednictvím prohlížeče, který používá technologii WebRTC. Prohlížeč pak odhalí vaši IP adresu – proto se tomu říká únik.

WebRTC leaku se dá zabránit nastavením Vašeho prohlížeče (každý prohlížeč to má jinde) a nebo přidáním doplňku (add-on) do prohlížeče. Nebudu zde rozepisovat jak se to dělá, to je mimo rozsah tohoto článku. Na internetu je návodů dost. Níže odkazy na WebRTC leak testy

WebRTC leak test1

WebRTC leak test2

IPv6 leak

IPv6 leak je situace, kdy vaše zařízení (například počítač nebo smartphone) používá IPv6 adresu k připojení k internetu, i když jste zapnuli VPN, která má blokovat nebo maskovat vaši skutečnou IP adresu. To znamená, že i když VPN šifruje váš internetový provoz (IPv4), tak přes připojení IPv6 se můžete prozradit a tento únik může vést k tomu, že vaši skutečnou IP adresu bude možné zjistit. Doporučuji proto ověřit, že máte v Vašem operačním systému disablovaný IPv6 protokol.

IPv6 leak test1

IPv6 leak test2

3 E-mail client a e-mail poskytovatelé

3.1 E-mail client Claws

Cože? To jako vážně? Ano, chápu, že pro některé z Vás to může být šok, když spustíte e-mailového clienta Claws a uvidíte aplikaci s GUI z 90. let. Asi se ptáte: A proč nepoužívat Mozilla Thunderbird? Proč jsem upřednostnil tuhle vykopávku...

Je to kvůli telemetrii, kterou Mozilla (jak u Firefoxu, tak u Thunderbirdu prosazuje). Tady na

webu Thunderbirdu je zmíněno:

Thunderbird sends telemetry about your interactions with Thunderbird to us. There are two types of telemetry data: interaction data and technical data.

Interaction data: Thunderbird receives measurements about how you use Thunderbird and how well it’s working, such as, whether calendars and filters are being used, and how many email accounts a user has.

Technical data: Thunderbird also receives environment data from your device, such as, application version, hardware configuration, device operating system, and language preference. When Thunderbird sends technical data to us, your IP address is temporarily collected as part of our server logs.

To mě po letech používání Thunderbirdu donutilo přejít na jiné řešení.

Claws je open-source e-mailový client, který nabízí vše potřebné co pro e-mailovou komunikaci potřebujete. Pro tohoto clienta existují také moduly rozšiřující jeho funkcionalitu, včetně PGP pro šifrování e-mailů. Pro více info, web

zde.

3.2 E-mail poskytovatelé

Tohle je těžké téma. Každý poskytovatel e-mailových služeb, Vám slíbí, že u něho jsou Vaše e-maily v těch nejlepších rukách a že se nemáte čeho bát. Realita je taková, že nad daty, které svěříte třetí straně nemáte kontrolu - proto doporučuji vše šifrovat.

Na webu

Digdeeper jsou poměrně vyčerpávajícím způsobem popsány různé e-mailové služby, včetně těch, které se tváří jako "privacy".

Jako jedna z nejlepších služeb doporučených právě autorem webu Digdeeper (pokud nepočítáme email na pozvánky od RiseUp) je od

Disroot. Jenom zmíním, že podle jejich policy se logy ohledně Vašich e-mailů mažou po 24 hodinách.

Server logs, which store information such as, but not limited to, your username and your IP address, from and to email addresses, IP addresses of servers the emails come in or go out to, are stored for a period of 24 hours after which they are deleted from the server. No backup of log files is created.

Jako dalšího poskytovatele (a komunitou doporučovanějšího) e-mailových služeb bych zmínil

Protonmail. Sídlo mají ve Švýcarsku. Všechny aplikace pro šifrovanou e-mailovou komunikaci ProtonMail byly uvolněny jako open source. Navíc zdrojové kódy prošly nezávislým auditem. E-mailovou schránku si můžete založit zdarma (dostanete 500 MB místa), popřípadě si můžete připlatit za větší prostor (dá se platit i kryptoměnou). Mimo e-mailových služeb poskytují také kalendář, VPN a cloud storage.

Všechny zprávy ve vaší poštovní schránce Protonmail jsou uloženy zašifrované. To znamená, že žádné vaše zprávy nemohou být přečteny (např. administrátory e-mailového serveru) ani předány třetím stranám. To se týká i zpráv, které vám byly zaslány jinými uživateli než uživateli služby Protonmail, ačkoli mějte na paměti, že pokud je vám e-mail zaslán ze služby Gmail, je pravděpodobné, že kopii této zprávy uchovává i služba Gmail.

Aby všechno nebylo tak růžové, tak i provozovatel Protonmailu je nucen spolupracovat s vládami, když si vyžádají informace o některém z klientů.

Co všechno může Protonmail předat:

- IP adresy

- e-mailové adresy odesílatelů a příjemců

- časy odeslání a přijetí zpráv

- předměty zpráv (nikoliv obsahy)

- celkové počty zpráv ve schránkách uživatelů

- časy posledního přihlášení

Např.

zde vydali transparency record, kde na rovinu přiznávají, že v drtivé většině požadavků státních orgánů na "vydání" informcí o uživateli vyhověli. Na druhou stranu je to od nich fér, že to takto přiznávají - uživatel aspoň ví na čem je.

4 Messengery

Messengery patří mezi nejrozšířenější způsoby komunikace na internetu. Vybral jsem 3, které mají end-to-end šifrování a splňují tak standard dnešní doby co se týká zachování digitálního soukromí.

Srovnání vlastností messengerů

zde a

zde.

Upozornění: Telegram vydává

tel. čísla a IP adresy uživatelů.

4.1 Signal

Provozovatelem Signalu je nadace “Signal Foundation”, která žije z dobrovolných příspěvků. Signal jako aplikace i komunikační protokol jsou open-source. Pro používání Signálu potřebujete mít telefonní číslo a klient na Vašem mobilu je primární. Můžete mít i klienta na PC, který je s tím mobilním synchronizovaný. Na Signálu můžete vytvářet skupiny s tím, že provozovatel Signálu nevidí Vaše členství ve skupinách. Samozřejmostí je nastavení automatického mazání zpráv po nějaké době.

Nakonec dodám, že Signál používá "

Perfect Forward Secrecy". Tzn. místo toho, aby se vždy šifrovalo na stejný statický veřejný klíč, tak dochází k jeho obměnám. Když se útočníkovi podaří získat šifrovací klíč k jedné zprávě, tak ho nemůže použít k dešifrování jiné zprávy, protože ta je už šifrována jiným klíčem.

Web Signalu je

zde.

4.2 Matrix

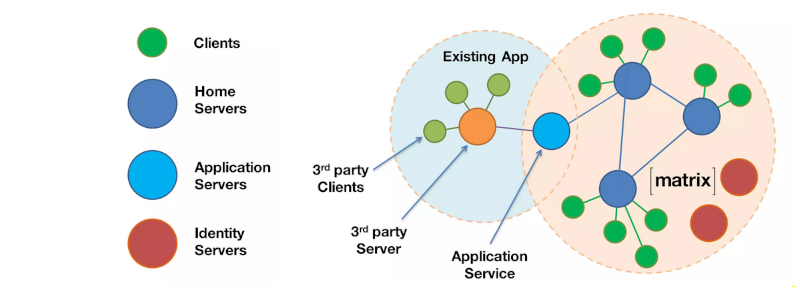

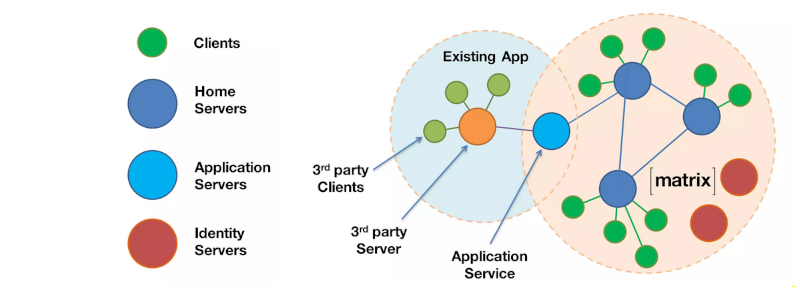

Element je klient, který používá open-source kunikační protokol Matrix. Klientů na Matrix je samozřejmě více, ale Element je asi nejpoužívanější. Architektura Matrixu viz. obrázek. Na obrázku je vidět struktura serverů podobná té e-mailové. Matrix je tedy decentralizovaná síť – není závislá na jednom provozovateli. Tak jak nejde vypnout e-mail, tak nejde vypnout ani celá Matrix síť. Vypnutí jednoho nebo několika serverů nemá vliv na zbytek sítě.

Obr. 24 Architektura komunikační sítě Matrix

Pokud chcete Matrix využívat, začnete tím, že si na nějakém serveru vytvoříte účet, tam budou uloženy Vaše zprávy v zašifrované formě. Výhoda je anonymní registrace na server. Nevýhoda, že pokud někoho hledáte, tak potřebujete znát jeho identifikátor, ten má formát: @uzivatel:matrix.org a co se týká soukromí, tak servery vidí kdo s kým komunikuje (nevidí obsah komunikace) a kdo je členem jaké skupiny.

Matrix také dokáže vytvářet mosty do jiných messengerů. A stejně jako u e-mailu, můžete komunikovat s uživateli, kteří mají účet na jiném serveru.

Nakonec dodám, že Matrix umožňuje anonymní videohovory, aniž byste měli účet na některém ze serverů

tady.

4.3 SimpleX

SimpleX patří mezi nejnovější messengery zaměřené na digitální soukromí. Webové stránky jsou

zde. Unikátní v porovnání s předchozími je ochrana před sběrem metadat. Pro založení účtu není potřeba žádný identifikátor jako telefonní číslo a nebo e-mailová adresa. S dalšími uživateli se propojujete pomocí jednorázového linku a nebo QR kódu. Na komunikaci mezi uživateli nejsou používané centralizované servery, každý směr komunikace může jít přes jiné relay.

Směrování soukromých zpráv je hlavním milníkem ve vývoji sítě SimpleX. Směrování soukromých zpráv je ve skutečnosti dvousměrný cibulový směrovací protokol inspirovaný designem Tor, ale s jedním důležitým rozdílem - první (předávání) přenos vždy vybírá odesílatel zprávy a druhé (cíl) - příjemce zprávy. Tímto způsobem nemůže žádná strana konverzace sledovat IP adresu nebo přenosovou relaci jiné.

Aplikace je stále ve vývoji (v době psaní blogu je v beta verzi).

5 Mobilní komunikace

5.1 GrapheneOS

Jak na digitální soukromí na mobilním telefonu, když tu máme jenom šmíráky jako Google a Apple? Naštěstí jsou ty i jiné, méně známé varianty. Nebudu sem dávat celý výčet, ale přejdu rovnou k té nejvíce „hardened“, a tou je GrapheneOS (

web projektu).

GrapheneOS je open-source operační systém zaměřený na soukromí a bezpečnost, postavený na Android Open Source Project (AOSP). Byl vyvinut s cílem nabídnout uživatelům mobilních zařízení maximální úroveň ochrany jejich osobních údajů a je určen pro zařízení Google Pixel. Je doporučován např. Edwardem Snowdenem

zde. GrapjeneOS je vlastně degoogled Android, tzn. Android bez šmírovacích prvků.

Pro zařízení Google Pixel je garantována 7 letá podpora. To znamená, že po koupi zařízení a instalaci (návod

zde) budete po dobu 7 let dostávat aktuální vydání GrapheneOS. Google Pixel má navíc čip Titan M2. Titan M2 je specializovaný bezpečnostní čip, je založen na architektuře RISC-V CPU a obsahuje vlastní paměť, RAM a kryptografický akcelerátor. Titan M2 je samostatný čip, který nesdílí zdroje, jako je paměť nebo vyrovnávací paměť, s hlavním procesorem. Google Pixel je tak jedním z nejbezpecnejsich HW.

GrapheneOS umí víceuživatelské prostředí, které je kontejnerově odděleno. Každý uživatel tam má vlastní jail (prostor), ve kterém jsou izolována jeho data a procesy a nemohou tak ovlivnit další uživatele.

Na GrapheneOS Vám nepůjdou spustit aplikace, které vyžadují Google Play services. Abyste tohle obešli je třeba tuto Google službu nainstalovat – samozřejmě do profilu pro to určeného. Do tohoto profilu pak můžete instalovat aplikace vyžadující Google Play services – vše by pak mělo fungovat. Cesta v menu je: Apps → Google Play services. Celé Google Services mají svůj vlastní sandbox. U běžného Androidu jsou totiž Google Services páteří celého operačního systému a mají privilegovaný přístup k drtivé většině věcí v našem telefonu což u GrapheneOS není.

Nakonec bych zmínil, že GrapheneOS má bezpečnostní funkci "Dureness". Je to vlastně něco jako SW autodestrukce. Nastavíte v této funkci PIN a po jeho zadání dojde ke smazání klíčů, kterými jsou šifrována Vaše data, která jsou tímto navždy ztracena.

5.1.1 Repozitáře

Stejně jako u Androidu máme jako repozitář s aplikacemi Google play, tak u GrapheneOS je to podobné, jen ty repozitáře jsou zaměřeny na digitální soukromí. Takže na to aby jste si stáhnuli aplikaci nepotřebujete Google účet. Pro GrapheneOS můžete použít níže uvedené.

- Accrescent

GrapheneOS oficiálně přidal Accrescent do svého vestavěného obchodu s aplikacemi jako doporučený způsob získávání aplikací mimo Obchod Play. Bohužel Accrescent je poměrně nový a tak v něm momentálně najdete cca 20 aplikací (v době psaní tohoto blogu).

- Obtainium

Obtainium je zjednodušeně aplikace, do které zadáte URL k požadované aplikaci (apk instalačnímu balíčku) a ta pak bude stažena a instalována do Vašeho telefonu. Když vyjde nová verze Vaší aplikace, tak Obtainium aplikaci v telefonu updatuje. Nemusíte tak hlídat vydávání nových verzí apk. Na webu vývojáře Obtainia najdete linky na nejpoužívanější aplikace.

- F-Droid

Samotný GrapheneOS team neodporučuje používat F-Droid, nemají moc dobré "security practices", buildují se starými libraries (knihovnami), celkově je to zastaralý a děravý systém.

- Google Play

Tenhle repozitář všichni znáte z Androidu, takže nepředpokládám, ze je třeba představovat. Musíte mít u Google účet na to, abyste Google play mohli používat. Když se rozhodnete pro tuhle možnost, tak se doporučuje mít u Google anonymní účet, na Google play přistupovat přes VPN nebo ORbota a poslední doporučení - mít Google play v odděleném profilu.

- Aurora store

Tohle je aplikace, která umožňuje instalovat aplikace z Google play aniž byste tam měli účet - Google tak neví co máte za aplikace. Asi si říkáte, že je to lepší než Google play, ale narazil jsem na info, že samotný GrapheneOS team nedoporučuje používat Aurora store. Proč přesně se bude snažit doplnit později jak budu vědět více.

Nakonec bych chtěl napsat, že z praxe jsem zjistil, že se nejvíc doporučuje instalovat aplikace z Accrescent, pak Obtainium a pokud to opravdu nejde jinak tak ty sandboxované Google play.

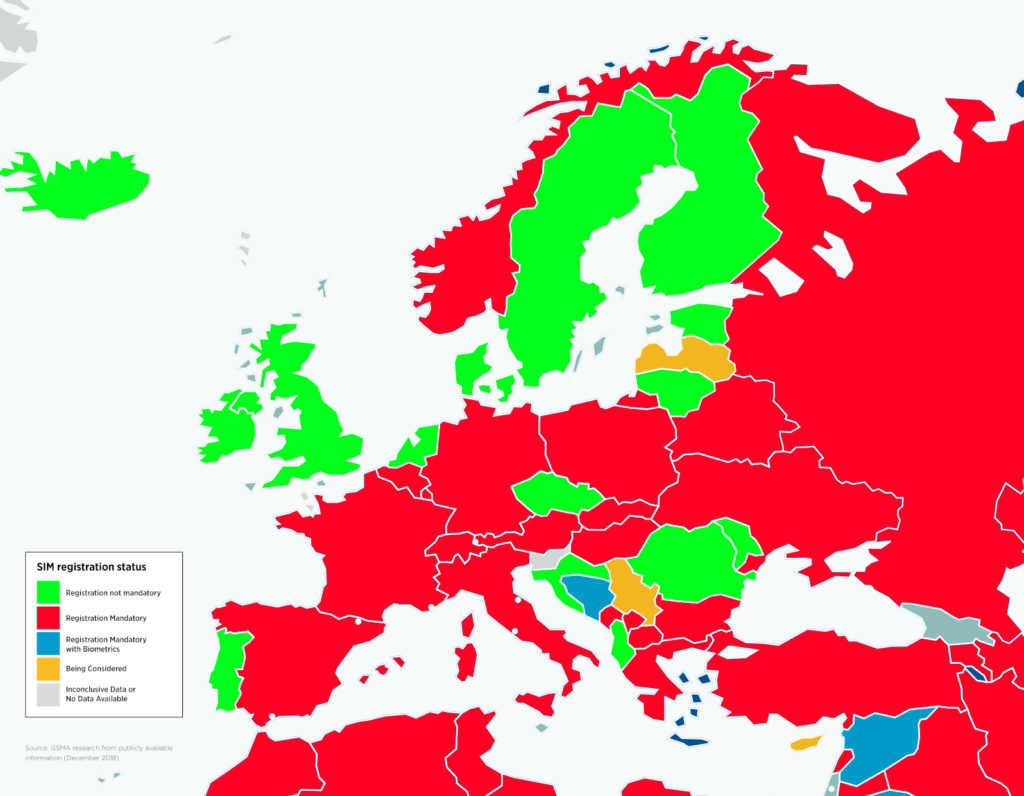

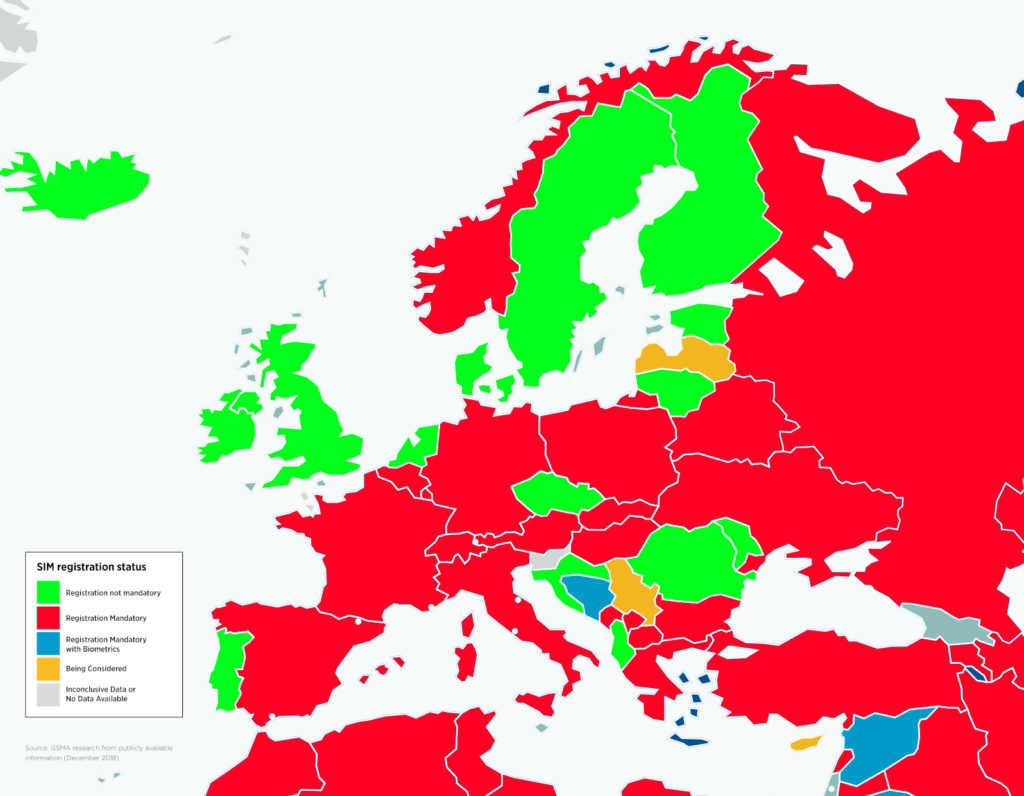

5.2 Mobilní operátoři

Dalším krokem je výběr vhodného mobilního operátora. Asi není potřeba zdůrazňovat, že není dobré mít SIM kartu registrovanou na naše jméno. Takže si pořídíme SIM anonymně. Jako nejlepší mi vychází pořídit si eSIM pouze s daty a na volání používat VOIP popsaný v následující kapitole kde si řekneme jak mít co nejlepší nastavení ohledně zachování si digitálního souromí. Tady si předpřipravíme to co budeme později potřebovat - pořídíme si eSIM. Co se týká koupě eSIM, tak níže uvádím doporučované a nebo osobně i odzkoušené (Silent.link a KeepGo) weby pro nákup:

- Silent.link

Silent.link používám několik měsíců a za celou dobu jsem zaregistroval pouze jeden kratší výpadek. Cena dat je přibližně 1.5 USD/GB. Poskytovatel nabízí jednoduché webové rozhraní, kde si můžete kontrolovat kolik máte ještě kreditu. Platit se dá kryptoměnou. Platnost kreditu by měla být neomezená.

- KeepGo

KeepGo jsem používal asi půl roku a během té doby jsem zaznamenal 3 výpadky, s tím, že jeden byl tak závažný, že jsem to vyřešil až po kontaktování supportu. Pro zakoupení eSIM se musíte zaregistrovat e-mailem. Platit se dá kryptoměnou. Kredit platí 1 rok a pokud přetáhnete a nechcete aby Vám data expirovala, tak je potřeba si koupit další balíček dat (alespoň ten nejlevnější za 3 USD) a tím prodloužíte platnost těch předchozích.

- Mobimatter

Tento poskytovatel začíná být v komunitě stále populárnější. Bohužel, nemám s ním žádné zkušenosti. Platit se dá kryptoměnou.

5.3 GSM setup

V této kapitole se budeme věnovat nastavení telefonu - jak za sebou zanechat co nejmenší digitální stopu, jak být co nejméně vidět. Vezmeme to pěkně popořadě. Budu vycházet z toho, že máme Google Pixel a jako OS GrapheneOS. Telefonní operátor vidí každý GSM telefon v síti pod jeho dvěma identifikačními čísly.

To první a zárověn to co se nedá změnit (u některých telefonů to změnit jde, např. Nokia 8110, ale v ČR je to nelegální) je IMEI - to je identifikační číslo Vašeho telefonu.

To druhé je IMSI - to je identifikační číslo Vaší SIM karty. Změnou SIM karty (nebo instalací nové eSIM) tak snadno změníme i IMSI.

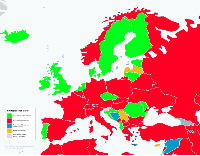

Obr. 25 Seznam zemi kde se dá koupit anonymně SIM karta

Než přejdu k tomu jak to celé funguje, tak je potřeba si říct co je vlastně naším cílem a tím je zabránění (ztížení) zjištění naší polohy pomocí našeho mobilního telefonu.

Je několik způsobů jak Vás lokalizovat pomocí telefonu.

1.

GPS - u GrapheneOS stačí vypnout GPS, tak aby k ní aplikace neměli přístup. Samotný GrapheneOS Vaši polohu pomocí GPS prozrazovat nebude.

2.

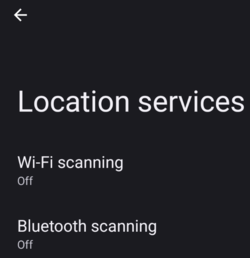

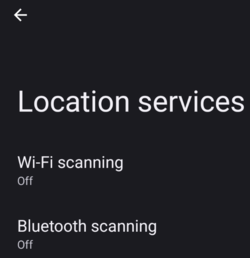

Wifi - Google a Apple mají seznam umístění wifi sítí (jejich BSSID) a podle toho, které sítě právě "vidíte" Vás může prozradit. V GrapheneOS si zkontrolujeme nastavení

Settings -> Location -> Location services tak aby bylo nastaveno Wifi i Bluetooth scanning off.

Obr. 26 Vypnutí Wifi a Bluetooth scanningu

3.

GSM - jak jsem zmínil výše. Každý telefon má identifikační číslo (IMEI) a stejně tak i každá SIM (IMSI).

Někteří lidé si myslí, že když mají anonymní SIM, tak jsou nedohledatelní. Pořád ale mají stejný telefon se stejným IMEI, jako měli předtím. A podle toho IMEI je operátor lokalizuje. I když mají úplně nový telefon s anonymní SIM, tak mají určité pohybové "patterny" - každý den stejná cesta do práce, do obchodu, domů atd., které oparátor vidí. Nemluvě o tom, že by si operátor mohl nějakým jiným způsobem zjistit Vaše tel. číslo a na základě toho pak Vaše IMEI podle kterého by Vás pak sledoval. V každém případě je lepší počítat s tím, že operátor zná Vaše IMEI a snažit se tomu nějak přizpůsobit.

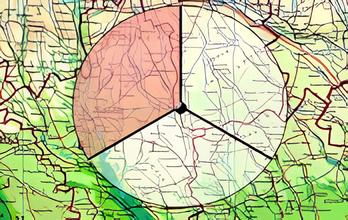

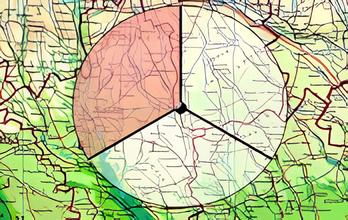

Ještě si řekneme něco k lokalizaci pomocí GSM a tou je komunikace mobilu se základnovými stanicemi BTS.

Základní princip lokalizace spočívá v odvození polohy mobilní stanice od polohy základny (BTS), se kterou mobil v daném okamžiku komunikuje. Každý z operátorů pochopitelně přesně zná geografickou polohu svých základnových stanic.

Většina buněk systému GSM je dále rozdělena na dva až tři sektory, které jsou v systému pochopitelně navzájem rozlišitelné. Antény základen tedy obvykle nevyzařují svůj signál všemi směry, nýbrž směrově do jednotlivých sektorů. Sektory tak oblast, ve které se nalézá hledaná mobilní stanice, omezí pouze na kruhové výseče určité šířky. Princip je znázorněn na následujícím obrázku.

Obr. 27 Rozdělení buňek GSM na sektory

Přesnější varianta je pomocí Timing Advance. Je to údaj, který zohledňuje zpoždění signálu při jeho cestě mezi mobilní a základnovou stanicí.

Díky tomuto časovému údaji lze pomocí rychlosti šíření signálu ve volném prostoru určit rozmezí vzdáleností, ve kterých se telefon vzhledem k základně(BTS) může nacházet. Rozmezí vzdáleností odvozené z TA je zhruba 1 km. Takto se uvažovaná kruhová výseč zúží pouze na výseč z mezikruží.

Obr. 28 Zpřesnění polohy s využitím TA

V současnosti asi nejpřesnější způsob určení polohy mobilní stanice je triangulace. Technicky se jedná o zaměření mobilní stanice pomocí více okolních BTS, pokud možno navíc s využitím údajů o TA. V principu jde o nalezení průsečíku oblouků kružnic, které určují místo, kam svým signálem zasahují tři nejsilnější základny v okolí hledaného telefonu. Metoda je poměrně přesná a v závislosti na konkrétním řešení může dosahovat přesnosti na stovky metrů.

Obr. 29 Princip triangulace s využitím TA

Jak z toho teď ven? Jak zabránit operátorovi zjištění naší polohy za předpokladu, že zná naše telefoní číslo a tím pádem nás může zaměřit pomocí triangulace jak jsem popsal výše? Rozepíšu to do kroků...

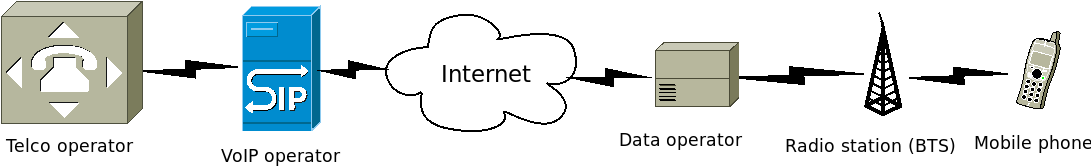

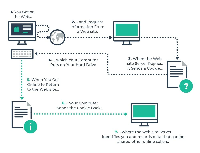

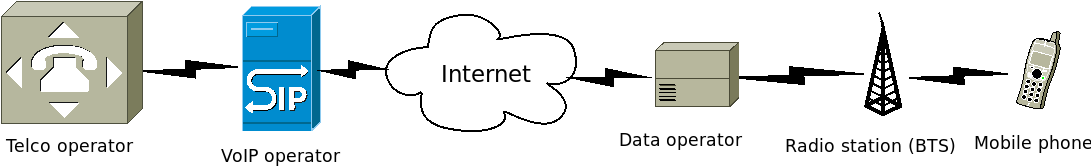

1) Pořídíme si VoIP číslo u VoIP operátora (třeba Odorik nebo Skype). U Odoriku se anonymně registrujeme a dobijeme kredit přes Sazka terminál.

2) V telefonu máme ještě starou SIM - nastavíme přesměrování všech hovorů na nové VoIP číslo a starou SIM můžeme z telefonu vyndat.

3) Nainstalujeme do telefonu eSIM, která bude mít jen datový tarif (např. Silent.link). Nainstalujeme a nakonfigurujeme VoIP klienta (např. Zoiper nebo Linphone) pro náš účet u Odoriku.

4) Nainstalujeme si do telefonu VPN. Viz. kapitola 2.

Takže teď máme telefon bez fyické SIM s nainstalovanou eSIM s datovým tarifem. Máme nakonfigurovaného VoIP klienta, takže můžeme hovory jak přijímat, tak volat ven.

Na obrázku níže je schéma připojení našeho mobilního telefonu do telekomunikační sítě.

Obr. 30 Připojení telefonu do telekomunikační sítě.

Teď jak to celé funguje. Dejme tomu, že někdo by chtěl zjistit Vaši polohu. První co udělá je, že kontaktuje Vašeho "Telco operátora". Ten ale řekne, že všechny hovory na Vaše číslo přesměrovává na "VoIP operátora" a ten je posílá někam do "Internetu". Ten někdo si řekne: Nevadí, tak se zeptám toho VoIP operátora. Ale VoIP operátor řekne, že zná pouze IP adresu, ze které se k němu připojujete. Takže ten člověk začne pátrat po Vaší IP adrese, kterou mu VoIP operátor dal. Jenže jak jsme si už řekli - Vy se připojujete přes VPN, takže ta IP adresa, kterou zjistí od VoIP operátora je adresa VPN exit nodu. Co je za ním (kam vede cesta dál) to už nezjistí. Tady příběh končí. Ještě dodám, že tá "Radio station (BTS)", zná Vaši polohu, ale ona jen zproztředkovává datové spojení (navíc šifrované VPN). To co je zde stále problém je to, že když bude někdo znát IMEI, které by si nějak dokázal spárovat s Vaší osobou, tak by byl schopný Vás lokalizovat.

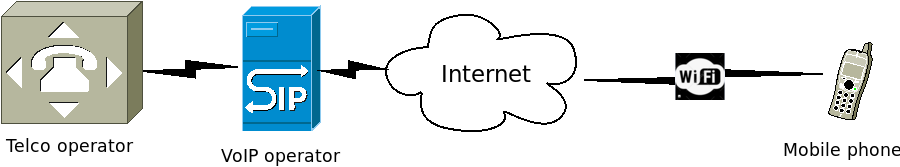

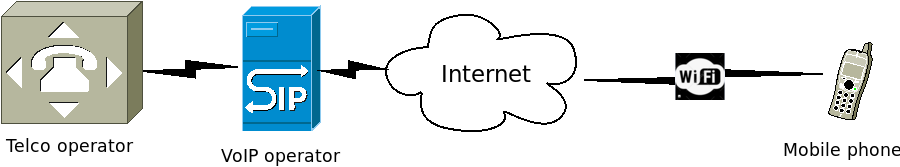

Obr. 31 Připojení telefonu do telekomunikační sítě přes Wifi.

Pokud se, ale připojíte k internetu přes WiFi s tím, že budete v "airplane mode" (ten zajistí, že nebudete vysílat IMSI a IMEI) samozřejmě přes VPN, tak Vás nebude možné lokalizovat.

No ale co SMS? S tím je problém. Věc se má následovně. Z VoIP klienta SMS odešleme, ale příjemci se zobrazí, že odesílatel je např. Odorik.cz. Odepsat na to nejde - nebude to doručeno.

Co se týká přijímání SMS, tak tam není možné nastavit přesměrování tak jako u hovorů. Já jsem to vyřešil tak, že mám tu starou SIM v nepoužívaném telefonu, který je zapnutý a připojený na wifi s nainstalovaným programem SMS Forwarder a ten mi ty SMS přeposílá na e-mail. Je to nepohodlné, ale zatím jediné funkční řešení.

6 Závěr

Co říci závěrem? Budu rád za jakékoliv konstruktivní připomínky. Takže pokud bude mít někdo info o tom, že ta která část článku by šla vylepšit nebo upravit, ocením odkaz na zdroj informace.

Nakonec bych chtěl poděkovat Juraji Bednárovi a komunitě lidí okolo něho za přínosné informace o digitálním soukromí, výrazně přispěly k napsání toho článku.

Zdroje:

Digdeeper

Hráz proti velkému bratrovi

uBlock Origin1

uBlock Origin2

uBlock Origin3

uBlock Origin - blocking mode

JShelter1

JShelter2

Privacy Badger

Consent-O-Matic

uMatrix1

uMatrix2

uMatrix3

Fingerprint1

Fingerprint2

Protonmail

Digitální soukromí - kurz

Anketa

Obrázky

Tiskni

Sdílej:

Komentáře

Vložit další komentář

15.12.2024 14:40

Want

Re: Digital privacy

15.12.2024 15:33

Max | skóre: 72

| blog:

Max_Devaine

Re: Digital privacy

16.12.2024 00:02

Isthvan

Re: Digital privacy

16.12.2024 15:12

RealJ | skóre: 10

Re: Digital privacy

16.12.2024 18:21

X

Re: Digital privacy

Založit nové vlákno •

Nahoru

![]()

![]()

![]()

![]()

![]()

![]()