Multiplatformní emulátor terminálu Ghostty byl vydán ve verzi 1.3 (𝕏, Mastodon). Přehled novinek a vylepšení v poznámkách k vydání.

Byla vydána nová verze 14.4 svobodného unixového operačního systému FreeBSD. Podrobný přehled novinek v poznámkách k vydání.

Databáze DuckDB (Wikipedie) byla vydána ve verzi 1.5.0. S kódovým názvem Variegata (husice rajská). Přináší řadu vylepšení, včetně nového ergonomičtějšího CLI klienta nebo podporu pro typ VARIANT a vestavěný typ GEOMETRY.

V pátek 6. a sobotu 7. března proběhl v pražském sídle Nejvyššího kontrolního úřadu (NKÚ) Hackathon veřejné správy 7.1. Publikovány byly vytvořené aplikace. V kategorii projektů rozvíjených z krajského kola zvítězil tým „Mackokládi“. Čtyři středoškoláci ze Dvora Králové uspěli s aplikací KompaZ. Jde o digitálního průvodce, který pomůže s rychlou a srozumitelnou orientací v životních i krizových situacích „krok za krokem“. Aplikace

… více »QGIS, svobodný desktopový GIS, byl vydán v nové hlavní verzi 4.0. Změny zahrnují několik nových analytických a editačních funkcí, rozšíření podpory 3D, více možností úprav uživatelského rozhraní či mnoho dalších zlepšení použitelnosti. Řada 3.44 má aktualizace plánovány do září.

Dan Blanchard vydal knihovnu pro Python chardet v nové verzi 7.0.0. S novou verzí byla knihovna přelicencována z LGPL na MIT. Souhlasili s tím všichni přispěvatelé? Dan Blanchard souhlasy vůbec neřešil. Zaúkoloval umělou inteligenci (Claude), aby knihovnu zcela přepsala a výslovně jí nařídil, aby nepoužila žádný LGPL kód. Dan Blanchard tvrdí, že se jedná o clean room design. Protistrana argumentuje, že umělá inteligence byla trénována

… více »Andy Nguyen si na svou herní konzoli PlayStation 5 (PS5) pomocí exploitu Byepervisor nainstaloval Linux (Ubuntu). V Linuxu si spustil Steam a PS5 tak proměnil v Steam Machine. Na PS5 může hrát hry, které jsou vydané pouze pro PC a jsou na Steamu [Tom's Hardware].

Správce sbírky fotografií digiKam byl vydán ve verzi 9.0.0. Jedná se o větší vydání provázené aktualizacemi knihoven. Mnoho dílčích změn se vedle oprav chyb týká uživatelského rozhraní, mj. editace metadat.

Byla vydána verze 2026 distribuce programu pro počítačovou sazbu TeX s názvem TeX Live (Wikipedie). Přehled novinek v oficiální dokumentaci.

Jihokorejská Národní daňová služba (NTS) zabavila kryptoměnu Pre-retogeum (PRTG) v hodnotě 5,6 milionu dolarů. Pochlubila se v tiskové zprávě, do které vložila fotografii zabavených USB flash disků s kryptoměnovými peněženkami spolu se souvisejícími ručně napsanými mnemotechnickými obnovovacími frázemi. Krátce na to byla kryptoměna v hodnotě 4,8 milionu dolarů odcizena. O několik hodin ale vrácena, jelikož PRTG je extrémně nelikvidní, s denním objemem obchodování kolem 332 dolarů a zalistováním na jediné burze, MEXC [Bitcoin.com].

Můžete namítnout: „Bezpečnost je jen marketingová bublina komerčních společností, aby vytáhly co nejvíce peněz z klientů.“ nebo naopak „Nikdy nemůžeme být dobře ochráněni, nejlépe je všechno zakázat!“, což jsou krajní meze známého faktu, bezpečnost IT je špatně měřitelná a rizika v poslední době stále hůře identifikovatelná. Naproti tomu snahy útočníků jednoznačně vedou k cíleným a skrytým útokům a k finančnímu profitu.

Obrázek dokazuje, že od roku 2007 se změnilo mnohé:

Jak to tedy je? Pokud klapky z našich očí sejmeme, reálně vidíme, že hrozba existuje a také chápeme, že informatika by nám měla co nejlépe sloužit a nikoliv nás při práci omezovat a brzdit.

Pojďme se tedy podívat na účinné ochrany proti novým způsobům útoků a jaké úspory může, pro IT a celou organizaci, přinést nový komplexní imunitní systém McAfee spojující Network Security a System Security. McAfee Inc. po úspěšných akvizicích v uplynulých letech dnes představuje totiž největšího světového hráče v oblasti IT bezpečnosti s nabídkou komplexních ochran od desktopů, přes ochrany před únikem informací, IPS až po perimetr. K dispozici je tak skutečný imunitní systém. Definujme si požadavky na moderní bezpečnostní koncepci organizace tak, aby poskytovaná imunita byla skutečně účinná. Začneme od perimetru.

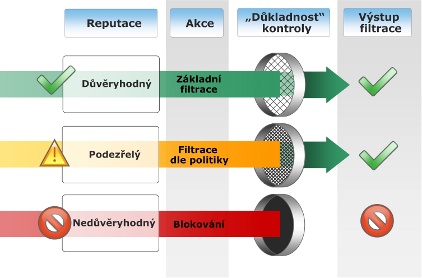

1. Identifikace útočníků je účinnější než snaha postihnout každý útok. Ano opravdu, i v Internetu je identifikace útočníků možná. McAfee provozuje nejkomplexnější systém globálních reputací TrustedSource.org, disponuje detekční technologií Artemis a jako bezpečnostní specialista, provozuje výzkumné laboratoře AVERT s více než 300 zaměstnanci se středisky na všech kontinentech.

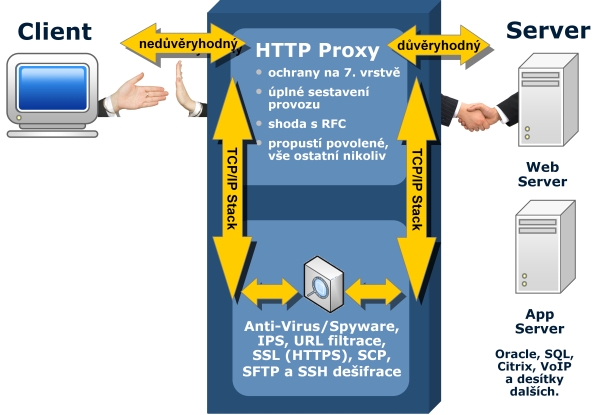

2. Firewally - Účinné už není provoz zkontrolovat a propustit, ale zprostředkovat jeho předání bezpečnostními proxy. Opět na současné scéně Enterprise fw unikátní přístup reflektující nové hrozby skryté v aktivních kódech a cílený způsob šíření. McAfee Enterprise firewall (Sidewinder)

pracuje na principu aplikačních proxy bran. Díky této technologii neexistuje žádné přímé spojení mezi nedůvěryhodným prostředím (Internetem, extraktem, apod) a chráněnými segmenty sítí (DMZ, interní servery, datacentra, aj.). Proxy fw vždy terminuje provoz z neznáma, zkontroluje obsah, zda obsahuje pouze co má a sama proxy (interní proxy) naváže komunikaci dovnitř na důvěryhodný segment. Navíc je vše propojeno na systémy globálních reputací a výzkumné laboratoře AVERT, tak aby postihlo nejnovější typy útoků a disponuje i možností omezit pravidla dle politik GeoIP. Bezpečnostní brána v 7 modelových řadách navíc dokáže ochránit kritické služby infrastruktury jako je DNS, FTP a SMTP tím, že na vlastní zabezpečené platformě provozuje tyto servery.

pracuje na principu aplikačních proxy bran. Díky této technologii neexistuje žádné přímé spojení mezi nedůvěryhodným prostředím (Internetem, extraktem, apod) a chráněnými segmenty sítí (DMZ, interní servery, datacentra, aj.). Proxy fw vždy terminuje provoz z neznáma, zkontroluje obsah, zda obsahuje pouze co má a sama proxy (interní proxy) naváže komunikaci dovnitř na důvěryhodný segment. Navíc je vše propojeno na systémy globálních reputací a výzkumné laboratoře AVERT, tak aby postihlo nejnovější typy útoků a disponuje i možností omezit pravidla dle politik GeoIP. Bezpečnostní brána v 7 modelových řadách navíc dokáže ochránit kritické služby infrastruktury jako je DNS, FTP a SMTP tím, že na vlastní zabezpečené platformě provozuje tyto servery.

3. WEB. Už dávno neplatí co je šifrované je bezpečné. Webové proxy i firewally musí umožnit detekci nežádoucích kódů i v šifrovaném provozu. Uživatelé musí mít bezpečný přístup k potřebným zdrojům internetu, organizace ale musí zůstat chráněna jak před zavlečením nových hrozeb z webového brouzdání tak před únikem informací. Všechny tyto klíčové komponenty webové bezpečnostní brány poskytuje McAfee Web Gateway (Webwasher)

4. Emailová bezpečnost to není jen spam, je to ochrana firemních web mailů (OWA, LNWA), ochrana mail serverů a smtp serverů v DMZ a vnitřní síti a ochrana samotné email komunikace šifrováním. McAfee Email Gateway (IronMail) nabízí tyto ochrany pro kritický emailový provoz:

Na perimetru dnes článek o imunitním systému McAfee ukončíme. Bezpečnost musíme řešit ale i uvnitř sítě. V příštím dílu se tedy podíváme na řešení ochran před únikem informací (DLP), systémy prevence narušení a managementu zranitelností, ale také na koncové stanice a vynutitelnost bezpečnostních politik organizace.

Článek pro vás připravili odborníci nadnárodní společnosti COMGUARD a.s. distributora IT Security řešení pro ČR, SR a UA. COMGUARD nabízí partnerům prodejní model Value Added Distribuce s plnou odbornou podporou od certifikovaných odborníků. Prodej distribuovaných řešení je realizován přes síť partnerů v ČR, SR a Ukrajině včetně 1st level supportu pro partnery a 2nd level supportu pro koncové zákazníky v lokálním jazyce a celé škály odborných služeb včetně provozu Autorizovaného školícího střediska McAfee.

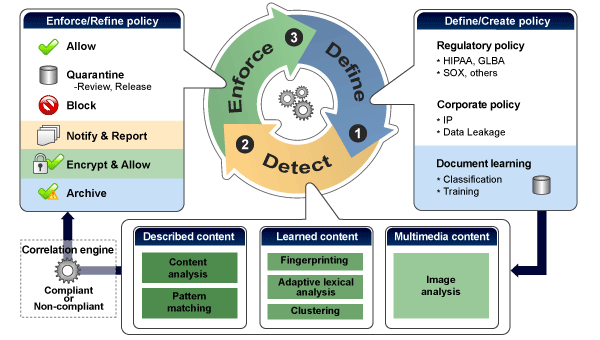

5. Bezpečnost musíme řešit nejen na perimetru ale i uvnitř sítě pomocí systémů ochran před únikem informací (DLP), systémy prevence narušení a managementu zranitelností, ale také na koncových stanicích, kde je důležitá vynutitelnost bezpečnostních politik organizace a snadná centrální správa.

6. Datová centra potřebují nejen dostupnost, ale i propustnost a bezpečnost. Kritická je schopnost detekce a prevence všech narušení při zajištění propustnosti na úrovní gigabitových nebo 10Gbps páteřích a zajištění virtuálního záplatování. Výrobci software jen velmi zřídka stíhají reakce na bezpečnostní slabiny a vzájemná nekompatibilita provozovaných systémů a existujících patchů zranitelnosti jen nahrává. Virtuální záplatování zde pak pomáhá nejen bezpečnosti, ale i dostupnosti a eliminací šíření útoků i propustnosti.

7. Centrální správa musí být skutečně centrální a obsahovat i centrální reporting a monitoring, protože jen tak lze vyhodnocovat bezpečnostní události a kontinuálně upravovat nastavenou bezpečnostní politiku.

Nástroje: Tisk bez diskuse

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()