Byla vydána (Mastodon, 𝕏) třetí RC verze GIMPu 3.2. Přehled novinek v oznámení o vydání. Podrobně v souboru NEWS na GitLabu.

Apple představil iPhone 17e a iPad Air s čipem M4.

Byla vydána verze 1.0 editoru kódů Gram. Jedná se o fork editoru Zed bez telemetrie a umělé inteligence.

Byla oznámena spolupráce GrapheneOS s Motorolou. Podrobnosti v tiskové zprávě. GrapheneOS (Wikpedie) je varianta Androidu zaměřující se na bezpečnost a soukromí.

Armbian, tj. linuxová distribuce založená na Debianu a Ubuntu optimalizovaná pro jednodeskové počítače na platformě ARM a RISC-V, ke stažení ale také pro Intel a AMD, byl vydán ve verzi 26.2.1. Přehled novinek v Changelogu.

Volí se dvě místa v Radě openSUSE. Seznamte se se čtyřmi kandidáty. Členové projektu openSUSE mohou hlasovat od 1. do 8. března. Výsledky budou oznámeny 9. března.

Společnost OpenAI uzavřela dohodu s americkým ministerstvem obrany o poskytování technologií umělé inteligence (AI) pro utajované sítě americké armády. Firma to oznámila několik hodin poté, co prezident Donald Trump nařídil vládě, aby přestala využívat služby společnosti Anthropic.

Technologická společnost Anthropic v noci na dnešek oznámila, že se obrátí na soud kvůli rozhodnutí ministerstva obrany označit ji za bezpečnostní riziko dodavatelského řetězce poté, co nevyhověla jeho požadavkům týkajícím se používání umělé inteligence (AI). Prezident Donald Trump krátce před tím uvedl, že nařídil federálním úřadům postupně ukončit využívání jejích AI technologií. Spor mezi firmou vyvíjející chatbot Claude a

… více »Zemřel Rob Grant, spolutvůrce kultovního sci-fi seriálu Červený trpaslík.

Apple oznámil, že iPhone a iPad jako první a jediná zařízení pro koncové uživatele splňují požadavky členských států NATO na zabezpečení informací. Díky tomu je možné je používat pro práci s utajovanými informacemi až do stupně „NATO Restricted“, a to bez nutnosti instalovat speciální software nebo měnit nastavení. Žádné jiné běžně dostupné mobilní zařízení tak vysokou úroveň státní certifikace dosud nezískalo.

memtest86-usb.imggolisp@web:~$ sudo losetup `losetup -f` memtest86-usb.imgPozrieme si kam sa nám dostal.

golisp@web:~$ losetup -a /dev/loop0: []: (/home/golisp/memtest86-usb.img)Tu musím podotknúť, že bežná inštalácia Ubuntu zvykne obsahovať tony

snap balíčkov ktoré tu môžu byť viditeľné. Ja som tie snapy zrušil, tak je to bez nich.golisp@web:~$ sudo partprobe -s /dev/loop0 /dev/loop0: gpt partitions 1 2 golisp@web:~$ sudo fdisk -l /dev/loop0 Disk /dev/loop0: 500 MiB, 524288000 bytes, 1024000 sectors Units: sectors of 1 * 512 = 512 bytes Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes Disklabel type: gpt Disk identifier: 62A49C40-FFC7-49E1-9047-86529276CE0C Device Start End Sectors Size Type /dev/loop0p1 2048 512000 509953 249M Microsoft basic data /dev/loop0p2 514048 1023966 509919 249M EFI SystemÁno, je. Obidve oblasti sa zvyknú používať na UEFI štart. Takže si skontrolujeme či sú rovnaké:

golisp@web:~$ sudo mount -v /dev/loop0p1 /mnt/loop0p1/ mount: /dev/loop0p1 mounted on /mnt/loop0p1. golisp@web:~$ sudo mount -v /dev/loop0p2 /mnt/loop0p2/ mount: /dev/loop0p2 mounted on /mnt/loop0p2. golisp@web:~$ ls -ld /mnt/loop0p?/EFI/BOOT/* drwxr-xr-x 2 root root 4096 Jun 7 02:00 /mnt/loop0p1/EFI/BOOT/Benchmark -rwxr-xr-x 1 root root 3834 Jun 7 02:00 /mnt/loop0p1/EFI/BOOT/blacklist.cfg -rwxr-xr-x 1 root root 1117272 Jun 7 02:00 /mnt/loop0p1/EFI/BOOT/BOOTIA32.efi -rwxr-xr-x 1 root root 1235864 Jun 7 02:00 /mnt/loop0p1/EFI/BOOT/BOOTX64.efi -rwxr-xr-x 1 root root 6823 Jun 7 02:00 /mnt/loop0p1/EFI/BOOT/mt86.png -rwxr-xr-x 1 root root 2358510 Jun 7 02:00 /mnt/loop0p1/EFI/BOOT/unifont.bin drwxr-xr-x 2 root root 4096 Jun 7 02:00 /mnt/loop0p2/EFI/BOOT/Benchmark -rwxr-xr-x 1 root root 3834 Jun 7 02:00 /mnt/loop0p2/EFI/BOOT/blacklist.cfg -rwxr-xr-x 1 root root 1117272 Jun 7 02:00 /mnt/loop0p2/EFI/BOOT/BOOTIA32.efi -rwxr-xr-x 1 root root 1235864 Jun 7 02:00 /mnt/loop0p2/EFI/BOOT/BOOTX64.efi -rwxr-xr-x 1 root root 6823 Jun 7 02:00 /mnt/loop0p2/EFI/BOOT/mt86.png -rwxr-xr-x 1 root root 2358510 Jun 7 02:00 /mnt/loop0p2/EFI/BOOT/unifont.binVyzarajú byť. Teraz si skontrolujeme či máme pripojený EFI Disk:

golisp@web:~$ mount | grep -i -e /boot/efi /dev/sda1 on /boot/efi type vfat (rw,relatime,fmask=0077,dmask=0077,codepage=437,iocharset=iso8859-1,shortname=mixed,errors=remount-ro)Máme ho v tradičnej ceste /boot/efi, a je dokonca pripojený aj na zápis. Tak si v ňom vytvoríme osve priečinok

/boot/efi/EFI/MemTest86/ (nech sa nám to nemieša), a skopírujeme doň obsah /mnt/loop0p1/EFI/BOOT/:

golisp@web:~$ sudo mkdir /boot/efi/EFI/MemTest86/ golisp@web:~$ sudo cp -pvr /mnt/loop0p1/EFI/BOOT/* /boot/efi/EFI/MemTest86/ '/mnt/loop0p1/EFI/BOOT/Benchmark' -> '/boot/efi/EFI/MemTest86/Benchmark' '/mnt/loop0p1/EFI/BOOT/blacklist.cfg' -> '/boot/efi/EFI/MemTest86/blacklist.cfg' '/mnt/loop0p1/EFI/BOOT/BOOTIA32.efi' -> '/boot/efi/EFI/MemTest86/BOOTIA32.efi' '/mnt/loop0p1/EFI/BOOT/BOOTX64.efi' -> '/boot/efi/EFI/MemTest86/BOOTX64.efi' '/mnt/loop0p1/EFI/BOOT/mt86.png' -> '/boot/efi/EFI/MemTest86/mt86.png' '/mnt/loop0p1/EFI/BOOT/unifont.bin' -> '/boot/efi/EFI/MemTest86/unifont.bin'Tak, a máme dáta pripravené tam, kde chceme.

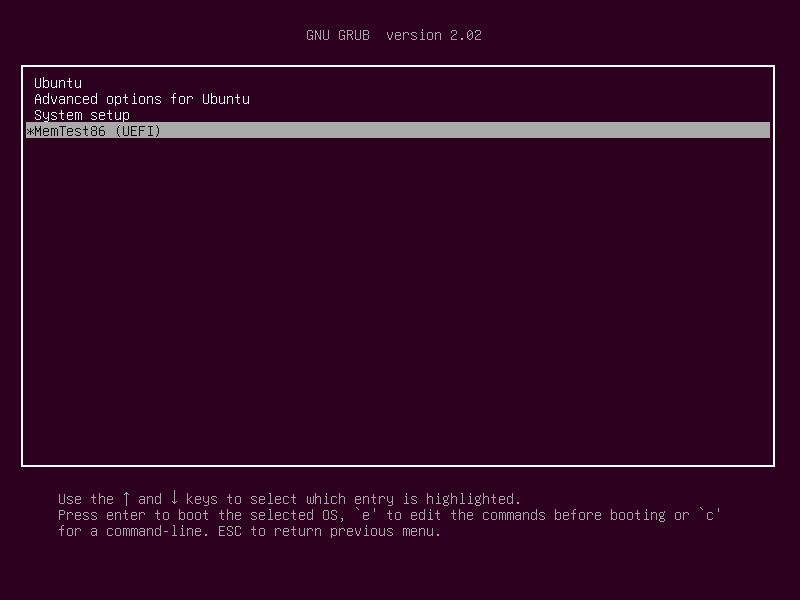

Zavádzač OS Grub druhej generácie používa konfiguračné súbory na vytvorenie položiek výberu pri štarte OS. Takže si poďme pridať tú našu:

Pozrieme si identifikátor našej (sda1) EFI partície:golisp@web:~$ sudo blkid|grep sda1 /dev/sda1: UUID="B50E-9C4C" TYPE="vfat" PARTLABEL="EFI System Partition" PARTUUID="819fd18c-6f49-4165-951b-9c3a67f5a3b0"Tu vidíme že disk

/dev/sda1 ktorý sme vyššie videli ako /boot/efi má jedinečný univerzálny identifikátor "B50E-9C4C", ten teda použijeme na vytvorenie konfiguračného súboru /etc/grub.d/90_MemTest86 s obsahom:

#!/bin/sh

# This file is about to add commercial closed source MemTest86

# (Free version) into Grub Loader.

# https://www.memtest86.com/downloads/memtest86-usb.zip

echo "Adding MemTest86 UEFI" >&2

echo 'menuentry "MemTest86 (UEFI)" {

insmod part_gpt

insmod chain

insmod fat

search --fs-uuid --no-floppy --set=root B50E-9C4C

chainloader (${root})/EFI/MemTest86/BOOTX64.efi

}'

A nastavíme mu príznak spúšťacieho súboru:

golisp@web:~$ sudo chmod +x /etc/grub.d/90_MemTest86Následne nám stačí aktivovať konfiguráciu pre Grub:

golisp@web:~$ sudo update-grub2 Sourcing file `/etc/default/grub' Generating grub configuration file ... Found linux image: /boot/vmlinuz-5.0.0-32-generic Found initrd image: /boot/initrd.img-5.0.0-32-generic Found linux image: /boot/vmlinuz-5.0.0-31-generic Found initrd image: /boot/initrd.img-5.0.0-31-generic Adding boot menu entry for EFI firmware configuration Adding MemTest86 UEFI doneA teraz máme všetko pripravené pre najbližší reštart.

golisp@web:~$ sudo umount -v /mnt/loop0p1 /mnt/loop0p2 umount: /mnt/loop0p1 unmounted umount: /mnt/loop0p2 unmountedZrušíme virtuálny disk:

golisp@web:~$ sudo losetup -d /dev/loop0Zmažeme ten rozbalený obraz USB disku:

golisp@web:~$ rm -v memtest86-usb.img removed 'memtest86-usb.img'Tak a môžeme sa pripraviť na testovanie RAM:

MemTest86 UEFI a potvrdíme klávesou Enter:

HTML report dostupný priamo na EFI partícii. Tu je vidieť report kontroly RAM z čias keď som robil tento upgrade v spomenutom NB:

golisp@web:~$ sudo ls -l /boot/efi/ total 316 drwx------ 6 root root 4096 Nov 13 21:00 EFI -rwx------ 1 root root 295552 Feb 1 2019 MemTest86.log -rwx------ 1 root root 17980 Feb 1 2019 MemTest86-Report-20190131-201859.html

To je na dnes všetko. Na budúce si môžeme pridať voľby do Grubu ktoré občas chýbajú pri štarte počítača.

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

Vlákno bylo přesunuto do samostatné diskuse.

Super Peter, díky!

Ukládám si celý seriál do "učebnice". Pro mě osobně jsou v něm skvělé informace. Jestli se nedáš odradit těmi mudrlanty a budeš pokračovat, tak budu rád :)

venku v tý tmě a zimě navíc na kole co prokazatelně ničí zdraví?? si se zbláznil ne asi ;D

ale když si už vytáhnul ty pitomí kola tak musim říct že uplně nenávidim jak si na ně cyklisti dávaj namísto normálních světýlek takový leddiodový stroboskopy a to jak dozadu tak dopředu. jako kdo takovou pitomost muže vymyslet to jako fakt nechápu. když takovýho blikajícího cyklistu smete třeba tatrovka tak by se to mělo počítat jako sebevražda protože to je fakt uplně uhozenej nápad :'(

jestli tam máš takový blbý světýlko tak ho koukej urvat a možná si zachráníš život a to jako beze srandy!!

Vlákno bylo přesunuto do samostatné diskuse.