Apple představil nové čipy M5 Pro a M5 Max, MacBook Pro s čipy M5 Pro a M5 Max, MacBook Air s čipem M5 a Studio Display a nový Studio Display XDR.

Bylo spuštěno hlasování o přednáškách a workshopech pro letošní Installfest, jenž proběhne o víkendu 28. a 29. března v Praze na Karlově náměstí 13.

Byla vydána (Mastodon, 𝕏) třetí RC verze GIMPu 3.2. Přehled novinek v oznámení o vydání. Podrobně v souboru NEWS na GitLabu.

Apple představil iPhone 17e a iPad Air s čipem M4.

Byla vydána verze 1.0 editoru kódů Gram. Jedná se o fork editoru Zed bez telemetrie a umělé inteligence.

Byla oznámena spolupráce GrapheneOS s Motorolou. Podrobnosti v tiskové zprávě. GrapheneOS (Wikpedie) je varianta Androidu zaměřující se na bezpečnost a soukromí.

Armbian, tj. linuxová distribuce založená na Debianu a Ubuntu optimalizovaná pro jednodeskové počítače na platformě ARM a RISC-V, ke stažení ale také pro Intel a AMD, byl vydán ve verzi 26.2.1. Přehled novinek v Changelogu.

Volí se dvě místa v Radě openSUSE. Seznamte se se čtyřmi kandidáty. Členové projektu openSUSE mohou hlasovat od 1. do 8. března. Výsledky budou oznámeny 9. března.

Společnost OpenAI uzavřela dohodu s americkým ministerstvem obrany o poskytování technologií umělé inteligence (AI) pro utajované sítě americké armády. Firma to oznámila několik hodin poté, co prezident Donald Trump nařídil vládě, aby přestala využívat služby společnosti Anthropic.

Technologická společnost Anthropic v noci na dnešek oznámila, že se obrátí na soud kvůli rozhodnutí ministerstva obrany označit ji za bezpečnostní riziko dodavatelského řetězce poté, co nevyhověla jeho požadavkům týkajícím se používání umělé inteligence (AI). Prezident Donald Trump krátce před tím uvedl, že nařídil federálním úřadům postupně ukončit využívání jejích AI technologií. Spor mezi firmou vyvíjející chatbot Claude a

… více »

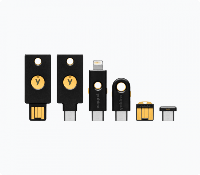

Jelikož střídám počítače, tak bych nano už nebral, protože se prsty špatně vytahuje. Chce to uchopit nehty a pak vytáhnout, případně si vzít špendlík. Navíc nano nikdy

nepodporuje NFC.

Pak je ještě třeba se zamyslet nad tím, jestli potřebujete podporu NFC. S telefonem to funguje, ale zamotáte si prsty, když se budete snažit držet klíč

na placato co nejlblíž k NFC čipu telefonu a ještě se u toho dotýkat vyhrazené plošky na klíči. Ale nakonec se to většinou podaří. Pokud telefon disponuje USB OTG,

tak můžete klíč zapojit přímo do telefonu, vypadá to blbě, ale funguje dobře. Asi je vhodné mít ten správný konektor a nemuset nosit redukci.

A blbinka na závěr - není špatné mít na bezpečnostním klíči očko, za které se dá navěsit třeba na svazek klíčů, nebo na machr-pásku, aby někam nezapadl.

Tohle asi mají všechny klíče, které jsem viděl , tedy kromě nano, které se bežně nevytahují z konektoru.

Jelikož střídám počítače, tak bych nano už nebral, protože se prsty špatně vytahuje. Chce to uchopit nehty a pak vytáhnout, případně si vzít špendlík. Navíc nano nikdy

nepodporuje NFC.

Pak je ještě třeba se zamyslet nad tím, jestli potřebujete podporu NFC. S telefonem to funguje, ale zamotáte si prsty, když se budete snažit držet klíč

na placato co nejlblíž k NFC čipu telefonu a ještě se u toho dotýkat vyhrazené plošky na klíči. Ale nakonec se to většinou podaří. Pokud telefon disponuje USB OTG,

tak můžete klíč zapojit přímo do telefonu, vypadá to blbě, ale funguje dobře. Asi je vhodné mít ten správný konektor a nemuset nosit redukci.

A blbinka na závěr - není špatné mít na bezpečnostním klíči očko, za které se dá navěsit třeba na svazek klíčů, nebo na machr-pásku, aby někam nezapadl.

Tohle asi mají všechny klíče, které jsem viděl , tedy kromě nano, které se bežně nevytahují z konektoru.

| Název | Cena | Fido2 | TOTP | USB connector | NFC | Poznámka | |

| Yubico | https://www.yubico.com/products/ | ||||||

| YubiKey 5 NFC | 45 e | Ano | Ano | A | Ano | ||

| YubiKey 5C NFC | 55 e | Ano | Ano | C | Ano | ||

| YubiKey 5Ci | 70 e | Ano | Ano | C, Lightning | Ne | ||

| YubiKey 5 Nano | 50 e | Ano | Ano | A | Ne | ||

| YubiKey 5C | 50 e | Ano | Ano | C | Ne | ||

| YubiKey 5C Nano | 60 e | Ano | Ano | C | Ne | ||

| Security Key NFC | 25 e | Ano | Ne | A | Ano | ||

| Security Key C NFC | 29 e | Ano | Ne | C | Ano | ||

| Token2 | https://www.token2.com/shop/category/fido2-keys | ||||||

| T2F2 | 12 e | Ano | Ne | A | Ne | ||

| T2F2-ALU | 14 e | Ano | Ano | A | Ne | ||

| T2F2-NFC | 17.5 e | Ano | Ano | A | Ano | ||

| T2U2F | Ano | Ne | A | Ne | |||

| T2F2-mini | 18 e | Ano | Ne | A | Ne | ||

| T2F2-TypeC | 15 e | Ano | Ne | C | Ne | ||

| T2F2-NFC-Slim | 18 e | Ano | Ano | A | Ano | ||

| T2F2-NFC-Dual | 19 e | Ano | Ano | A, C | Ano | ||

| T2F2-NFC-TypeC | 17 e | Ano | Ano | C | Ano | ||

| FEITIAN | https://shop.ftsafe.us/ | zmateny web | |||||

| ePass Fido | $32 | Ano | Ne | A | Ne | ruzne form factors | |

| ePass Fido NFC | $35 | Ano | Ne | A | Ne | ruzne form factors | |

| Neowave | https://neowave.fr | ||||||

| Winkeo A | 25 e | Ano | Ne | A | Ne | ||

| Winkeo C | 25 e | Ano | Ne | C | Ne | ||

| Nitrokey | https://www.nitrokey.com/ | Open source | |||||

| Nitrokey FIDO2 | 29 e | Ano | Ano | A | Ne | ||

| Nitrokey 3 | 49 e | Ano | Ano | A | Ne | ||

| SoloKeys | https://solokeys.com/ | Open source | |||||

| Solo 1 USB-A | 20 e | Ano | Ne | A | Ne | ||

| Solo 1 Tap USB-A | 35 e | Ano | Ne | A | Ano | ||

| Somu | 35 e | Ano | Ne | A | Ne | ||

| Solo Hacker | 20 e | Ano | Ne | A | Ne | ||

| Solo 2A+ NFC | 48 e | Ano | Ne | A | Ano | ||

| https://store.google.com/us/config/titan_security_key | |||||||

| USB-A/NFC Security Key | $30 | Ano | ??? | A | Ano | Out of Stock | |

| USB-C/NFC Security Key | $35 | Ano | ??? | C | Ano | Out of Stock | |

| Thetis | https://thetis.io/ | ||||||

| Thetis FIDO2 Security Key | $20 | Ano | Ne | A | Ne | ||

| Thetis Pro FIDO2 Security Key | $30 | Ano | Ne | A, C | Ne | ||

| Thetis FIDO2 BLE Security Key | $30 | Ano | Ne | A | Ne | ||

| Thetis FIDO U2F Security Key | $17 | Ano | Ne | A | Ne | ||

| Trustkey Solutions | https://www.trustkeysolutions.com/security-keys/ | ||||||

| G310H | $50 | Ano | Ano | A | Ne | ||

| G320H | $55 | Ano | Ano | C | Ne | ||

| T110 | $16 | Ano | Ano | A | Ne | ||

| T120 | $19 | Ano | Ano | C | Ne |

/etc/udev/rules.d/70-u2f.rules.

ACTION!="add|change", GOTO="u2f_end"

# GoTrust Idem Key

KERNEL=="hidraw*", SUBSYSTEM=="hidraw", ATTRS{idVendor}=="1fc9|32a3", ATTRS{idProduct}=="f143|3201", TAG+="uaccess"

LABEL="u2f_end"

Potom je potřeba znovu načíst pravidla:

sudo udevadm control --reload-rules

Na Youtube je stále ještě video, kde je to všechno vysvětlené: How to setup Idem Key in Linux.

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

Jenom ten klíč nesmíš ztratit.a kdyz ho ztratim (protoze otazka nezni, zda, ale kdy), tak se deje co? da se to resit? pokud ne, je to uplne k hovnu - preci se nelze spolehat na to, ze nikdy neprijdu o nejaky fyzicky token - klice od bytu/auta jsem za zivot ztratil nebo my byli ukradeny nebo jsme o ne prisel pri nehode kolikrat, 20x? v prumeru jednou za dva roky?