Jihokorejská Národní daňová služba (NTS) zabavila kryptoměnu Pre-retogeum (PRTG) v hodnotě 5,6 milionu dolarů. Pochlubila se v tiskové zprávě, do které vložila fotografii zabavených USB flash disků s kryptoměnovými peněženkami spolu se souvisejícími ručně napsanými mnemotechnickými obnovovacími frázemi. Krátce na to byla kryptoměna v hodnotě 4,8 milionu dolarů odcizena. O několik hodin ale vrácena, jelikož PRTG je extrémně nelikvidní, s denním objemem obchodování kolem 332 dolarů a zalistováním na jediné burze, MEXC [Bitcoin.com].

Komunita kolem Linuxu From Scratch (LFS) vydala nové verze knih s návody na instalaci vlastního linuxového systému ze zdrojových kódů Linux From Scratch 13.0 a Beyond Linux From Scratch 13.0. Pouze se systemd.

Byla vydána nová stabilní major verze 25.12 linuxové distribuce primárně určené pro routery a vestavěné systémy OpenWrt (Wikipedie). Jedná se o nástupce předchozí major verze 24.10. Přehled novinek v poznámkách k vydání. Podporováno je více než 2200 zařízení.

Na čem pracují vývojáři webového prohlížeče Ladybird (GitHub)? Byl publikován přehled vývoje za únor (YouTube). Odstraněn byl veškerý kód napsaný ve Swiftu. JavaScriptový engine LibJS byl reimplementován v Rustu.

Byla vydána verze 1.94.0 programovacího jazyka Rust (Wikipedie). Podrobnosti v poznámkách k vydání. Vyzkoušet Rust lze například na stránce Rust by Example. Zveřejněny byly výsledky průzkumu mezi vývojáři v programovacím jazyce Rust: 2025 State of Rust Survey Results.

Google zveřejnil seznam 185 organizací přijatých do letošního Google Summer of Code (GSoC). Dle plánu se zájemci přihlašují od 16. do 31. března. Vydělat si mohou od 750 do 6600 dolarů. V Česku a na Slovensku je to 900 dolarů za malý, 1800 dolarů za střední a 3600 dolarů za velký projekt. Další informace v často kladených otázkách (FAQ). K dispozici jsou také statistiky z minulých let.

Byla vydána únorová aktualizace aneb nová verze 1.110 editoru zdrojových kódů Visual Studio Code (Wikipedie). Přehled novinek i s náhledy a videi v poznámkách k vydání. Ve verzi 1.110 vyjde také VSCodium, tj. komunitní sestavení Visual Studia Code bez telemetrie a licenčních podmínek Microsoftu.

Apple představil 13palcový MacBook Neo s čipem A18 Pro. V základní konfiguraci za 16 990 Kč.

Kalifornský zákon AB 1043 platný od 1. ledna 2027 vyžaduje, aby operační systémy požadovaly po uživatelích věk nebo datum narození a skrze API poskytovaly aplikacím informaci, zda je uživatel mladší 13 let, má 13 až 16 let, má 16 až 18 let nebo má alespoň 18 let. Vývojáři linuxových distribucí řeší, co s tím (Ubuntu, Fedora, …).

Konference LinuxDays 2026 proběhne o víkendu 3. a 4. října v Praze v areálu ČVUT v Dejvicích na FIT. Čekají vás desítky přednášek, workshopy, stánky a setkání se spoustou chytrých lidí.

Jak jsem se už zmínil, v tomto díle si řekneme něco o bezpečnosti, šifrování a vzdálené správě. Původně jsem měl tato témata rozdělené do dvou článků, ale po úvaze jsem se rozhodl vypustit téma firewall, protože to je snad nejdůležitější obranná část každé sítě, zvláště pak bezdrátové, a nelze jej vtěsnat na pár řádků jako podkapitolu jednoho dílu. O firewallu bylo už napsáno mnohé, proto uvedu několik odkazů.

V prvním díle seriálu se rozpoutala diskuse na téma kabelu a útlumu na něm. Při použití kvalitního kabelu není útlum až tak velký a je možné umístit server od antény na větší vzdálenosti. Ať je tomu jak chce, buď nebudeme chtít utrácet velké peníze za dlouhý kabel nebo nebudeme chtít velký útlum na nestandardním kabelu a budeme se pravděpodobně snažit tuto vzdálenost co nejvíce zkrátit. Často se tak servery dostávají na půdy a do jiných špatně přístupných prostor. Pro administraci samozřejmě potřebujeme mít k těmto serverům přístup, proto použijeme vzdálenou správu.

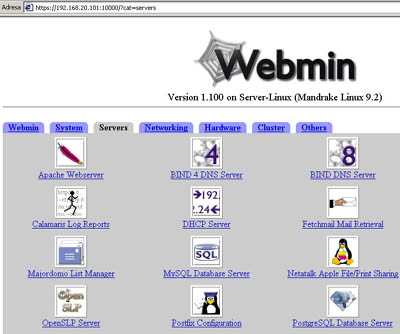

V dnešní době už není nutné používat nezabezpečené protokoly jako telnet. Hlavně z důvodů bezpečnosti doporučuji šifrované protokoly. Vzdálená správa může vypadat úplně stejně jako bychom seděli přímo u našeho serveru a pracovali na něm. Asi nejznámější je SSH. Můžeme také použít některý klikací nástroj jako třeba WEBMIN.

Secure Shell (SSH) slouží pro přihlašování a spouštění příkazů na vzdálených počítačích. Považuje se za náhradu rlogin a rsh. Umožňuje bezpečnou komunikaci na nezabezpečené síti. Jak už jsem řekl, SSH je obsaženo na instalačním cd a nainstalujeme ho příkazem:

urpmi sshd

|

nebo si můžeme stáhnout čerstvou verzi z internetu, třeba z adresy http://ftp.ssh.com/pub/ssh/.

Ihned po instalaci se vygenerují klíče a vše je připraveno pro

připojení. Server standardně naslouchá na portu 22 a konfigurační soubor se

nachází v etc/ssh/sshd_config. Uvedu ještě odkaz na manuál o

SSH v češtině - http://www.fi.muni.cz/tech/UNIX/ssh/index.html.

K přihlášení na SSH musíme mít na klientské stanici nainstalovaný ještě nějaký klient. Asi nejznámější je PuTTY. Umožňuje provozovat nejen SSH, ale i protokoly Telnet, Raw a Rlogin. PuTTY si můžete stáhnout třeba ze homepage - http://www.chiark.greenend.org.uk/~sgtatham/putty/.

Webmin je "klikací" nástroj na administraci serveru pomocí zabezpečeného protokolu https. Výhodou je možnost spravovat server z jakékoliv stanice, která je připojená do sítě a obsahuje libovolný webový prohlížeč. Nemusíme tedy nic instalovat. Ovládání pomocí grafických ikonek mi přijde trochu těžkopádné, ale myslím si, že začínajícímu uživateli mnohé ulehčí. Například hledání konfiguračních skriptů a hodnot v nich. Webmin je také obsažen na instalačních CD Mandrake Linuxu a nainstalujeme ho příkazem:

urpmi webmin

|

nebo stáhneme aktuální verzi z internetu na adrese http://www.webmin.com/download.html. K dispozici jsou i lehce instalovatelné RPM balíčky.

Po instalaci webmin implicitně naslouchá na portu 10 000. Toto

nastavení můžeme samozřejmě změnit, pokud nevyhovuje například nastavení

firewallu či naší bezpečnostní politice. Konfigurační soubor se nachází

v /etc/webmin/miniserv.conf.

Při nasazení bezdrátové sítě velmi stoupají bezpečnostní rizika s tím spojená. Obecně lze říct, že tam, kde je to alespoň trochu možné, použijeme klasickou síť taženou kabelem, ať už klasickým či optickým. Samozřejmě je možné, že chceme síť přímo nabízet veřejnosti a v tomto případě nám odpadá bezpečnost na úrovni přenosu, ale o to víc se musíme věnovat tomu, aby se uživatelé pohybovali jen v části sítě pro ně vymezené.

Daleko častěji potřebujeme však síť zpřístupnit pouze některým počítačům, případně některým uživatelům na různých počítačích. Standard 802.11 vymezuje dva typy bezpečnosti. Jsou to autentizace a šifrování. Samozřejmě je nutné myslet na to, že tato bezpečnost je funkční pouze na úrovni bezdrátové sítě a data nijak nechrání při přechodu například do sítě vašeho poskytovatele internetového připojení.

Metody autentizace se starají o to, jestli se smí daný počítač připojit k access pointu.

Přístupový bod přijme klienta pouze na základě údajů, které mu toto zařízení poskytne. Tyto informace už dále nikde neověřuje, pouze je akceptuje. Identifikace spočívá v odeslání tzv. SSID (Service Set Identifier). V síti, kde požadujeme zabezpečení, se většinou vysílání SSID na přístupovém bodu vypíná. Zamezíme tím přístupu klientům, kteří toto neznají. Je to sice ochrana chabá, protože i ve Windows s patřičnou utilitou a Net Stumblerem se SSID dá zjistit a připojit se k němu. Nicméně tohle doporučuji, protože už je to krůček k vyšší bezpečnosti.

Tento systém autentizace pracuje na principu klíčů, které znají pouze žádaní uživatelé. Systém lze používat pouze v kombinaci se šifrováním WEP, ale o tom dále. Dokonce přímo standard 802.11 vyžaduje, aby bylo každé zařízení s WEP schopné používat autentizaci sdíleným klíčem.

WEP je v současné době nejpoužívanější šifrovací metoda pro zabezpečení bezdrátové části sítě. V začátcích jejího nasazení se zdála být dokonalou a zcela postačující metodou zabezpečení. To se ale obrátilo v době, kdy byl napsán program AirSnort, který dokáže rekonstruovat klíč. Tím se dostala moc i do rukou méně zkušených uživatelů, kteří si tento volně šiřitelný program mohou bez problémů rozjet na svém Linuxu. Nicméně pro rekonstrukci klíče potřebujeme dost vysoké množství paketů, asi 5 až 10 milionů a to v síti s průměrným zatížením rozhodně neodchytíte za deset minut. Je to tedy celkem spolehlivá metoda zabezpečení, na kterou se ale nesmíme stoprocentně spoléhat, a je vhodné ji kombinovat s jiným metodami zabezpečení.

Popíšeme si konfiguraci WEPu na Linuxu. Předpokládáme opět nainstalovaný Mandrake a funkční bezdrátovou kartu standardu 802.11. Popis připojení bez šifrování obsahuje už minulý článek, takže jen WEP.

iwconfig eth0 key s:linux [1]

|

- Na zařízení eth0 jsme zadali klíč (key) vyjádřený jako pass frázi (s:) se znaky "linux". Tento klíč bude automaticky převeden na číslo v hexadecimálním tvaru. Klíč jsme uložili na pozice 1 ([1]). Tento klíč má velikost 40 bitů (v manuálech se uvádí 64 bitů, ale těch 24 bitů se ve skutečnosti využívá k jiným účelům).

iwconfig eth0 key 1112131415161718191A1B1C1D [2]

|

- Tady jsme zadali klíč přímo v hexadecimálním tvaru a jeho délka je 104 bitů (udávaných 128).

iwlist eth0 encryption

|

- Vypsání zadaných klíčů.

Tato šifrovací metoda používá standardně 128 bitových klíčů a šifrování zabezpečuje protokolem TKIP. Na rozdíl od WEP používá dočasné dynamické šifrovací klíče, které se automaticky mění po 10 000 paketech.

Norma 802.1x se používá obecně pro všechny typy LAN. Spočívá v autentizaci uživatelů, šifrování a bezpečném předávání klíčů. U bezdrátových sítí je ověřování realizované na úrovni portů přístupového bodu. Ověření klienta spočívá v nalezení jeho záznamu na RADIUS serveru. Komunikace probíhá tak, že přístupový bod na základě nalezení přítomnosti klienta odešle výzvu k identifikaci. Klient odešle zprávu, která obsahuje identifikační údaje o klientovi. Přístupový bod zprávu přijme a pošle ji RADIUS serveru. Po prohledání databáze vyšle RADIUS server přístupovému bodu zprávu o tom, zda klienta přijmout či odmítnout a přístupový bod ji pošle ještě ke klientovi. Jestliže byl klient přijat do sítě, je pro něj otevřen příslušný port.

Při další komunikaci využívá norma 802.1x k šifrování dynamické klíče, které jsou pouze pro daného klienta, a po určitém čase se mění. FreeRADIUS server se dá zdarma stáhnout na http://www.freeradius.org/.

Protože firewall je snad nejdůležitější součást každého serveru, který je připojen do veřejných sítí, a nelze jej vtěsnat jako doplněk nějakého článku, uvedu na závěr alespoň odkazy na internetové zdroje.

Nástroje: Tisk bez diskuse

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

Zdenek

Zdenek

Zdenek

Zdenek