Apple oznámil, že iPhone a iPad jako první a jediná zařízení pro koncové uživatele splňují požadavky členských států NATO na zabezpečení informací. Díky tomu je možné je používat pro práci s utajovanými informacemi až do stupně „NATO Restricted“, a to bez nutnosti instalovat speciální software nebo měnit nastavení. Žádné jiné běžně dostupné mobilní zařízení tak vysokou úroveň státní certifikace dosud nezískalo.

Americký provozovatel streamovací platformy Netflix odmítl zvýšit nabídku na převzetí filmových studií a streamovací divize konglomerátu Warner Bros. Discovery (WBD). Netflix to ve čtvrtek oznámil v tiskové zprávě. Jeho krok po několikaměsíčním boji o převzetí otevírá dveře k akvizici WBD mediální skupině Paramount Skydance, a to zhruba za 111 miliard dolarů (2,28 bilionu Kč).

Americká společnosti Apple přesune část výroby svého malého stolního počítače Mac mini z Asie do Spojených států. Výroba v závodě v Houstonu by měla začít ještě v letošním roce, uvedla firma na svém webu. Apple také plánuje rozšířit svůj závod v Houstonu o nové školicí centrum pro pokročilou výrobu. V Houstonu by měly vzniknout tisíce nových pracovních míst.

Vědci Biotechnologické společnosti Cortical Labs vytvořili biopočítač nazvaný CL1, který využívá živé lidské mozkové buňky vypěstované z kmenových buněk na čipu. Po úspěchu se hrou PONG se ho nyní snaží naučit hrát DOOM. Neurony přijímají signály podle toho, co se ve hře děje, a jejich reakce jsou převáděny na akce jako pohyb nebo střelba. V tuto chvíli systém hraje velmi špatně, ale dokáže reagovat, trochu se učit a v reálném čase se hrou

… více »Pro testování byl vydán 4. snapshot Ubuntu 26.04 LTS (Resolute Raccoon).

Ben Sturmfels oznámil vydání MediaGoblinu 0.15.0. Přehled novinek v poznámkách k vydání. MediaGoblin (Wikipedie) je svobodná multimediální publikační platforma a decentralizovaná alternativa ke službám jako Flickr, YouTube, SoundCloud atd. Ukázka například na LibrePlanet.

TerminalPhone (png) je skript v Bashi pro push-to-talk hlasovou a textovou komunikaci přes Tor využívající .onion adresy.

Před dvěma lety zavedli operátoři ochranu proti podvrženým hovorům, kdy volající falšuje čísla anebo se vydává za někoho jiného. Nyní v roce 2026 blokují operátoři díky nasazeným technologiím v průměru 3 miliony pokusů o podvodný hovor měsíčně (tzn., že k propojení na zákazníka vůbec nedojde). Ochrana před tzv. spoofingem je pro zákazníky a zákaznice všech tří operátorů zdarma, ať už jde o mobilní čísla nebo pevné linky.

Společnost Meta (Facebook) předává React, React Native a související projekty jako JSX nadaci React Foundation patřící pod Linux Foundation. Zakládajícími členy React Foundation jsou Amazon, Callstack, Expo, Huawei, Meta, Microsoft, Software Mansion a Vercel.

Samsung na akci Galaxy Unpacked February 2026 (YouTube) představil své nové telefony Galaxy S26, S26+ a S26 Ultra a sluchátka Galaxy Buds4 a Buds4 Pro. Telefon Galaxy S26 Ultra má nový typ displeje (Privacy Display) chránící obsah na obrazovce před zvědavými pohledy (YouTube).

Nadešel čas seznámit se s dalšími dvěma direktivami primárního

konfiguračního souboru – permit-access a

deny-access – které, jak již názvy napovídají, povolují

nebo naopak zakazují přístup. Obě direktivy mají stejné parametry

– zdrojovou a (nepovinnou) cílovou adresu. Ty se

zadávají číselně nebo pomocí doménového jména, nepovinná maska

(jakožto počet bitů) následuje za lomítkem. Nuže mějme příklad:

permit-access 192.168.0.0/24 deny-access 192.168.0.7 www.zakazane-ovoce.cz

Privoxy čte konfiguraci následovně: komukoliv z domácí sítě (tj. v podsíti 192.168.0.x) je povolen přístup kamkoliv (chybějící cílová adresa značí žádné omezení), výjimkou je počítač s IP adresou 192.168.0.7, který má zakázaný přístup na web www.zakazane-ovoce.cz. Jiný příklad:

permit-access 10.0.0.0/8 deny-access 10.1.0.0/16 permit-access 10.1.2.0/24 permit-access 10.1.2.64/26 www.muni.cz/16 deny-access 10.1.2.100 www.muni.cz

Komukoliv z privátní sítě třídy A (10.x.x.x) je povolen přístup kamkoliv s výjimkou podsítě třídy B (10.1.x.x), odkud je naopak zamezen přístup kamkoliv. Zde však platí další výjimka pro podsíť třídy C (10.1.2.x), odkud je opět povolen přístup kamkoliv, pouze v 26bitové podsíti (10.1.2.64–127) je přístup povolen pouze do sítě třídy B, ve které se nachází server www.muni.cz (což v reálu znamená libovolný počítač v doméně Masarykovy univerzity). I zde však platí ještě jedna výjimka – počítač s IP 10.1.2.100 může přistupovat k libovolnému počítači MU s výjimkou univerzitního webového serveru.

Tento vyumělkovaný příklad demonstruje možnost vícenásobného

používání direktiv permit-access a deny-access a

zároveň ukazuje způsob jejich vyhodnocování: Dokud není žádná

direktiva řízení přístupu použita, je přístup k proxy-serveru omezen

pouze parametrem listen-address. V případě použití (byť

jediné) direktivy řízení přístupu je náhle vše zakázáno a Privoxy

komunikuje pouze s těmi klienty, jejichž adresa vyhovuje alespoň jednomu

pravidlu permit-access a zároveň již nevyhovuje žádnému

následujícímu pravidlu deny-access (jinými slovy poslední

shoda vyhrává).

Potěšující je, že změny v řízení přístupu lze aplikovat za

běhu Privoxy, bez restartu programu. Díky tomu jsem mohl v naší

instituci připravit

proxy-server, který obslouží jen autentizované klienty. Uživatelé zadají

své přihlašovací údaje na zabezpečené webové stránce, ty jsou

ověřeny vůči LDAP-serveru a v kladném případě je přidán do

konfiguračního souboru Privoxy řádek permit-access

s uživatelovou IP adresou. Od tohoto okamžiku mohou uživatelé začít

proxy-server využívat.

Vybrané požadavky klienta lze v Privoxy též přesměrovat nadřazenému

proxy-serveru, který se může starat o kešování stránek, skrývání

identity uživatele či prostě jen o přístup k Internetu. Směrování

požadavků lze v základním konfiguračním souboru definovat direktivou

forward:

forward / anon-proxy.example.org:8080 forward :443 .

Příklad zkopírovaný z dokumentace snad nemůže být názornější – prvním parametrem je vzorek cíle, na který se má směrování uplatnit, druhým pak adresa a port nadřazeného proxy-serveru – tečka značí přímé připojení k požadovanému serveru.

Vícenásobné použití volby forward je povoleno s tím, že

poslední shoda vyhrává, proto dle uvedeného příkladu budou všechny

požadavky směrovány na anonymizující proxy-server s výjimkou

zabezpečených spojení (SSL na standardním portu 443), které jsou

směrovány přímo. Pro úplnost – pro směrování požadavků přes

SOCKS-proxy lze použít direktivy forward-socks4 a

forward-socks4a, podrobnosti viz dokumentace.

K řízení přístupu a směrování požadavků v Privoxy je vhodné poznamenat následující:

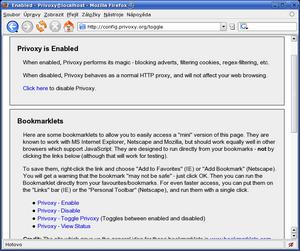

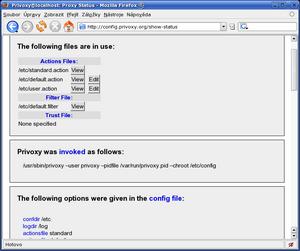

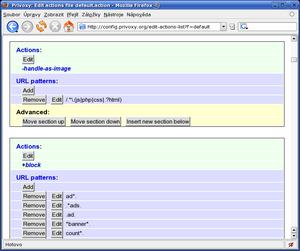

Jak již bylo řečeno, Privoxy volitelně disponuje webovým rozhraním pro uživatelsky pohodlnější konfiguraci. Rozhraní je přístupné na adrese config.privoxy.org (též lze použít zkratku p.p) a globálně umožňuje následující úkony:

Vypínání provádění akcí a editace konfiguračních souborů přes

webové rozhraní nemusí být žádoucí v případě, že Privoxy neslouží

jako osobní proxy-server jen jednomu uživateli. Proto lze v hlavním konfiguračním souboru nastavením parametrů enable-remote-toggle a enable-edit-actions na nulu tyto funkce vypnout, případně Privoxy kompilovat s volbami --disable-toggle a --disable-editor.

Webové rozhraní nejde vypnout (respektive nevypátral jsem jak),

nicméně je možné jej sprovodit ze světa hrubou silou – smazat.

V adresáři specifikovaném direktivou confdir se nachází

podadresář templates obsahující desítky šablon webových

stránek, které se používají jak pro webovou administraci (výchozí je

šablona default), tak pro generování chybových stránek při

přístupu na blokovanou (šablona blocked) či nedůvěryhodnou

(šablona untrusted) stránku apod. Při nahlédnutí do

zdrojových textů si lze ověřit, že se jedná o HTML doplněné

o speciální makra a proměnné, které jsou v šablonách dobře

zdokumentovány. Nic nám tedy nebrání v úpravách, šablony si můžeme

lokalizovat, přizpůsobit jejich vzhled atd.

Se šablonami také souvisí doposud nezmíněné volby základního konfiguračního souboru:

user-manualtrust-info-urladmin-addressproxy-info-urlTímto je téma Privoxy prakticky vyčerpáno. Více informací lze najít v dobře dokumentovaných konfiguračních souborech a pak samozřejmě na webových stránkách tohoto proxy-serveru – www.privoxy.org.

Nástroje: Tisk bez diskuse

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

:8118, ale je nutné určit celou adresu [::]:8118.