Open source router Turris Omnia NG Wired je v prodeji. Jedná se o Turris Omnia NG bez Wi-Fi. Je připraven pro zamontování do racku.

Sníh roztál a roztávají i bastlíři. Žene se na nás celá řada konferencí a seminářů technického rázu. Zajímá vás, jaké? Pak se připojte k 60. Virtuální Bastlírně, tedy k veřejné diskuzi bastlířů, techniků, učitelů i vědců. Jako vždy přijde na přetřes spousta novinek ze světa hardwaru, softwaru i bizáru. Na začátek lze očekávat hardwarová témata, tedy například nový KiCAD 10, nové akcelerátory LLM s nízkou spotřebou, nejvíce fosforeskující

… více »IuRe (Iuridicum Remedium) v rámci programu Digitální svobody zveřejnila analýzu dopadů a efektivity systémů ověřování věku v digitálním prostoru, která srovnává implementace ověřování věku v Austrálii, Velké Británii a Evropské unii.

Multiplatformní emulátor terminálu Ghostty byl vydán ve verzi 1.3 (𝕏, Mastodon). Přehled novinek a vylepšení v poznámkách k vydání.

Byla vydána nová verze 14.4 svobodného unixového operačního systému FreeBSD. Podrobný přehled novinek v poznámkách k vydání.

Databáze DuckDB (Wikipedie) byla vydána ve verzi 1.5.0. S kódovým názvem Variegata (husice rajská). Přináší řadu vylepšení, včetně nového ergonomičtějšího CLI klienta nebo podporu pro typ VARIANT a vestavěný typ GEOMETRY.

V pátek 6. a sobotu 7. března proběhl v pražském sídle Nejvyššího kontrolního úřadu (NKÚ) Hackathon veřejné správy 7.1. Publikovány byly vytvořené aplikace. V kategorii projektů rozvíjených z krajského kola zvítězil tým „Mackokládi“. Čtyři středoškoláci ze Dvora Králové uspěli s aplikací KompaZ. Jde o digitálního průvodce, který pomůže s rychlou a srozumitelnou orientací v životních i krizových situacích „krok za krokem“. Aplikace

… více »QGIS, svobodný desktopový GIS, byl vydán v nové hlavní verzi 4.0. Změny zahrnují několik nových analytických a editačních funkcí, rozšíření podpory 3D, více možností úprav uživatelského rozhraní či mnoho dalších zlepšení použitelnosti. Řada 3.44 má aktualizace plánovány do září.

Dan Blanchard vydal knihovnu pro Python chardet v nové verzi 7.0.0. S novou verzí byla knihovna přelicencována z LGPL na MIT. Souhlasili s tím všichni přispěvatelé? Dan Blanchard souhlasy vůbec neřešil. Zaúkoloval umělou inteligenci (Claude), aby knihovnu zcela přepsala a výslovně jí nařídil, aby nepoužila žádný LGPL kód. Dan Blanchard tvrdí, že se jedná o clean room design. Protistrana argumentuje, že umělá inteligence byla trénována

… více »Andy Nguyen si na svou herní konzoli PlayStation 5 (PS5) pomocí exploitu Byepervisor nainstaloval Linux (Ubuntu). V Linuxu si spustil Steam a PS5 tak proměnil v Steam Machine. Na PS5 může hrát hry, které jsou vydané pouze pro PC a jsou na Steamu [Tom's Hardware].

Aplikace TrueCrypt je již neudržovaná (od roku 2014). Jeho nástupcem je VeraCrypt.

Pokusím se vám přiblížit, jak to pracuje uvnitř.

Když průvodce vytvoří vnější (zatím ještě normální) oddíl, vytvoří v něm filesystém VFAT a připojí ho. Uživatel si pak do něj nakopíruje rádobytajná data a v průvodci klikne na Next. Průvodce souborový systém odpojí a proskenuje. Pokusí se najít co nejdelší nepřerušované volné místo. (Což je docela jednoduché, protože na VFAT se bloky alokují od začátku – volné místo bude obvykle na konci. To je také důvod, proč se skrytý oddíl netvoří na ext2 – zálohy superbloků jsou různě po disku a data také.) V něm vytvoří skrytý oddíl (hlavičku přilepí hned za hlavičku vnějšího oddílu, v dokumentaci je obrázek, z toho je to snad lépe pochopitelné).

Skrytý oddíl už může být naformátován libovolným souborovým systémem, z důvodů uvedených dále se osvědčil ext2.

Pokud připojíme vnější oddíl se zapnutou ochranou skrytého oddílu, TrueCrypt si rozšifruje jeho hlavičku, zjistí, kde se nachází, a chrání jej. Ovšem problém je v tom, že skrytý oddíl je na místě, které souborový systém vnějšího oddílu považuje za své (což je dobře, protože zmenšení souborového systému vnějšího oddílu by bylo nápadné) a může na něm chtít alokovat bloky. Když TrueCrypt uvidí, že se ovladač souborového systému snaží alokovat blok skrytého oddílu, zabrání mu v tom (a překlopí se do read-only režimu, aby tím zabránil dalším pokusům o destrukci). To vyústí v I/O error a zároveň poškození souborového systému vnějšího oddílu. Pokud bude těchto poškození víc a vydáte heslo k vnějšímu oddílu, určitě někomu přijde divné, že jsou bloky určité spojité oblasti poškozené. Z toho plyne, že do vnějšího oddílu byste radši moc zapisovat neměli.

Pokud připojíme vnější oddíl bez ochrany a začneme do něj zapisovat, dřív nebo později přepíšeme nějaký blok skrytého oddílu.

Vytvořil jsem si pár skrytých oddílů, nakopíroval jsem do nich nějaká data a zkoušel jsem, co při připojení bez ochrany vydrží. Začal jsem s ext2. Ten je překvapivě odolný. Ovladač sice oznámí, že je filesystém opravdu hodně rozbitý a remountuje ho ro (read-only, pouze pro čtení), ale pokud už se nám ho podaří připojit, opravdu přečteme většinu toho, co tam ještě zbylo. Občas třeba chybí půlka souboru, nebo mají nesmyslná data změny, ale dá se to. Byl jsem překvapen, kolik toho ext2 vydrží.

FAT je na tom mnohem, ale mnohem hůř. Protože je vnější oddíl také FAT a plní se od začátku, hned, jak se zaplní až ke skrytému oddílu, přemázne jeho začátek. Bohužel na začátku je FAT tabulka a bez ní se oddíl nepřipojí. Před zkázou vás může zachránit snad jenom fragmentace na vnějším oddíle, ale i tak je to dost o ústa. Resuscitovat jednotlivé soubory můžete také zkusit programem photorec.

Takže několik postřehů k používání skrytých oddílů:

A ještě několik námětů k zamyšlení.

Paranoia…

Jedna laboratoř vydává program TCHunt, který prý umí detekovat truecryptové kontejnery. Bylo kolem toho docela haló, ale vypadá to, že to moc nefunguje. Program je closed-source (uzavřený), ale jednu dobu byla na jejich webu přístupná metodika měření. Už ji stáhli, ale někde ještě žije.

The Four TCHunt Attributes: 1. No File Header. 2. (File size % 512) = 0 3. Successful X2 and Arithmetic Mean tests on certain bytes. 4. File size greater than 19KB (Legacy) or 275KB (Current).

…takže pro zmatení by mělo stačit přilepit na konec šifrovaného souboru pár náhodných bajtů :-)

Udělal jsem si vlastní testy (program bohužel nefunguje pod Wine) a 6 ze 7 vzorků z /dev/urandom mi to detekovalo jako šifrované oddíly a 1 ze 3 šifrovaných oddílů to nedetekovalo.

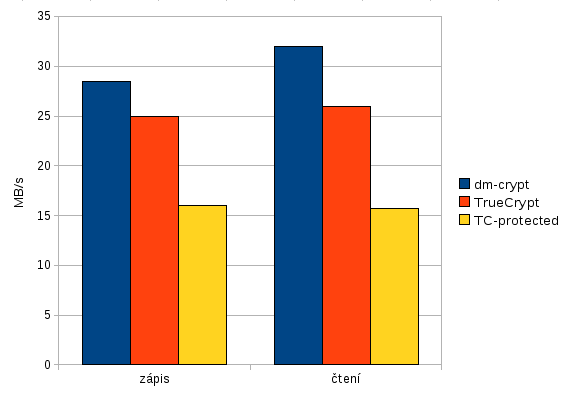

A úplně nakonec se podíváme, jak si stojí TrueCrypt v porovnání s dm-cryptem z hlediska výkonu. Čekal jsem u TrueCryptu propad (FUSE), ale ten nakonec nebyl tak velký. Přístup na truecryptovou jednotku se zapnutou ochranou skrytého oddílu je ale pochopitelně pomalejší.

Testoval jsem na svém desktopu: Sempron 1,8 GHz, disk 80GB Seagate s 7200 otáčkami za minutu. Připojil jsem si tmpfs a nakopíroval do něj 256 MB z /dev/urandom. To jsem poté pomocí dd kopíroval na šifrované oddíly. V prvních dvou případech přímo na oddíl, ve třetím případě do souboru na VFAT. Souborový systém ale brzdou nebyl, zkoušel jsem kopírovat i do souborového systému s vypnutou ochranou skrytého oddílu a rychlost byla stejná jako u kopírování přímo na zařízení.

Ve všech případech bylo šifrováno šifrou AES s délkou klíče 256 bitů v módu XTS. Velikost bloku dd byla 512 bytů, zkoušel jsem to i s bs=1MB a rychlost byla u všech měření o 1-2 MB/s vyšší. dd bylo spouštěno s parametrem conv=fsync a před každým měřením byla vyprázdněna cache zápisem 3 do /proc/sys/vm/drop_caches.

Nástroje: Tisk bez diskuse

Tiskni

Sdílej:

![]()

![]()

![]()

![]()

![]()

![]()

Dektor Truecryptu...

Co si budeme povídat, soubor bez zřejméno účelu, velikost v řádu megabajtů nebo víc, a *náhodná data*? HAHAHA!

Tak ma pravdu, podezreni to samozrejme vyvola. Pomoci uvedeneho programu TCHunt se da navic zjistit, ze se pravdepodobne jedna o sifrovany soubor (autor mirne dezinterpretuje, kazdy soubor vytvoreny z /dev/urandom bude falesne detekovan jako potencialni TC soubor, protoze podstatou testu je statisticky test nahodnosti dat). Na druhou stranu je neco jineho vedet, ze tam asi neco je, a neco jineho je se k datum dostat. Se siforvanim ma clovek jistotu, ze se mu nikdo bez dovoleni nebude hrabat na disku.

Právě že soubor není nikde vidět. Truecrypt využívá právě nenealokovaná data vnějšího oddílu (tam, kde nejsou soubory), takže to může navenek vypadat, jako data, která náhodou na oddílu vznikla po vymazaných souborech.

no zajimavejsi by to bylo pri pouziti na flash jelikoz ta pokud by mela pouzity vnejsi oddil jako fat tak je mene napadna natoz nejakej " vadnej " (skritej oddil nani ) hdd je na tento sistem podle miho moc pruhlednej

zdravim, da mi nekdo tipy, jak si udelat zasifrovany profil firefoxu na flashce? truecrypt pouzivam na externi disk, ale trochu mi vadi, ze pokud bych prisel na jiny pocitac, bez instalace truecryptu nic nerozsifruju..

tak jestli bude nekdo tak hodny a poradi BFU ;)

Znovu upozorňuji – portable mód TrueCryptu pro Windows sice nevyžaduje instalaci, ale pro zavedeni ovladače vyžaduje administrátorská práva na tom stroji (tuším jen poprvé, pak už je ten ovladač instalovaný a při příštím připojení už administrátorská práva potřeba nejsou). Je přitom velmi nepravděpodobné, že budete mít možnost získat administrátorská práva k náhodnému stroji, ke kterému přijdete. (Je ale samozřejmě otázka, jestli vůbec chceme na neznámém stroji zadávat svoje heslo k šifrovanému svazku a data z něj zpřístupnit v otevřené podobě.)

ano, na ty ovladace urcite ty admin prava bude potreba, ale to muze byt klidne stejne i na samotnou instalaci...chtel bych to multiplatformni, takze to budu resit tak, ze kdyz prijdu k windows, pouziji portable a na linuxu hold truecrypt nainstaluju..no jeste jsem zvedav jak pod widlema udelam skript na symlink do slozky firefoxu s profilama...ehm no :D

nebo me napada, ze pro widle bych mel portable firefox, ktera by sahala do rozsifrovane slozky s profilem...tak to bude asi jednodussi, kazdopadne dik za tipy

nebo me napada, ze pro widle bych mel portable firefox, ktera by sahala do rozsifrovane slozky s profilem...tak to bude asi jednodussi, kazdopadne dik za tipyAno, přesně tak jsem to myslel...

Namapujes si disk do adresare, kupodivu to umej i wokna je to ve sprave disku.

A nebo je na to utilita od LinkMagic nebo jak se to jmenovalo.

Ber to tak, že aby sis otevřel profil firefoxu, potřebuješ mít nainstalovaný Firefox – ten taky na tom počítači být nemusí, takže už je to celkem jedno. Navíc není dobré zadávat heslo a připojovat disk s tanými daty na nějakém cizím, nedůvěryhodném počítači.

Možná by se ti mohl hodit virtuální počétač, (VMWare ACE, nebo možná i Qemu) – z té flashky by sis spustil třeba virtualizovaný Linux a v něm bys už všechny potřebné nástroje (Firefox, TC…) měl nainstalované.

Případně bootovací flashka – když chceš být takhle mobilní, tak je to celkem dobré řešení – přijdeš k cizímu počítači (např. u kamaráda), přebootuješ si do svého OS a v pohodě pracuješ. Rizika jsou pak hodně malá, protože na počítači běží tvůj vlastní OS – ohrozit by tě pak mohl leda hardwarový keylogger a hacknutý bios nebo hardware počítače.